Сертификат AM Test Lab

Номер сертификата: 535

Дата выдачи: 28.08.2025

Срок действия: 28.08.2030

- Введение

- Функциональные возможности CURATOR.ANTIDDOS

- Архитектура сети фильтрации CURATOR

- Системные требования и лицензирование CURATOR.ANTIDDOS

- Применение CURATOR.ANTIDDOS

- Выводы

Введение

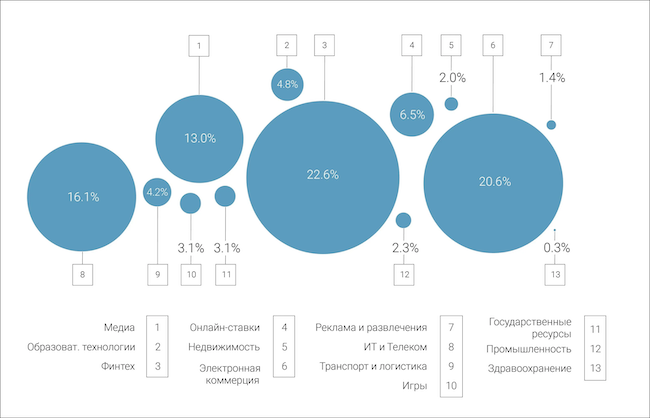

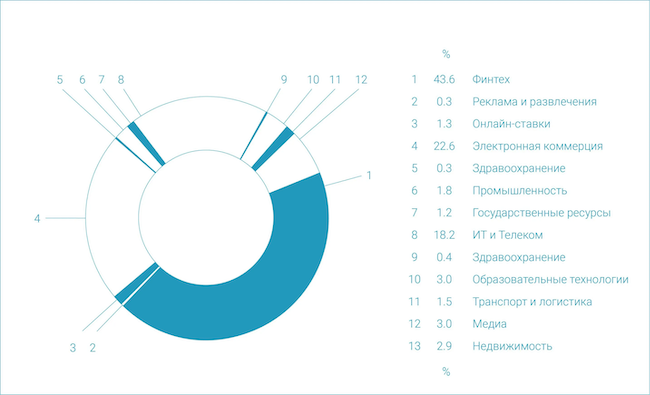

Атаки с целью вызвать отказ в обслуживании (DDoS-атаки) продолжают эволюционировать, активность злоумышленников растёт. По данным компании CURATOR, во втором квартале 2025 г. общее количество DDoS-атак на уровнях L3–L4 модели OSI выросло на 43 %, на уровне L7 — на 74 % по сравнению со вторым кварталом 2024 г. Чаще всего объектами атак становились организации из сфер «Финтех», «Электронная коммерция», «ИТ и телеком».

Рисунок 1. Макросегментация DDoS-атак на уровнях L3–L4 по индустриям согласно сведениям CURATOR

Рисунок 2. Макросегментация DDoS-атак на уровне L7 по индустриям согласно сведениям CURATOR

Согласно статистике, каждая десятая российская организация в настоящее время не использует средства защиты от DDoS-атак. Ещё 18 % признают необходимость повышения уровня безопасности и планируют усилить защитные меры. Оставшиеся 73 % полагают, что для отражения угроз достаточно используемых ими средств защиты.

За первое полугодие 2025 года было зафиксировано 69 000 DDoS-атак. Каждая секунда простоя — это серьёзные убытки. Поэтому всё чаще злоумышленники прибегают к тактике вымогательства: атаки сопровождаются требованиями выкупа за восстановление доступа к цифровым сервисам. По данным Cloudflare, во втором квартале 2025 доля подвергшихся DDoS-атаке с целью получения выкупа или столкнувшихся с такими угрозами, выросла на 68 % по сравнению с предыдущим кварталом и на 6 % по сравнению с тем же кварталом 2024 года.

В 2025 г. наиболее заметный всплеск активности пришёлся на май и июнь. Одна из наиболее мощных атак была зафиксирована в середине мая: её пиковая нагрузка достигла 7,3 Тбит/с. Целью выступал неназванный хостинг-провайдер, а общий объём вредоносного трафика за 45 секунд составил 37,4 ТБ. Уже в июле аналогичная атака на одного из интернет-провайдеров привела к масштабным перебоям в доступе к интернет-услугам в масштабе всего региона. Ещё один пример масштабного DDoS — атака на сайт, относящийся к сегменту государственных ресурсов. По оценке CURATOR, ботнет, задействованный в атаке, насчитывал 4,6 миллиона устройств, что во много раз больше, чем в предыдущие годы.

Последствия успешных DDoS-атак выходят за рамки временных перебоев. Они приводят к прямым финансовым потерям, снижению производительности, затратам на восстановление сервисов. В долгосрочной перспективе они подрывают доверие клиентов, ослабляют позиции компании на рынке и создают дополнительную нагрузку на ИТ-команды, отвлекая их от ключевых задач.

Для обеспечения непрерывности деятельности организациям требуется автоматизированная защита, которая будет гарантировать минимальное время простоя при атаке. CURATOR.ANTIDDOS от компании CURATOR (ранее известной как Qrator Labs) решает перечисленные задачи. Облачное решение с распределённой архитектурой обеспечивает масштабируемую и устойчивую защиту от DDoS-атак, поддерживая непрерывную доступность и стабильность инфраструктуры 24×7. Оно включено в реестр отечественного программного обеспечения под названием Qrator Traffic Sensor (QTS) — № 17433 от 02.05.2023 г.

Функциональные возможности CURATOR.ANTIDDOS

Решение обеспечивает автоматическую непрерывную защиту от DDoS-атак. Не оказывает влияния на производительность сервисов клиента. Время реакции сети фильтрации на DDoS, включая мультивекторные и тип «ковровой бомбардировки», — менее секунды для атак L3–L4. Для L7 время нейтрализации в большинстве случаев составляет до 10 секунд, но есть определённые векторы атак, где время может быть увеличено до трёх минут.

Фильтрация HTTPS-трафика на уровне приложений без раскрытия TLS позволяет отражать атаки с гарантией целостности данных. Доступ к конфиденциальным данным у CURATOR отсутствует.

Используемые системой алгоритмы позволяют узнать причины увеличения посещаемости ресурса — DDoS-атака или всплеск интереса посетителей.

Гарантированный уровень доступности клиентских приложений, зафиксированный в соглашении о качестве (SLA), — до 99,95 %, в зависимости от способа подключения и выбранного тарифа. Для инфраструктуры поставщика SLA составляет 99,999 %. В случае несоответствия услуги качеству, заявленному в договоре, заказчик за неё не платит.

Процент ложных срабатываний при работе без атаки составляет 0 %, при массированной атаке — не превышает 5 %. Пропускная способность сети — свыше 4 Тбит/с, что позволяет эффективно обрабатывать трафик даже в условиях крупномасштабных атак.

Перечисленные возможности системы также способствуют соответствию требованиям стандарта PCI DSS по защите данных держателей платёжных карт.

За счёт стабильной работы и сокращения времени отклика веб-ресурса CURATOR.ANTIDDOS способствует улучшению показателей поисковой оптимизации (SEO) и повышению общего уровня ИБ. Защита не оказывает негативного влияния на пользовательский опыт: не применяется CAPTCHA или другие раздражающие пользователей проверки.

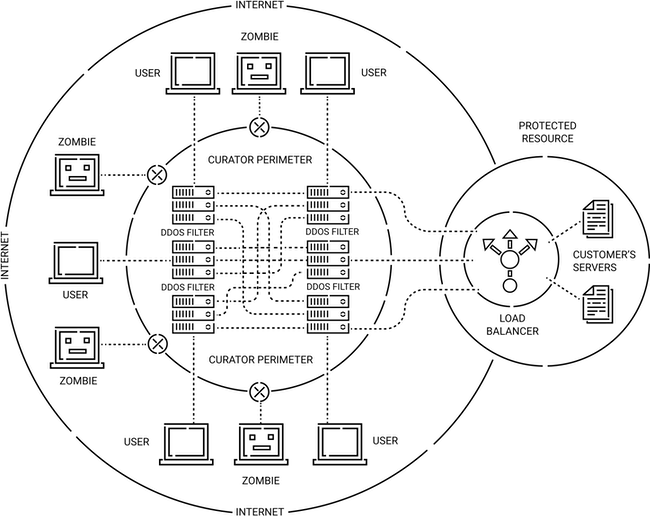

Рисунок 3. Схема работы CURATOR.ANTIDDOS

Трафик защищаемого приложения проходит три ключевых шага:

- Перенаправление трафика защищаемого приложения в сеть CURATOR. Анализ трафика выполняется на всех уровнях протокольного стека.

- Многоуровневая фильтрация трафика с использованием поведенческих, эвристических и сигнатурных алгоритмов. Независимо от наличия DDoS-атаки, система непрерывно анализирует структуру входящего трафика, актуализирует алгоритмы и в режиме реального времени адаптирует методы фильтрации.

- Направление чистого трафика на защищаемое приложение. Очищенный трафик доставляется к защищаемому приложению либо через Интернет, либо по выделенному канальному соединению (например, L2VPN, оптика). Вредоносный трафик блокируется на периметре сети вендора и не доходит до инфраструктуры клиента.

Механизмы защиты функционируют в совокупности, что позволяет отражать сложные комбинированные атаки, включающие как исчерпание пропускной способности, так и воздействие на уровень веб-приложений.

В зависимости от пожеланий, решение может реализовать индивидуальные алгоритмы обращения к резервным серверам.

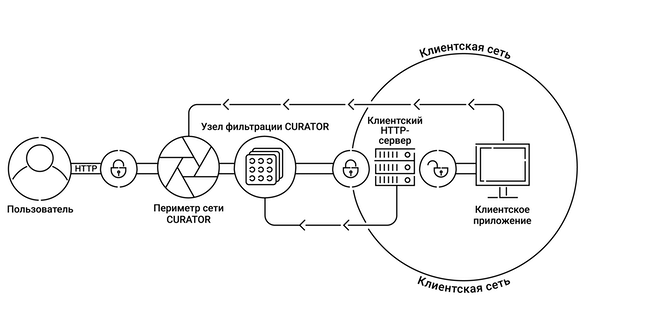

Фильтрация HTTPS с раскрытием и без раскрытия трафика

В первом случае HTTPS-трафик, поступающий на сайт клиента, расшифровывается внутри сети CURATOR. После проведения анализа и фильтрации легитимный трафик повторно шифруется и передаётся к целевому веб-ресурсу клиента.

Рисунок 4. Схема фильтрации HTTPS

Это позволяет оперативно начать фильтрацию шифрованного трафика. Данный вариант прост в использовании, так как не требует дополнительной настройки: зашифрованные запросы будут обрабатываться сразу после предоставления криптографических ключей HTTPS-сервиса. Обмен данными между сетью CURATOR и защищаемым сервером осуществляется с использованием TLS-шифрования, что предотвращает перехват или модификацию конфиденциальной информации в процессе передачи.

При реализации защиты без раскрытия трафика, система фильтрации не осуществляет терминацию или расшифровку трафика и не вмешивается в SSL / TLS. TLS-соединение остаётся сквозным (end-to-end), а обработка зашифрованных данных происходит исключительно в инфраструктуре клиента. Поскольку трафик проходит через сеть фильтрации в зашифрованном виде, у CURATOR отсутствует доступ к конфиденциальной информации, включая платёжные данные. Данный подход исключает необходимость обработки конфиденциальных данных на стороне вендора, что обеспечивает соответствие требованиям PCI DSS.

Для этого используется передача журнала доступа защищаемого приложения по протоколу Syslog. Чёрными и белыми списками через программный интерфейс (API) можно управлять во всех режимах, включая вариант с раскрытием трафика. Передаваемые по Syslog данные не содержат тел запросов, где могут быть конфиденциальные данные.

Следует отметить, что фильтрация HTTPS без использования приватных ключей (PCI DSS Ready) не включена в тарифный план «Professional».

Аналитика и отчёты в CURATOR.ANTIDDOS

Информация об атаках доступна в личном кабинете.

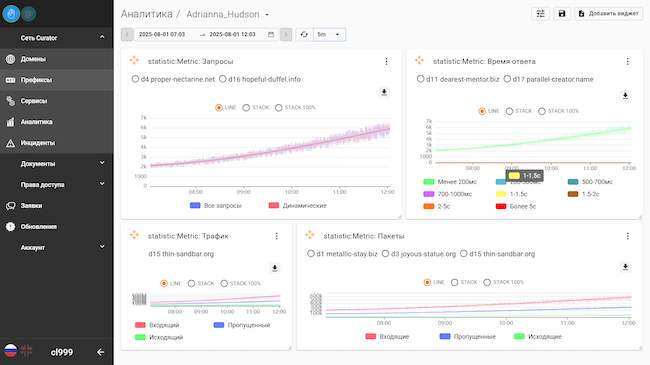

Рисунок 5. Раздел «Аналитика» в CURATOR.ANTIDDOS

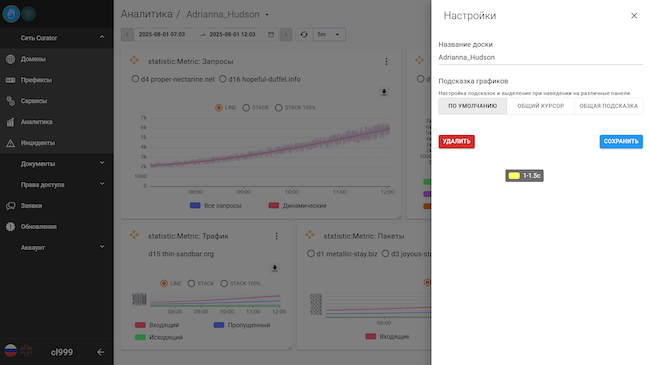

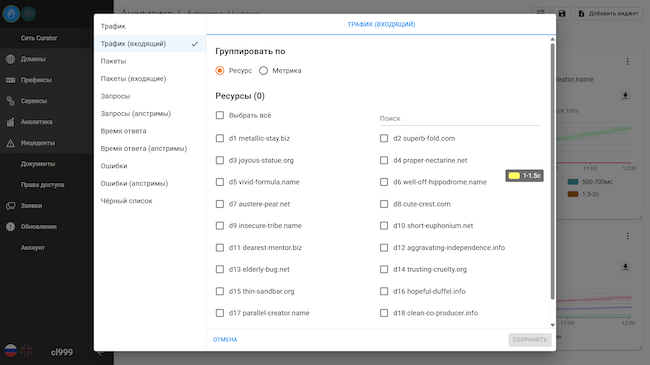

Дашборд можно настраивать. Добавление различных виджетов позволяет структурировать информацию и сосредоточиться на ключевых показателях.

Рисунок 6. Настройка дашбордов в разделе «Аналитика»

Рисунок 7. Добавление виджета в разделе «Аналитика»

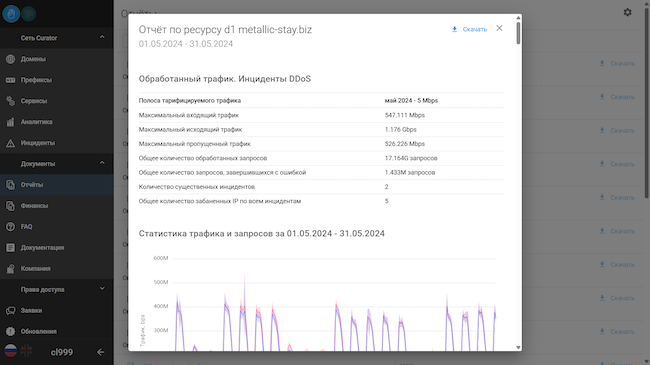

Отчёты доступны в разделе «Документы».

Рисунок 8. Пример отчёта по ресурсу в CURATOR.ANTIDDOS

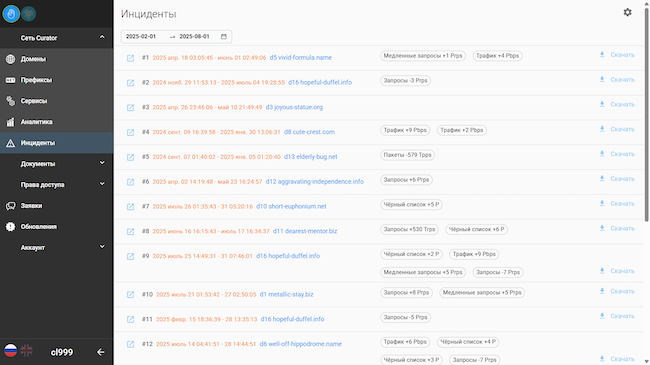

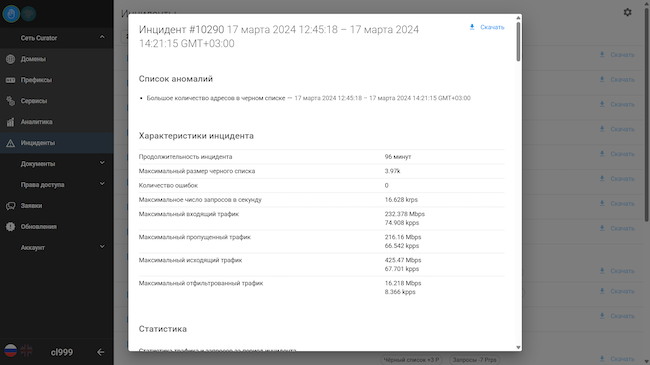

В разделе «Инциденты» отображаются нехарактерные события, связанные с DDoS-атаками. Например, это может быть большое количество IP-адресов в чёрном списке, низкая / высокая интенсивность запросов, превышение порогового значения запросов с высокой длительностью и другие параметры. Возможность сортировки списка отсутствует.

Рисунок 9. Раздел «Инциденты» в CURATOR.ANTIDDOS

Рисунок 10. Пример отчёта по инциденту в CURATOR.ANTIDDOS

Для всех отчётов доступна функция скачивания в формате PDF.

Архитектура сети фильтрации CURATOR

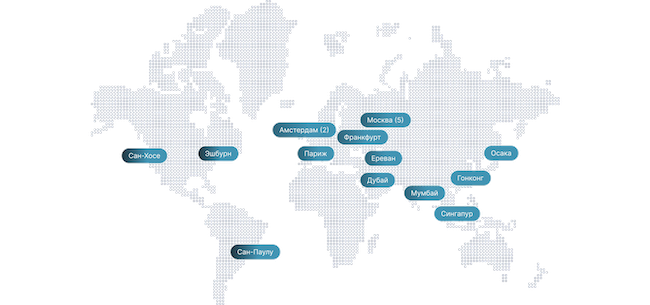

Распределённая сеть CURATOR спроектирована так, чтобы обеспечивать высокий уровень SLA для клиентов, в том числе в периоды пиковых нагрузок. Она состоит из нескольких центров очистки трафика, входящих в одну автономную систему (АС). Каждый центр может работать автономно.

На момент публикации в сеть CURATOR входит 18 центров очистки, обеспечивающих связность сети с пропускной способностью свыше 4 Тбит/с. Они расположены в России, СНГ, Северной Америке, Европе, странах Ближнего Востока, Азии, подключены к мировым провайдерам уровня Tier 1 и региональным магистральным провайдерам.

Рисунок 11. Геораспределённая сеть фильтрации трафика CURATOR

Поступающий трафик анализируется и, при признании его легитимным, перенаправляется в сеть клиента. Для направления трафика в ближайший центр применяется технология BGP Anycast: любой центр очистки трафика может ответить на запрос пользователя, направленный к одному и тому же IP-адресу из сети CURATOR. Благодаря указанной технологии маршрутизаторы, через которые проходит трафик, предпочитают маршрут до топологически ближайшего к пользователю доступного центра очистки трафика. Это позволяет обеспечивать максимально быстрый обмен трафиком.

Распределение нагрузки осуществляется отдельно в каждом центре фильтрации. При наличии нескольких серверов на стороне клиента в личном кабинете можно настроить апстримы — пулы серверов в его инфраструктуре, куда могут распределяться запросы.

Система поддерживает два механизма распределения нагрузки между апстримами: «Round Robin» и «IP Hash», а также балансировку трафика между основными и запасными апстримами, если у клиента есть резервирование. Кроме того, предусмотрена поддержка активных проверок доступности апстримов.

К CURATOR.ANTIDDOS возможно подключение через протоколы DNS и BGP.

DNS-подключение предназначено для компаний, которым требуется защита веб-ресурсов от атак на уровне L7. Данный вариант подходит организациям, не имеющим собственной автономной системы (АС) и независимого IP-адресного пространства. Подключение позволит обеспечить выборочную защиту с минимальными затратами на интеграцию и эксплуатацию. Такой подход ориентирован на случаи, когда требуется обеспечить безопасность критически важных веб-сервисов при сохранении рационального баланса между уровнем защиты и общими издержками.

Подключение через BGP даёт возможность организовать защиту всей инфраструктуры, охватывающей несколько ресурсов в пределах АС организации. Решение совместимо со всеми основными сетевыми протоколами, в том числе и с UDP. Подход оптимален для организаций, располагающих собственной АС и пулом IP-адресов, чьи сервисы как принимают входящие соединения, так и инициируют исходящие запросы в сеть Интернет.

Архитектурно решения CURATOR формируют взаимосвязанную экосистему — облако непрерывной доступности, центром которого является CURATOR.ANTIDDOS:

- CURATOR.WAF защищает от атак, направленных на эксплуатацию уязвимостей веб-приложений.

- CURATOR.ANTIBOT предназначен для защиты веб-сайтов, мобильных приложений и API от автоматизированных бот-атак без влияния на пользовательский опыт.

- CURATOR.CDN представляет собой защищённую платформу доставки контента с низкой задержкой и высокой скоростью передачи данных.

- CURATOR.SECONDARYDNS — отказоустойчивый вторичный DNS-сервер, использующий распределённую архитектуру для обеспечения непрерывной доступности DNS-сервиса клиента.

- CURATOR.BGP — сервис мониторинга BGP в режиме реального времени, выявляющий сетевые аномалии, которые могут повлиять на доступность и качество услуг на уровне глобальной маршрутизации.

Таким образом, линейка решений CURATOR охватывает не только защиту от DDoS-атак, но и широкий спектр задач, связанных с обеспечением устойчивости и доступности ИТ-инфраструктуры в целом, что отметил в интервью редакции Anti-Malware.ru Дмитрий Ткачёв, генеральный директор компании CURATOR.

Системные требования и лицензирование CURATOR.ANTIDDOS

CURATOR.ANTIDDOS работает без установки в закрытом периметре внешних модулей, используемых для передачи данных во внешние системы, и других потенциальных источников уязвимостей. Ручная настройка или привлечение квалифицированных специалистов для защиты от DDoS-атак не требуется.

Для обеспечения возможностей управления системой CURATOR.ANTIDDOS предусмотрена интеграция с базами данных, сервисами мониторинга устройств, а также с мобильными приложениями и API. При этом к используемым системам не предъявляется требований по архитектуре или платформе.

Лицензирование CURATOR.ANTIDDOS осуществляется по сервисной модели — уровню предоставляемых услуг и технических параметров: SLA, включение полосы фильтрации вредоносного / легитимного трафика, доступ к API и другое.

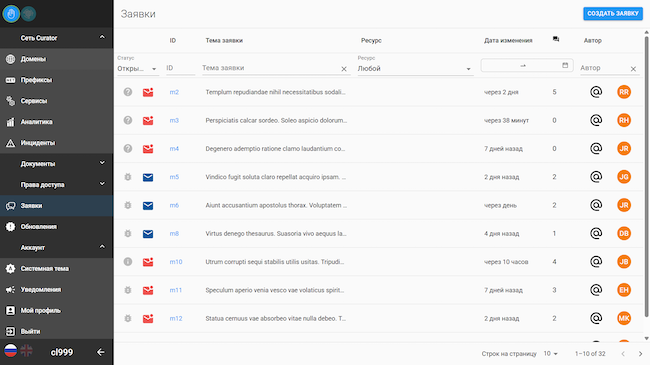

Техподдержка доступна 24×7×365. При обращении обработка запроса осуществляется непосредственно инженером, без передачи по уровням. Специалист сразу приступает к диагностике и устранению проблемы. По словам вендора, медианное время ответа на каждый запрос составляет 15 минут. Связь с клиентом поддерживается через систему онлайн-заявок, телефон, почту и чат.

Рисунок 12. Пример поддержки через систему онлайн-заявок

Применение CURATOR.ANTIDDOS

Решение подходит для компаний из разных отраслей: финансы, электронная коммерция, медиа и других. Его подключение занимает в среднем 15 минут. Чтобы активировать защиту, следует создать учётную запись — зарегистрироваться в личном кабинете на сайте вендора. После система автоматически выдаст уникальный IP-адрес, через который будет осуществляться фильтрация трафика. Далее требуется установка цепочки SSL-сертификатов для обеспечения безопасного соединения, а также обновление DNS-настроек с целью направления входящего трафика через сеть CURATOR.

В интерфейс решения встроена ознакомительная информация о сервисе по противодействию DDoS-атакам, где можно получить ответы на часто возникающие вопросы.

Рисунок 13. Раздел «Вопросы и ответы» в CURATOR.ANTIDDOS

Вендор предлагает семидневный тестовый период, в рамках которого можно оценить работу системы в реальных условиях и определить оптимальную конфигурацию под свои задачи. Если ресурс находится под воздействием DDoS-атаки, тестовый период составит одни сутки.

Ниже приведены кейсы, демонстрирующие применение CURATOR.ANTIDDOS в инфраструктурах с различными требованиями к доступности и устойчивости.

Защита критической финансовой инфраструктуры от простоев и DDoS-атак

«Московский кредитный банк» (МКБ) принял решение усилить защиту своей инфраструктуры от атак, которые могли бы привести к простою и репутационным рискам. Были заявлены следующие требования:

- Работа системы защиты в режиме постоянного противодействия массированным атакам.

- Грамотное перераспределение нагрузки для сохранения работоспособности ресурсов вне зависимости от скорости атак.

- Защита данных и конфиденциальность, исключающая раскрытие приватных ключей шифрования, в соответствии с банковской политикой.

- Минимизация рисков простоев сервисов и потери клиентской базы.

Для обеспечения комплексной защиты всей инфраструктуры в условиях выросшего количества DDoS-атак банк реализовал подключение к сети CURATOR по протоколу BGP.

В результате сеть начала фильтровать трафик всех сервисов банка, вне зависимости от типа трафика, таким образом обеспечивая стабильную работу всей ИТ-инфраструктуры МКБ. Реализована доступность клиентских сервисов с гарантированным SLA 99,95 %, снижены риски простоев и потери клиентов. Обеспечена конфиденциальность финансовых данных без нарушения внутренних политик безопасности.

Защита онлайн-платформы от DDoS в высоконагруженном сегменте электронной коммерции

Travelata.ru — онлайн-сервис по продаже туров с ежемесячной аудиторией более трёх миллионов пользователей и активной мобильной платформой. Компания столкнулась с необходимостью обеспечить непрерывную доступность ресурсов и защиту от регулярных DDoS-атак и автоматизированных ботов.

При выборе средства защиты Travelata.ru ориентировалась на следующие критерии:

- Автоматическое обнаружение и мгновенная нейтрализация DDoS.

- Обеспечение круглосуточной доступности сервисов в соответствии с SLA.

- Защита от ботов с первого запроса.

- Квалифицированная техническая поддержка 24×7.

- Отсутствие необходимости в ручной настройке со стороны собственных специалистов.

Компания подключила CURATOR.ANTIDDOS и CURATOR.ANTIBOT. Это позволило обеспечить в автоматическом режиме блокировку сетевых атак и вредоносной активности без снижения производительности и участия внутренней ИТ-команды. Позже защита была расширена и на платёжный шлюз.

За счёт автоматизации процессов реагирования и эффективности фильтрации компания CURATOR обеспечила стабильную работу платформы с гарантированным SLA 99,95 %.

Защита во время атаки

Innostage специализируется на проектах в области цифровой безопасности для организаций государственного и корпоративного сектора. Помимо интеграции решений в сфере ИБ, компания занимается системной интеграцией, разработкой ПО, аналитикой и поддержкой ИТ-инфраструктур. В числе её активов — собственная лаборатория анализа данных и партнёрская сеть, включающая более 120 компаний.

В рамках программы открытых кибериспытаний на платформе баг-баунти, направленных на проверку устойчивости ИТ-инфраструктуры Innostage, багхантерам было предложено реализовать сценарий недопустимого события — вывод денежных средств со счёта компании в пределах 2000 рублей. DDoS-атаки по условиям испытаний были запрещены. Однако, несмотря на это, сайт Innostage подвергся волне атак с элементами хактивизма.

Ситуация осложнялась тем, что ресурс находился на общем (shared) хостинге, IP-адрес был заранее известен, и атака затронула не только сайт Innostage, но и ресурсы других клиентов хостинг-провайдера, в связи с чем доступ к IP-адресу был временно заблокирован.

В условиях непрекращающихся атак компания в срочном порядке подключилась к сети фильтрации CURATOR. В первый период защита не могла быть активирована мгновенно, поскольку требовалась замена IP-адреса. После переноса ресурса и включения фильтрации трафик начал проходить через инфраструктуру вендора и обрабатывался автоматически. Первая волна включала TCP-флуд со скоростью до 356,94 Мбит/с, при этом в пике было заблокировано до 1314 уникальных адресов.

Позднее характер атаки изменился: злоумышленники начали направлять на ресурс тяжёлые запросы к динамическому содержимому с прокси-адресов, рассчитывая на исчерпание серверных ресурсов. Несмотря на изменение вектора, решение продолжало фильтровать трафик и сохранять доступность сайта.

CURATOR.ANTIDDOS подключили в течение нескольких десятков минут в процессе ознакомительного звонка. Команда вендора сопровождала клиента на протяжении всего периода подключения и нейтрализации волны атак. Далее защита продолжила работать уже в автоматическом режиме.

Выводы

CURATOR.ANTIDDOS обеспечивает защиту от DDoS-атак на всех уровнях стека протоколов, включая уровень приложений (L7). Постоянный анализ структуры трафика, независимо от наличия атаки, позволяет оптимизировать алгоритмы и динамически корректировать методы фильтрации. Вредоносный трафик блокируется на периметре сети CURATOR и не достигает ресурсов клиента.

Доступны два варианта подключения — DNS и BGP. Установка внешних модулей в защищаемой инфраструктуре не требуется. Техподдержка работает круглосуточно и ежедневно. Обработка вопроса осуществляется инженером, без передачи запроса по уровням.

Достоинства:

- Постоянная (always-on) защита в автоматическом режиме.

- Фильтрация HTTPS с раскрытием и без раскрытия ключей.

- Уровень SLA по доступности инфраструктуры заказчика — до 99,95 %, инфраструктуры поставщика — 99,999 %.

- Сетевая архитектура на базе BGP Anycast с подключением к провайдерам уровня Tier 1.

- Интеграция с мобильными приложениями и API.

- Балансировка трафика между IP-адресами и веб-серверами клиента.

- 18 центров очистки размещены по всему миру.

- Пропускная способность свыше 4 Тбит/с.

- Соответствие PCI DSS.

- Встроенная в интерфейс ознакомительная информация о решении (раздел «Вопросы и ответы»).

- Бесплатный семидневный тестовый период.

Недостатки:

- Фильтрация HTTPS без использования приватных ключей (PCI DSS Ready) недоступна на тарифном плане «Professional».

- Отсутствует возможность сортировки списка инцидентов.

- Отключить защиту на время или для определённой части сайта нельзя.

- Если ресурс находится под воздействием DDoS-атаки, бесплатный тестовый период составит одни сутки.