За последний месяц многие отечественные организации столкнулись с увеличением количества целевых кибератак. Можно ли считать такие нападения необъявленной кибервойной? Как эффективно защищаться от них в условиях ухода западных вендоров с рынка? Способен ли российский рынок информационной безопасности обеспечить все потребности заказчиков? Вырастет ли роль Threat Intelligence и какие инструменты наиболее актуальны для борьбы с целевыми атаками?

- Введение

- Как отличить целевую атаку от обычной

- Практика защиты от целевых атак

- Актуальные инструменты для борьбы с целевыми атаками

- Роль Threat Intelligence в защите от целевых атак

- Как реагировать на целевые атаки

- Выводы

Введение

В последний месяц многие российские предприятия сталкиваются с целевыми атаками. С конца февраля их количество многократно увеличилось. Подобная криминальная активность не всегда имеет ярко выраженный таргетированный характер — чаще нападения ориентированы по региональной / отраслевой принадлежности. Однако известны случаи, когда целью злоумышленников являлись не отечественные компании в целом, а конкретные государственные и коммерческие организации. Досталось и западным брендам, работающим в России. В рамках специального выпуска онлайн-конференции AM Live мы поговорили с ведущими экспертами отрасли о том, как бороться с направленными киберкампаниями в условиях приостановки бизнеса многих иностранных вендоров и насколько серьёзную угрозу представляют подобные атаки для отечественных организаций.

В студии Anti-Malware.ru собрались:

- Александр Русецкий, руководитель направления по защите от направленных атак, центр информационной безопасности компании «Инфосистемы Джет».

- Игорь Чудин, руководитель направления кибербезопасности компании ITD Group.

- Алексей Шульмин, эксперт по вредоносным программам, «Лаборатория Касперского».

- Никита Панов, руководитель направления компьютерной криминалистики компании «Информзащита».

- Игорь Залевский, руководитель отдела расследования киберинцидентов Solar JSOC CERT компании «Ростелеком-Солар».

- Эльмар Набигаев, заместитель директора экспертного центра безопасности компании Positive Technologies (PT ESC).

- Николай Домуховский, заместитель генерального директора по научно-технической работе компании УЦСБ.

Ведущий и модератор дискуссии: Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

Как отличить целевую атаку от обычной

В начале беседы модератор предложил экспертам объяснить, корректно ли применять термин «целевая атака» применительно к тому шквалу атак, которые обрушились на российские организации в последнее время. Можно ли их все назвать целевыми, поскольку они направлены против определённого сегмента, или же нужно разделять их по типам? Имеет ли вообще смысл делить атаки на таргетированные и нетаргетированные или же это скорее маркетинг?

Игорь Залевский:

— В контексте заданного вопроса и наших нынешних реалий, наверное, не имеет смысла об этом дискутировать. В данный момент все атаки, идущие на доменную зону RU, можно считать целевыми. Распознать, какие из них начались до определённой даты, а какие вызваны текущими событиями, не всегда возможно.

Алексей Шульмин:

— Целевые атаки — это атаки направленные на конкретную организацию, когда атакующий знает, кого ему нужно «пробить»: конкретную цель или группу целей. В случае атак широкого спектра злоумышленникам, по большому счёту, не важно, где они окажутся: главное — попасть, а там уже «ориентироваться на местности».

Эльмар Набигаев:

— Любая нецелевая атака может превратиться в целевую, поскольку существуют брокеры доступа, которые, получив доступ в организацию, продают его заинтересованным лицам. Компании, которая защищается, необходимо реагировать на любую атаку, неважно, целевая она или нет.

Игорь Чудин:

— Нет смысла проводить чёткую границу между целевыми и нецелевыми атаками, поскольку в текущих реалиях для организации каждая атака будет целевой, даже если постфактум станет известно, что это была веерная кампания. Есть мнение, что APT-атакой можно считать проникновение с использованием уязвимости «нулевого дня», однако история показывает, что во многих целевых кампаниях применяют и очень старые инструменты.

Александр Русецкий:

— В настоящий момент мы превращаемся в полноценный полигон, поскольку риски, связанные с защитой облаков, вредоносным кодом в Open Source, удалённым доступом к инфраструктуре от вендоров и так далее, становятся реальностью. Мы находимся на периметре, где такие сценарии воплощаются в жизнь.

Николай Домуховский:

— В русском языке термин «целевая атака» может употребляться в двух значениях, которые в английском обозначаются как «target» и как «goal»: компания или организация, как цель, на которую нападает злоумышленник, и цель самой атаки — то, ради чего он нападает. Если говорить о втором значении, то все атаки сейчас можно назвать целевыми, то есть их организаторы понимают, зачем они нападают, однако им не всегда важно, кого конкретно они взломают.

Никита Панов:

— Если, например, злоумышленники объявляют в телеграм-канале об атаке на некую компанию и впоследствии по итогам расследования выясняется, что они действительно её атаковали, то мы имеем дело с целевой атакой. Если же список декларируемых целей более широк, то говорить о таргетированном нападении неправильно.

Эксперты сошлись во мнении, что происходящие в данный момент атаки можно назвать целевыми, а также отметили, что качественно техника нападений не изменилась, но их количество возросло многократно. При этом мотивация большинства атак поменялась: если раньше ключевой целью злоумышленников были деньги, то теперь компании очень часто сталкиваются с «хактивизмом», когда через взлом демонстрируется некая гражданская позиция. Так, в конце февраля хакеры взломали сайты ряда российских СМИ и опубликовали на них политически мотивированные призывы.

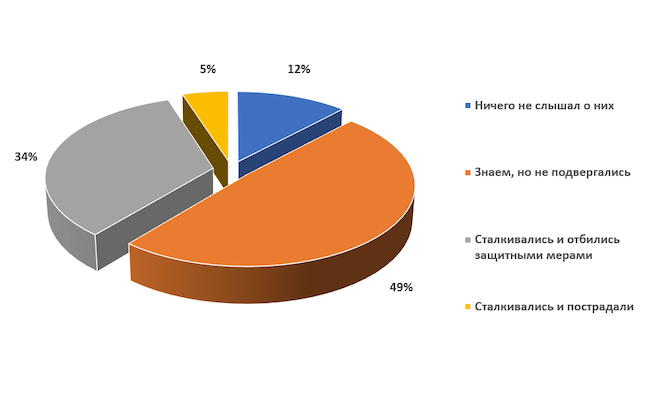

Большинство зрителей прямого эфира знают о целевых атаках, но не сталкивались с ними в 2022 году. Об этом в ходе проведённого нами опроса сообщили 49 % респондентов. Ещё 34 % опрошенных подверглись таргетированной атаке и сумели отразить её собственными силами. Пострадали от направленных действий злоумышленников 5 % участников опроса. Ничего не слышали о целевых атаках 12 % наших зрителей.

Рисунок 1. Сталкивалась ли ваша компания с целевыми атаками в этом году?

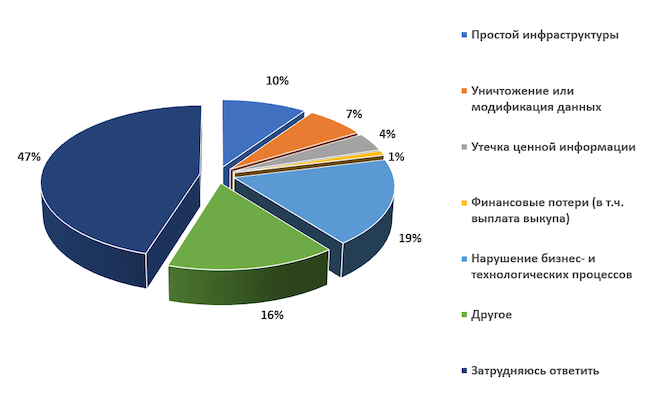

Следующий наш вопрос зрителям AM Live звучал так: если вы сталкивались с целевыми атаками, то какие последствия испытали? Как оказалось, 19 % ответивших столкнулись с нарушением бизнес-процессов и технологических процедур. Ещё 10 % респондентов рассказали о простое инфраструктуры, а 7 % — об уничтожении или модификации данных. У 4 % участников опроса произошла утечка ценной информации, а 1 % понёс финансовые потери. Другие последствия атаки почувствовали на себе 16 % опрошенных. Затруднились с ответом 47 % зрителей онлайн-конференции.

Рисунок 2. Если вы сталкивались с целевыми атаками, то какие последствия наступили от них?

Практика защиты от целевых атак

Переходя к разговору о защите от таргетированных нападений, спикеры отметили, что в текущих условиях атрибуция атаки по-прежнему важна, но значение её не так велико, поскольку необходимо отражать любое нападение, вне зависимости от того, кто за ним стоит. При этом возрастает значение Threat Intelligence: хактивисты склонны широко освещать свои планы, что позволяет заранее выявить возможную атаку. В то же время ряд профессиональных APT-групп мигрировал под знамёна хактивизма и использует те же методы для атак с другой мотивацией.

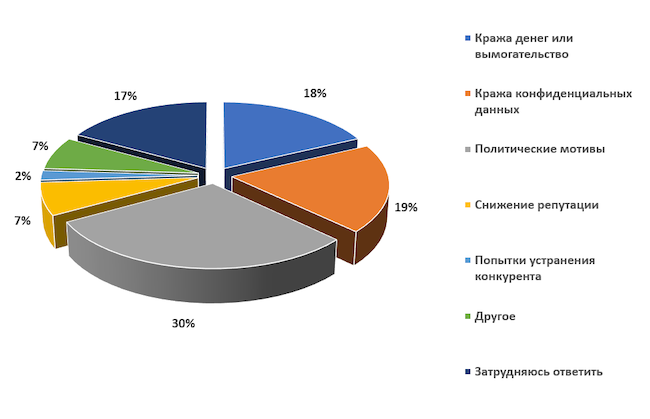

Почти треть (30 %) зрителей прямого эфира считают атаки на свою компанию политически мотивированными. Об этом мы узнали в ходе ещё одного опроса. В 19 % случаев целью атаки была кража конфиденциальных данных, а в 18 % — кража денег или вымогательство. О попытках ухудшить репутацию компании рассказали 7 % респондентов, а 2 % связали атаку с конкурентной борьбой. Другие причины инцидента отметили 7 % опрошенных. Затруднились ответить на вопрос 17 % зрителей.

Рисунок 3. Каковы, на ваш взгляд, основные мотивы атак на вашу организацию?

В продолжение дискуссии ведущий поднял тему влияния политики на ИБ-сообщество и упомянул о приостановке участия восьми российских и белорусских команд в сообществе по борьбе с киберугрозами FIRST. Гости студии отметили, что эта ассоциация для российских компаний, работающих в сфере информационной безопасности, была больше имиджевым проектом, нежели реальной помощью. На деятельность отечественных специалистов такой бан почти не повлияет.

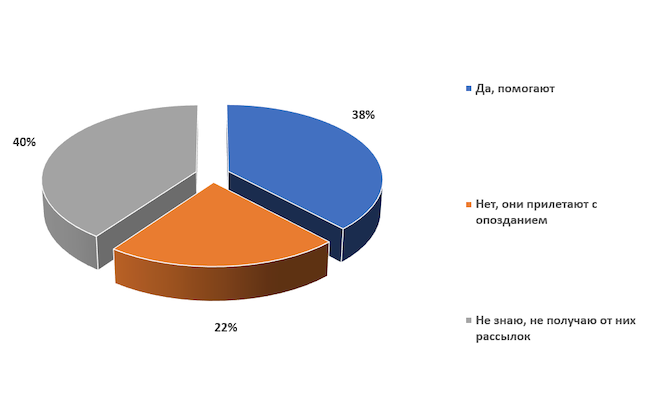

В этих условиях одним из способов повышения информированности компаний о целевых угрозах могли бы стать рассылки НКЦКИ, ФинЦЕРТа и ФСТЭК России. Однако, как показал наш опрос, 40 % зрителей прямого эфира не получают этих информационных бюллетеней, а ещё 22 % не видят в них практической ценности, поскольку рассылки приходят с опозданием. Считают информацию от регуляторов полезной 38 % опрошенных.

Рисунок 4. Помогают ли вам рассылки НКЦКИ, ФинЦЕРТа и ФСТЭК в борьбе с целевыми атаками?

Одной из примет текущего ландшафта угроз стала тенденция внесения в программное обеспечение закладок, реализующих вредоносные действия разного уровня — от демонстрации политических лозунгов до установки бэкдоров. Как пояснили наши спикеры, такая угроза существовала и раньше, однако осуществлялась она в первую очередь через взлом легитимных программ. Сейчас же подобных действий можно ожидать и от обычных разработчиков ПО. На методы борьбы с такими закладками изменение их авторства не влияет.

Эксперты рассказали о переоценке доверия к цепочке поставок в сфере разработки программного обеспечения и призвали тщательнее оценивать каждого вендора. Необходимо искать компромисс усилий: с одной стороны, стараться проверять получаемые обновления и внешние компоненты, которые используются в компании, с другой — отталкиваться от репутации поставщика решений. Одним из методов борьбы с атаками на цепочку поставок спикеры назвали концепцию Zero Trust. В свою очередь, отечественным разработчикам сегодня нужно вспоминать о методах безопасной разработки и валидации внешних компонентов с точки зрения информационной безопасности.

Отличаются ли классические вредоносные программы от закладок, внедряемых в легитимное программное обеспечение его разработчиками? Как детектировать такие «логические бомбы»? Возможно ли это сделать при помощи обычных средств безопасности? Эксперты отметили, что обнаружить закладки, встроенные в легитимные программы, не сложнее, чем обычный вредоносный код. Более того, поскольку разработчики прикладных и системных программ обычно не имеют навыков сокрытия вредоносного кода, есть вероятность, что детектирован он будет быстрее.

С другой стороны, обнаружение подобных закладок может быть сопряжено со значительными трудностями, если их действия не носят явно выраженного вредоносного характера. Например, программа для демонстрации видео может при выполнении определённых условий воспроизводить не файл заданный пользователем, а подгруженный извне ролик. Ещё одной проблемой эксперты назвали возможные вредоносные действия изнутри компании — атаки через сотрудников или привилегированных пользователей. В этом случае хорошо работают методы поведенческого анализа, нацеленные на выявление нехарактерных для стандартного профиля действий.

Актуальные инструменты для борьбы с целевыми атаками

Следующий блок дискуссии был посвящён выбору средств безопасности для защиты от таргетированных атак. Мы попросили экспертов оценить, насколько российские вендоры готовы заменить западные разработки как в сфере информационных технологий, так и в ИБ. Спикеры отметили, что полное импортозамещение в ИТ на данный момент невозможно, поэтому призывы перейти на отечественные решения ради безопасности не имеют под собой практической основы. С другой стороны, отечественный рынок информационной безопасности уже достиг достаточной зрелости, чтобы при необходимости обойтись без зарубежных аналогов. По многим направлениям существует и внутренняя конкуренция, стимулирующая развитие отрасли.

По просьбе ведущего эксперты составили топ-3 средств для борьбы с целевыми атаками. В него вошли:

- Инструмент для контроля сетевого трафика (Network Traffic Analysis, NTA).

- Песочница.

- Антивирус или другое решение для защиты конечных точек.

Гости студии заметили, что набор решений может варьироваться в зависимости от размера организации, а также специфики её деятельности. Важным моментом является также наличие экспертной квалификации — способность службы ИБ компании обрабатывать полученные от имеющихся инструментов данные.

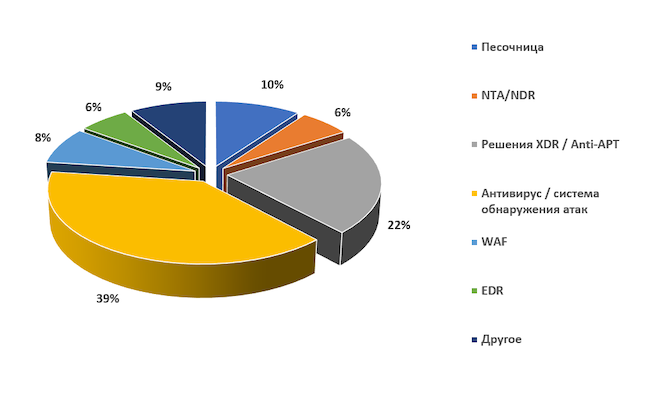

Как показал проведённый нами опрос, 39 % зрителей онлайн-конференции рассматривают антивирус или систему обнаружения атак как ключевой элемент борьбы с целевой вредоносной активностью. Делают ставку на решения XDR и Anti-APT 22 % респондентов, планируют применять песочницу — 10 %. Web Application Firewall считают наиболее важным инструментом защиты 8 % опрошенных, а средства NTA / NDR и EDR-системы набрали по 6 % голосов. К другим вариантам обеспечения безопасности склоняются 9 % участников опроса.

Рисунок 5. Какой продукт вы рассматриваете как ключевой элемент защиты против целевых атак?

Роль Threat Intelligence в защите от целевых атак

Какова в текущей ситуации роль киберразведки и достаточно ли для эффективной работы Threat Intelligence только российских источников? По мнению наших экспертов, значение инструментов для выявления индикаторов компрометации возрастёт. Это связано в том числе и с переходом на отечественное программное обеспечение, которое имеет свои «уникальные» уязвимости. Threat Intelligence помогает выделить комплексные, сложные атаки среди того вала инцидентов, который сейчас обрушился на российские компании.

Существует проблема обогащения российских инструментов безопасности индикаторами компрометации от западных вендоров. Поставщики отечественного ПО утверждают, что далеко не всегда находят у зарубежных коллег понимание по этому вопросу. Поэтому в ряде случаев возможности наших систем ограничены, и это — реальная проблема рынка. Решением мог бы стать альянс российских компаний для обмена информацией в сфере информационной безопасности — отечественный аналог FIRST. Однако существуют барьеры на пути к его созданию, в том числе — разобщённость рынка, отсутствие привычки делиться своими наработками с коллегами.

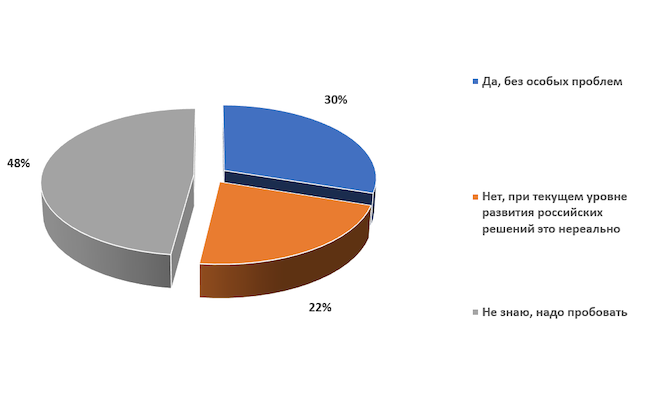

Почти треть зрителей прямого эфира (30 %) считает, что можно защититься от целевых атак без помощи иностранных решений. Ещё 22 % респондентов придерживаются мнения, что при текущем уровне развития российских решений это нереально. Вариант «Не знаю, надо пробовать» выбрали 48 % опрошенных.

Рисунок 6. Как вы считаете, способны ли вы защититься от целевых атак без помощи иностранных решений по ИБ (NDR / XDR / EDR, песочница и т. п.)?

Как реагировать на целевые атаки

В финальной части дискуссии мы предложили гостям студии рассказать, как сейчас реагировать на целевые атаки. Эффективно ли, например, блокировать весь трафик с IP-адресов недружественных стран? Эксперты подтвердили, что некоторые крупные компании действительно приняли решение работать только с российской адресацией. Это правильное решение «в моменте», однако стопроцентной защиты оно не обеспечивает, ведь злоумышленники могут использовать для атак серверы других регионов. Спикеры AM Live также отметили, что 90 % атак идут через веб-приложения, поэтому одним из ключевых средств безопасности сейчас должен стать Web Application Firewall (WAF).

В качестве одной из мер эксперты посоветовали российским компаниям иметь рамочный договор с командой по реагированию одного из вендоров, особенно если собственных компетенций в этой сфере не хватает. Кроме этого гости онлайн-конференции рекомендовали проверить качество и полноту охвата логов, чтобы иметь достаточно информации для реагирования, а также обновить сценарии действий при возникновении киберинцидента. Очень важно также настроить систему резервного копирования информации и провести её испытания, поскольку многие инциденты последних дней были связаны именно с невозможностью восстановления данных.

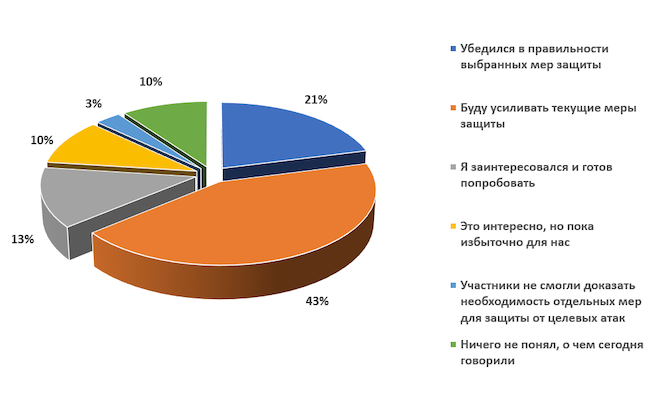

Финальный опрос зрителей, наблюдавших за дискуссией в прямом эфире, был посвящен их мнению о защите от целевых атак после просмотра онлайн-конференции. Большинство респондентов склонны усилить текущие меры защиты, такой вариант выбрали 43 % участников опроса. Убедился в правильности выбранной стратегии безопасности 21 % опрошенных, а 13 % заинтересовались темой и готовы тестировать новые инструменты. Думают, что тема защиты от целевых атак интересна, но избыточна для них, 10 %. Ещё 3 % опрошенных посчитали экспертов в студии неубедительными. Не поняли, о чём шла речь, 10 % зрителей.

Рисунок 7. Каково ваше мнение относительно защиты от целевых атак после эфира?

Выводы

Какие тренды будут действовать в сфере защиты от целевых атак в ближайшее время? Какой активности злоумышленников стоит ожидать и какие средства безопасности станут наиболее актуальными? Как показал наш прямой эфир, принципиально новых технологий атак не появится, однако увеличится количество инцидентов с участием инсайдеров внутри организации. Также эксперты прогнозируют рост интереса к безопасности цепочки поставок и возможные атаки на уехавших за границу сотрудников российских компаний. Одной из примет времени должен стать рост отечественных облачных сервисов и связанных с ними услуг.

Мы в режиме реального времени корректируем тематику будущих выпусков онлайн-конференции AM Live, чтобы освещать наиболее актуальные вопросы российского рынка информационной безопасности. Чтобы не пропускать новые встречи с экспертами в прямом эфире, подпишитесь на YouTube-канал Anti-Malware.ru. До новых встреч!