Эксперты Cisco Talos и Citizen Lab опубликовали результаты анализа семпла шпионской программы Predator и ее загрузчика Alien. Как оказалось, «Хищник» и «Чужой» тесно взаимодействуют, пытаясь собрать информацию в обход штатных средств защиты Android.

По данным Cisco, коммерческий шпион Predator разработки израильской Intellexa (ранее Cytrox) применяется против правозащитников, журналистов, политиков как минимум с 2019 года. Мобильный зловред обладает гибкой архитектурой, обеспечивающей доставку новых Python-модулей без повторного эксплойта.

Существуют две версии вредоноса: для iOS и Android; для совместного исследования был выбран образец, заточенный под Android. Анализ показал, что он умеет записывать телефонные звонки, собирать информацию из мессенджеров, а также скрывать приложения и предотвращать их исполнение при загрузке ОС.

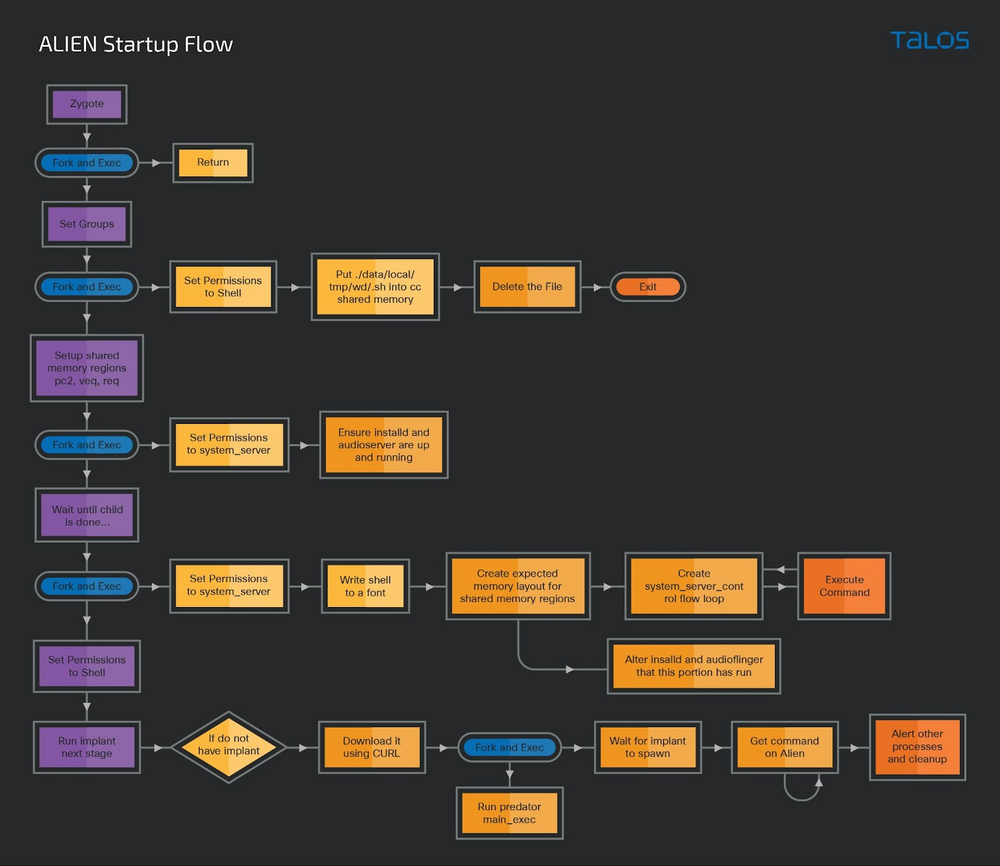

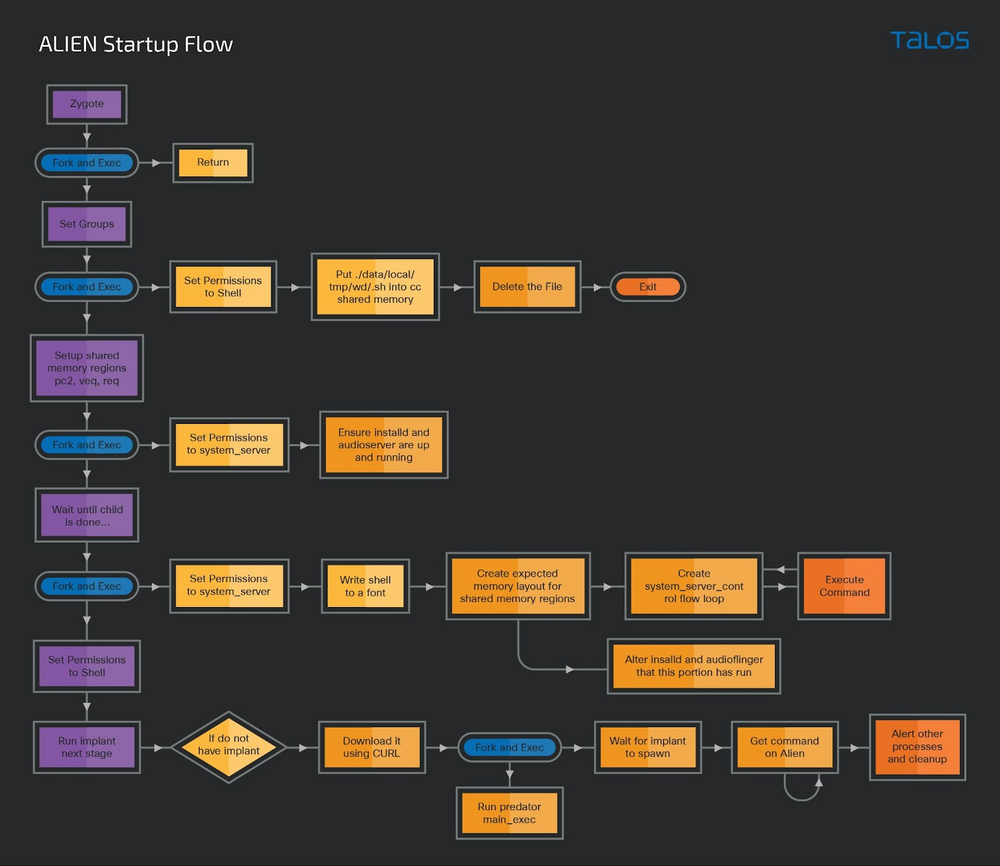

Функциональность Alien оказалась более богатой, чем у традиционных загрузчиков. Модуль внедряется в ключевой Android-процесс zygote64, скачивает с вшитого адреса библиотеку и дополнительные файлы Predator, активирует их и продолжает работать, обеспечивая взаимодействие шпионских компонентов.

При запуске Alien прежде всего определяет производителя зараженного устройства. Если это Samsung, Huawei, Oppo или Xiaomi, выполняется рекурсивное перечисление папок с этим именем — для последующей кражи пользовательских данных из браузеров, мессенджеров, клиентов имейл и соцсетей.

Вредоносный имплант умеет копировать содержимое конфигурационных файлов, списка контактов и телефонных вызовов, папок мультимедиа. Он также отвечает за обновление Predator , а для сокрытия его модулей ставит хуки на функцию ioctl() биндера Android.

Важной функцией шпиона является обход ограничений SELinux. Зловред использует контекст этого штатного механизма для получения доступа к нужным ему приложениям и файлам жертвы. Абьюз позволяет также скрывать вредоносные команды ioctl в системе: межпроцессное взаимодействие не входит в зону ответственности SELinux.

Многофункциональный модуль Alien также помогает Predator выводить краденые данные: он сохраняет их в общей области памяти перед записью на диск и последующей эксфильтрацией. Этот процесс тоже не вызывает подозрений у SELinux.

Сам Predator прибывает в систему в виде ELF-файла и создает среду выполнения Python, облегчающую шпионаж с помощью разнообразных модулей. Во взаимодействии с Alien зловред может выполнять произвольный код, вести аудиозапись, воровать данные, скрываться от обнаружения.

Интересной особенностью Predator является способность подменять SSL-сертификаты для перехвата зашифрованного трафика. Вредонос добавляет свой (кастомный) сертификат на уровне пользователя, чтобы не создавать помех нормальной работе устройства: подобное вмешательство могло бы выдать подмену.

Два модуля шпиона — tcore и kmem — извлечь и изучить не удалось. Первый предположительно используется для отслеживания местоположения зараженного устройства, второй позволяет зловреду повысить привилегии и получить доступ к пространству адресов ядра на чтение и запись.