Роскомнадзор занимается проработкой сценариев для предотвращения диверсий и психических провокаций в Сети, заявили в ведомстве. Регулятор подводит к закону о регулировании рекомендательных сервисов для соцсетей.

О потенциальных угрозах диверсий в интернете представитель Главного радиочастотного центра (подведомственен Роскомнадзору) рассказал сегодня на сессии Российского интернет-форума.

"На данный момент существуют прогнозы по дальнейшему использованию противником тактики диверсий, индивидуального террора и психических провокаций для подкрепления новых информационных кампаний, — приводит ТАСС цитату Кирилла Золотова.

По его словам, сейчас прорабатываются сценарии для предотвращения подобных инцидентов. Других подробностей чиновник не привел.

Сегодня же “Ведомости” написали о планах Роскомнадзора по регулированию рекомендательных сервисов.

В аналитической справке ГРЧЦ говорится, что алгоритмы интернет-рекомендаций “могут привести к политической поляризации общества, продвижению фейковых новостей и риторик ненависти”.

Сейчас в том или ином виде рекомендательные сервисы используют все крупнейшие интернет-компании. Основные российские разработчики – “Яндекс” и VK. Эти сервисы анализируют “цифровой след” пользователя и предлагают индивидуальный набор контента, рекламы или товаров.

“В основе рекомендательных алгоритмов лежит использование искусственного интеллекта (ИИ), будь то довольно простые модели логистической регрессии или наиболее продвинутые версии глубоких нейронных сетей”, — пишут авторы отчета.

В документе ИИ называют “ключевым компонентом популярных социальных сетей”.

По мнению специалистов ГРЧЦ, при распространении контента ИИ “часто отдает предпочтение спорной, разжигающей вражду и недостоверной информации, поскольку именно такой контент привлекает больше внимания пользователей и ведет к повышению вовлеченности и взаимодействия с платформой”.

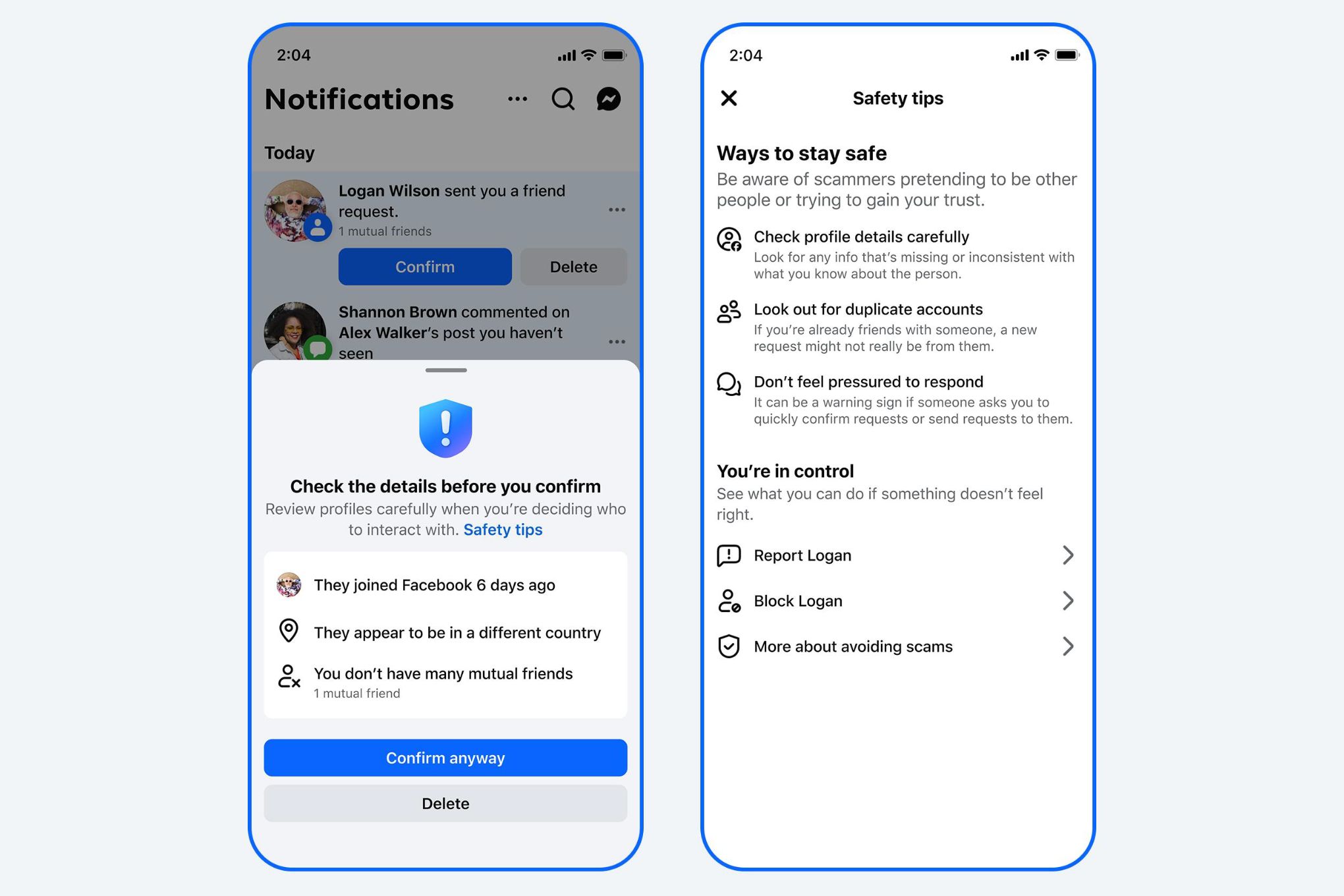

В справке регулятор приводит статистику Facebook (соцсеть принадлежит Meta, признанной в России экстремистской организацией, ее деятельность запрещена). По статистике центра, 64% новых подписчиков экстремистских групп пришли в них через рекомендации.

Кроме того, алгоритмы способствуют созданию так называемых эхо-камер или “пузырей”. Рекомендательная система предлагает контент пользователям на основе схожести взглядов и интересов. Человек оказывается огражден от информации другого типа или от критической информации в отношении собственных взглядов.

Этими доводами Роскомнадзор подводит к необходимости принятия закона о регулировании таких сервисов.

По мнению регулятора, документ нужен для “защиты потребителей от непрозрачных алгоритмов отбора контента, способных искажать реальное положение дел и приводить к пугающим последствиям, вплоть до реального нанесения вреда здоровью и психике человека”.

Регулирование будет включать в себя возможность независимого аудита используемых алгоритмов, а пользователь должен дать согласие на обработку данных и иметь право его отозвать, добавили в ГРЧЦ.

Добавим, рекомендательные сервисы используют все основные социальные сети: Instagram (принадлежит Meta, признанной в России экстремистской организацией, ее деятельность запрещена), Twitter, Facebook (принадлежит Meta, признанной в России экстремистской организацией, ее деятельность запрещена), а также YouTube и китайский TikTok.