Исследователи выявили серьёзную уязвимость в основе Wi-Fi-протокола IEEE 802.11. С помощью этой бреши злоумышленники могут заставить точку доступа выдать сетевые фреймы в виде простого текста.

Фреймы Wi-Fi представляют собой контейнеры данных, состоящие из заголовка, полезной нагрузки и конечной части, в которую входят MAC-адрес, источник и местоназначения трафика и т. п.

Эти фреймы должны выстраиваться в очередь и выдаваться под контролем, чтобы избежать конфликтов и максимизировать производительность обмена данными. Как выяснили специалисты, выстроенные в очередь данные недостаточно защищены от условных злоумышленников.

В результате киберпреступники могут управлять передачей данных, проводить спуфинг, перенаправлять фреймы и захватывать сетевой трафик. Проведённый экспертами Северо-Восточного университета анализ показал, что этот вектор атаки затрагивает многие устройства и операционные системы (Linux, FreeBSD, iOS и Android).

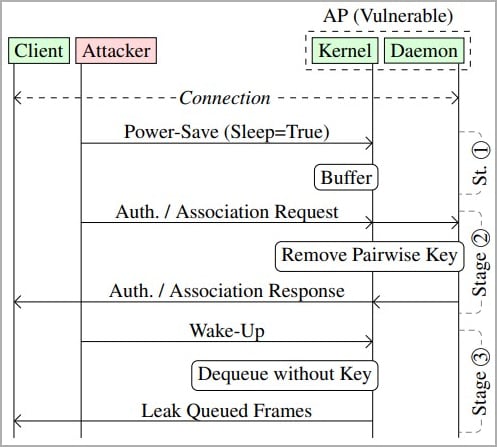

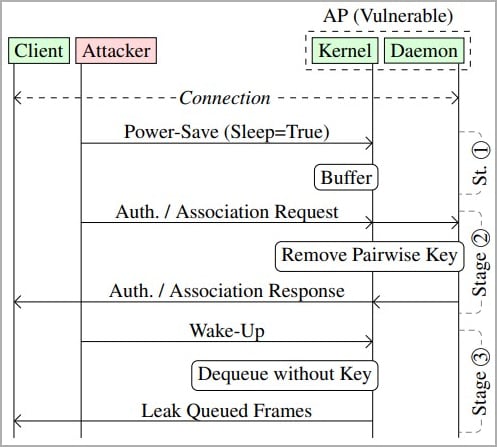

Протокол IEEE 802.11 располагает механизмами энергосбережения, благодаря которым девайсы экономят электроэнергию. Это достигается путём буферизации и постановки в очередь фреймов, предназначенных для спящих устройств.

Если такое устройство переходит в спящий режим, оно отправляет точке доступа кадр с заголовком, в котором содержится бит энергосбережения. Однако есть проблема: стандарт не предусматривает явных указаний по управлению безопасностью фреймов в очереди.

Как следствие: атакующий может подделать MAC-адрес устройства и отправить точке доступа энергосберегающие фреймы, поставив их в очередь. После этого злоумышленник отправляет данные о пробуждении спящего девайса и получает стек сохранённых фреймов.

Как правило, передаваемые фреймы шифруются с помощью специального ключа, который расшаривается всем устройствам в сети Wi-Fi, или с помощью парного ключа шифрования, уникального для каждого девайса.

Тем не менее киберпреступник может отправить точке доступа фреймы аутентификации и заставить её передать данные в виде открытого текста.

Технические детали выявленной уязвимости исследователи опубликовали в своём отчёте (PDF).