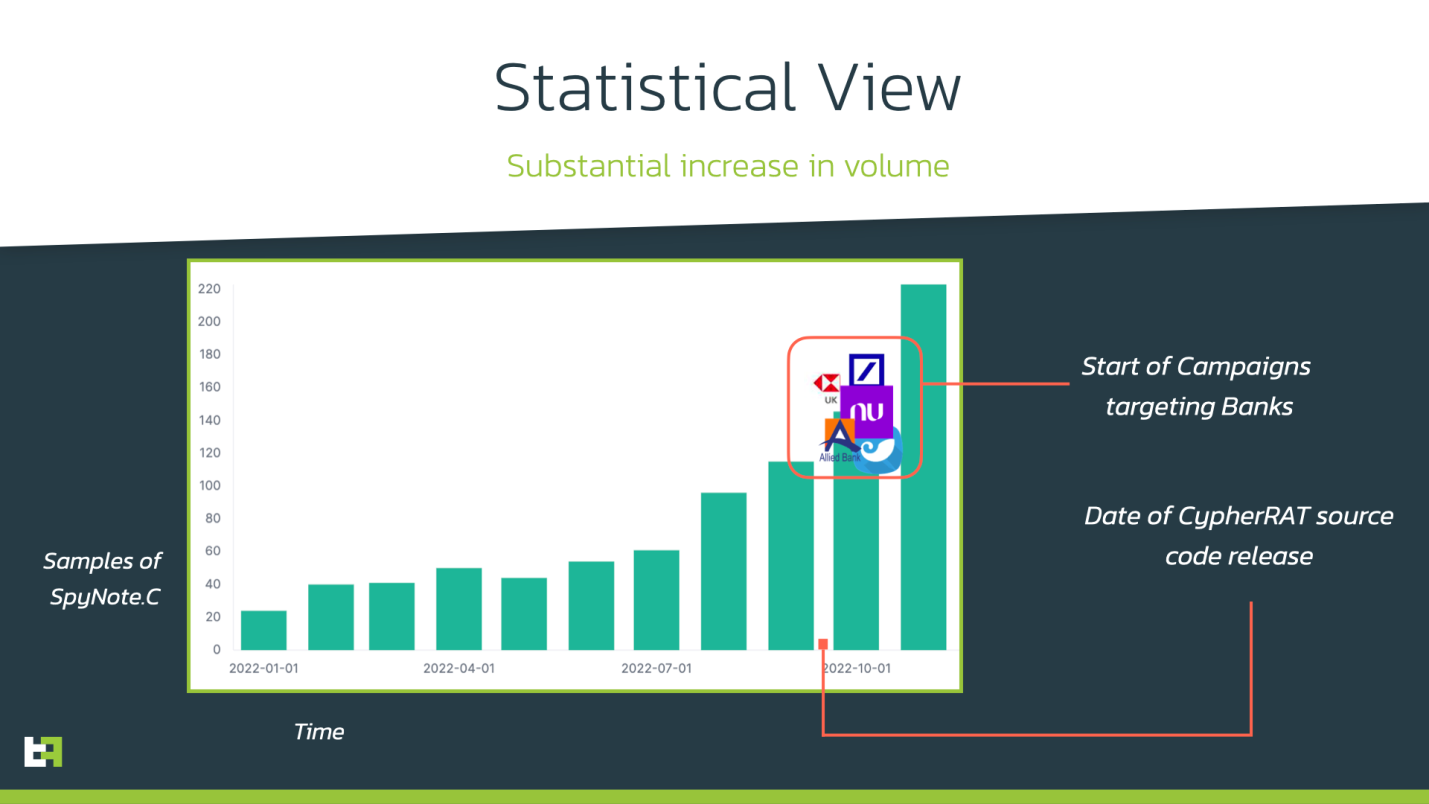

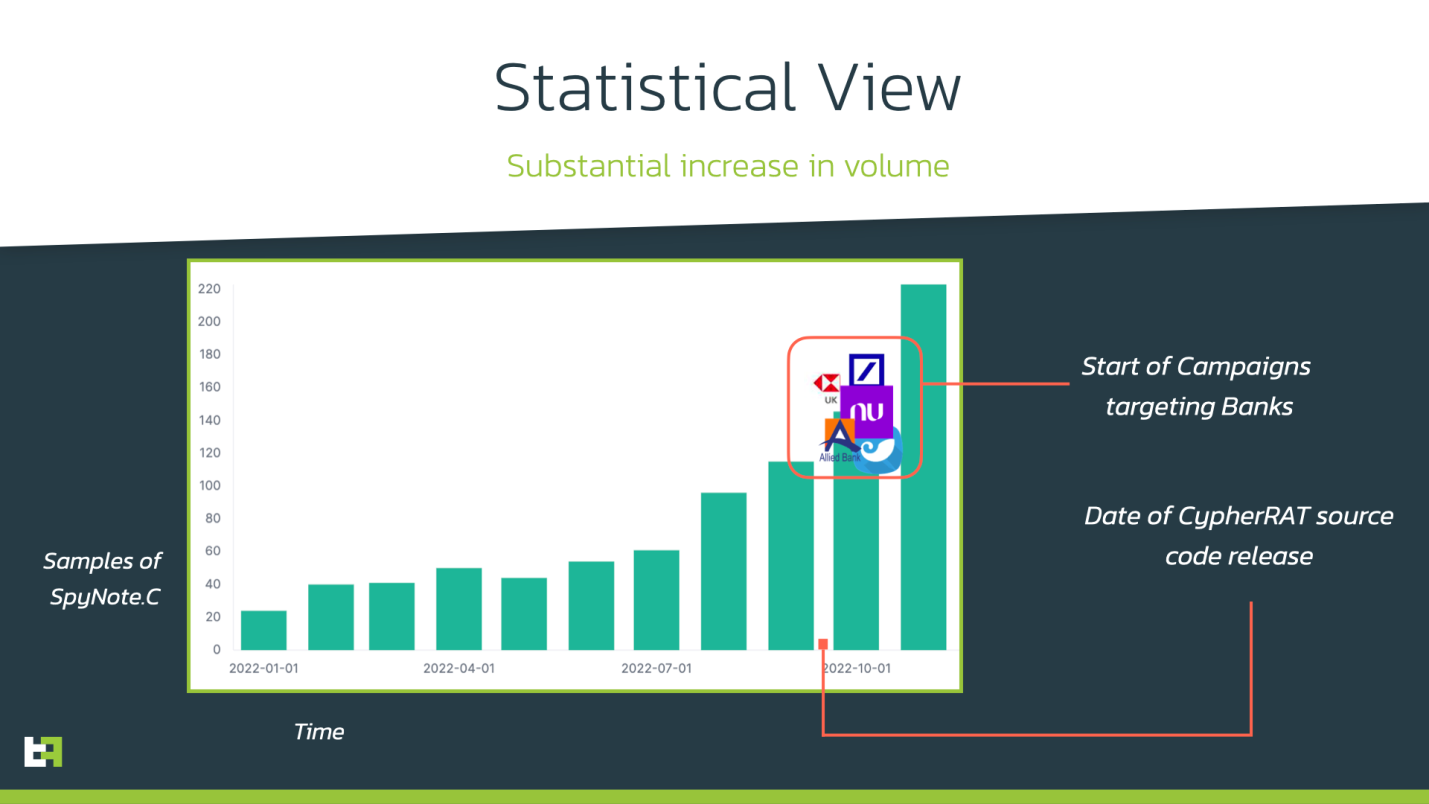

В IV квартале эксперты ThreatFabric зафиксировали заметное увеличение количества семплов SpyNote — семейства зловредов для Android с функциями шпиона, банкера и инструмента удаленного доступа. Исследователи полагают, что рост вредоносной активности связан с публикацией исходников версии C трояна, которую автор продавал под именем CypherRAT.

Вредонос SpyNote, он же SpyMax, известен ИБ-сообществу с 2016 года. Его основной задачей является слежка за действиями жертвы на Android-устройстве. В ThreatFabric различают три основных варианта мобильного трояна: A, B и C.

Последний развивался как кастомная версия с августа 2021 года; его можно было приобрести через частный Telegram-канал, собравший более 80 клиентов. В минувшем октябре вирусописатель выложил исходные коды CypherRAT (SpyNote.C) на GitHub, решив таким образом избавиться от многочисленных подделок; взамен он начал развивать новый коммерческий проект — CraxsRat — с такими же возможностями.

Стоит отметить, что CypherRAT отличается от предыдущих версий тем, что вдобавок к шпионским функциям (отслеживание СМС, звонков, аудио- и видеозаписи) умеет воровать учетные данные из банковских и некоторых других приложений. Вредонос также обеспечивает удаленный доступ к зараженному устройству, а использование спецвозможностей Android (Accessibility Service) позволяет ему обновляться и устанавливать новые приложения.

С октября прошлого года в базе ThreatFabric скопилось более 1100 образцов SpyNote; большинство из них представляют собой CypherRAT. Подобных зловредов обычно выдают за банковские приложения (HSBC, Deutsche Bank, Kotak Bank и т. п.), иногда — за клиенты WhatsApp, Facebook (признана экстремистской и запрещена в России), Google Play, игровое приложение, программу для установки обоев, инструмент повышения производительности.

В своей блог-записи эксперты привели список характерных особенностей CypherRAT:

- использование Camera API для записи и отправки на C2 видеоматериалов;

- определение текущих координат GPS и Network через взаимодействие со службой расположения Android (используется класс LocationManager);

- кража учетных данных Google и Facebook с помощью фишинговых страниц-оверлеев;

- извлечение 2FA-кодов из Google Authenticator;

- регистрация клавиатурного ввода с целью кражи банковских учеток.

Чтобы затруднить анализ, CypherRAT использует строковую обфускацию и коммерческие упаковщики APK. Вся отсылаемая оператору информация кодируется по base64, что помогает скрыть местоположение хоста.