В III квартале Positive Technologies зафиксировала новые атаки Cloud Atlas на территории России. Разбор одной из них показал, что техники и инструменты преступной группы практически не изменились.

Русскоязычная группировка Cloud Atlas, появившаяся на интернет-арене в 2014 году, специализируется на шпионаже и краже конфиденциальных данных. В Positive Technologies ее деятельность отслеживают с 2019 года; по данным ИБ-компании, хакеров в основном интересуют госструктуры России, Белоруссии, Азербайджана, Турции и Словении.

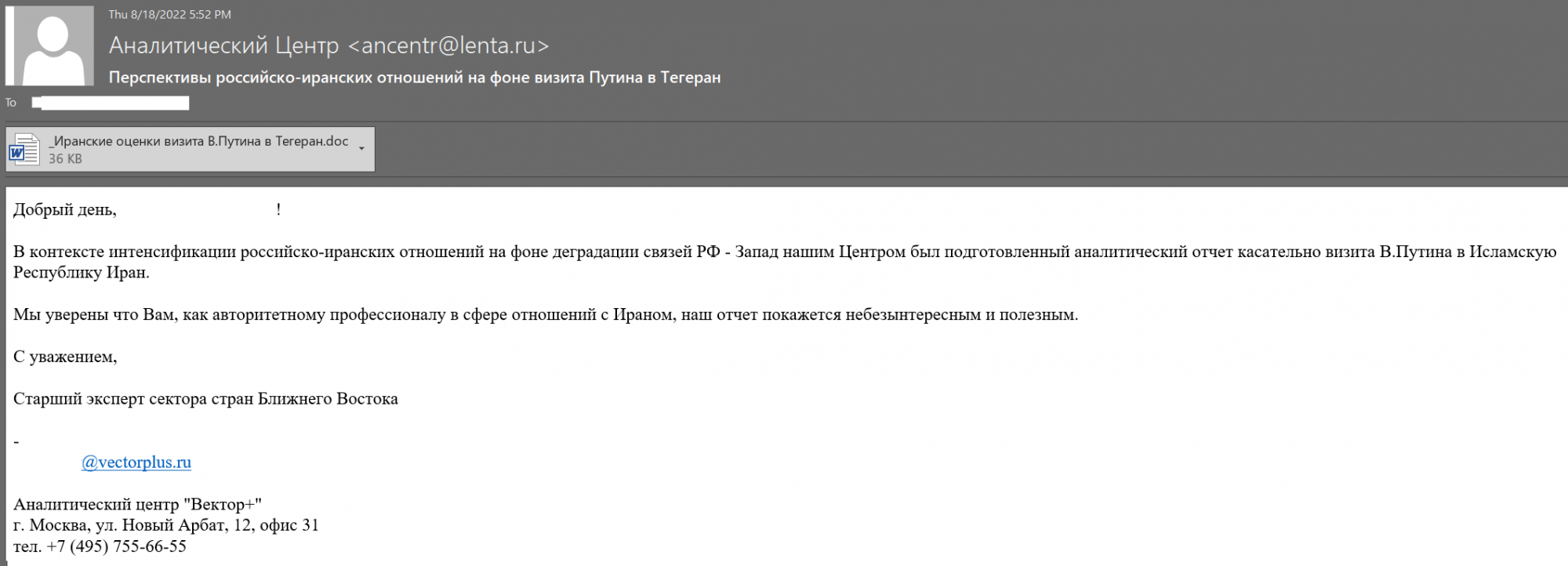

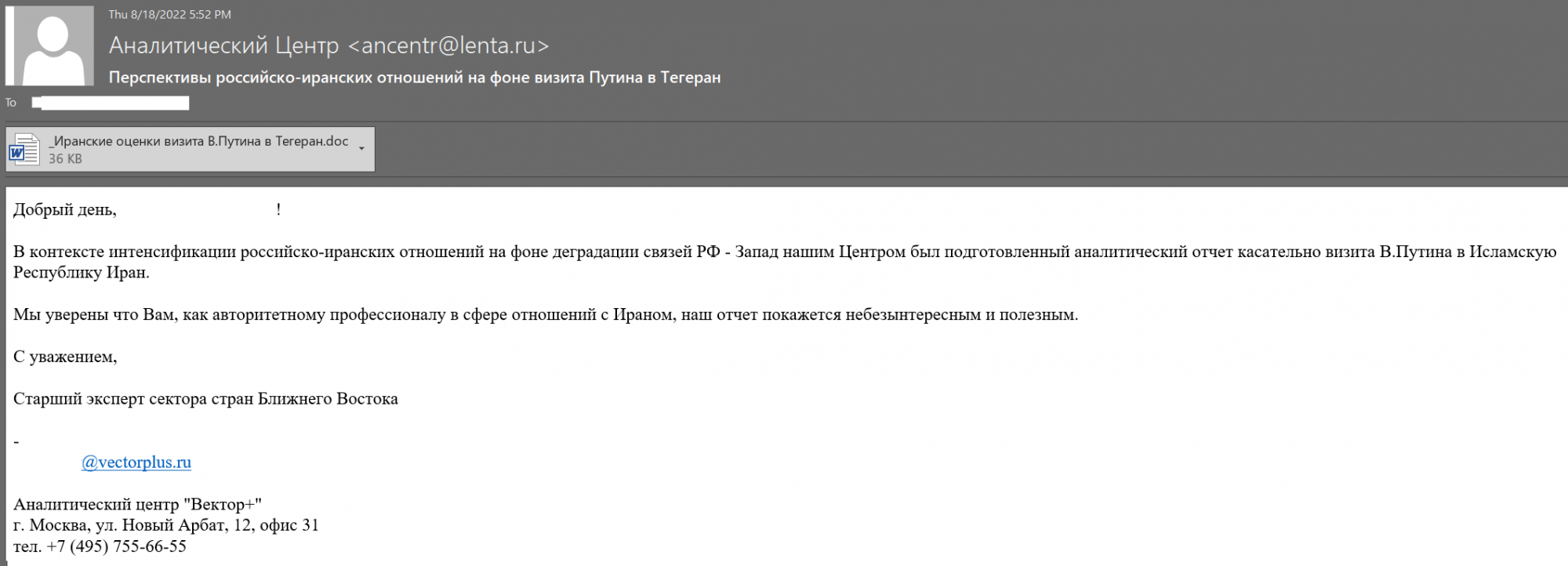

Целевые атаки Cloud Atlas обычно начинаются с поддельного письма с вредоносным вложением. В качестве приманки используются актуальные политические события, представляющие интерес для получателя сообщения.

Адреса отправителя сфальсифицированы, но выглядят убедительно. Так, одна из недавних вредоносных рассылок проводилась от имени «Лента.Ру», при этом письма отправлялись с аккаунта @lenta.ru, который позволяет создать Rambler.

Прикрепленный файл Word содержит маскировочный текст, скопированный из легитимного источника, в который вставлена ссылка на вредоносный шаблон на удаленном сервере. Этот файл может содержать макрос или эксплойт (например, CVE-2017-11882).

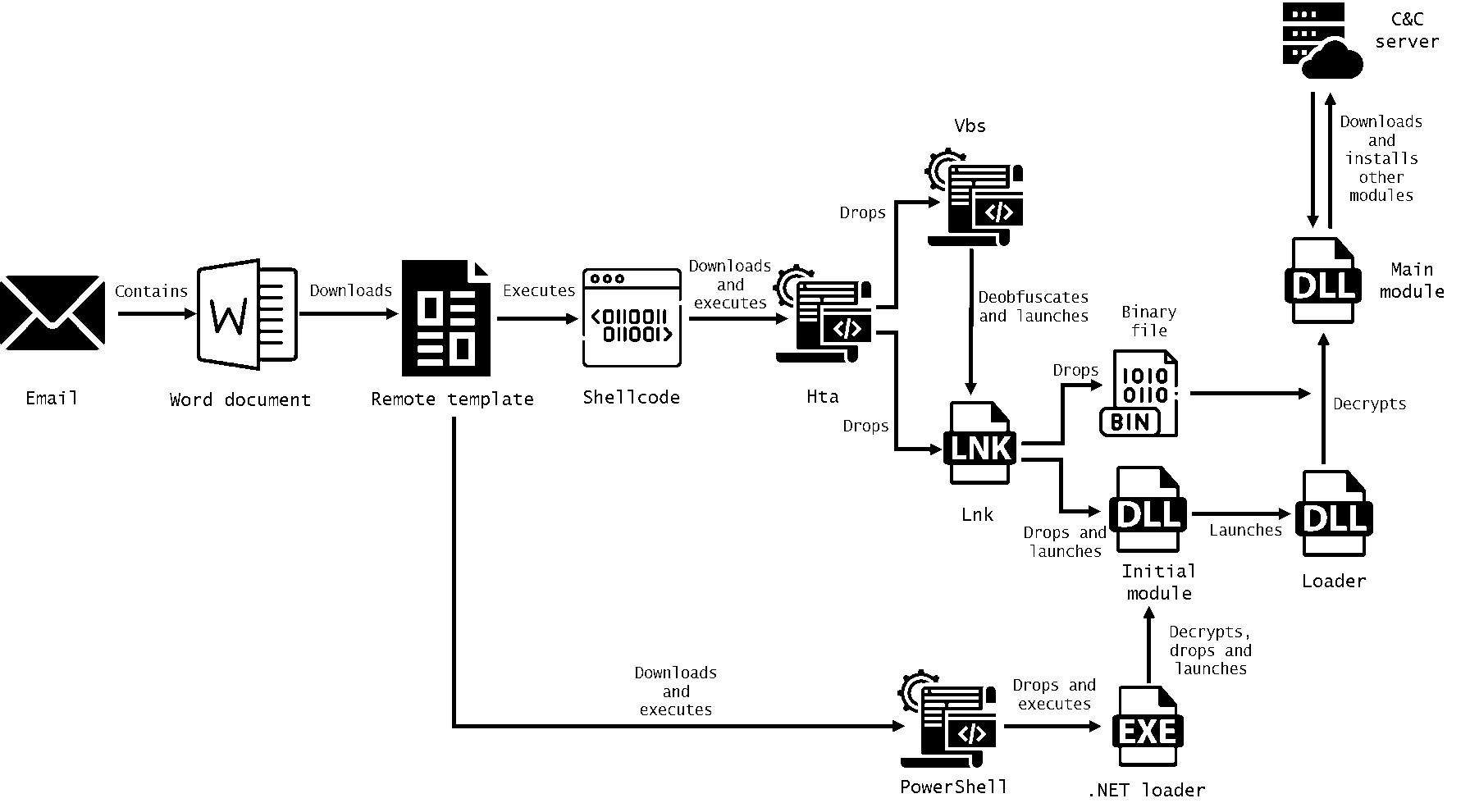

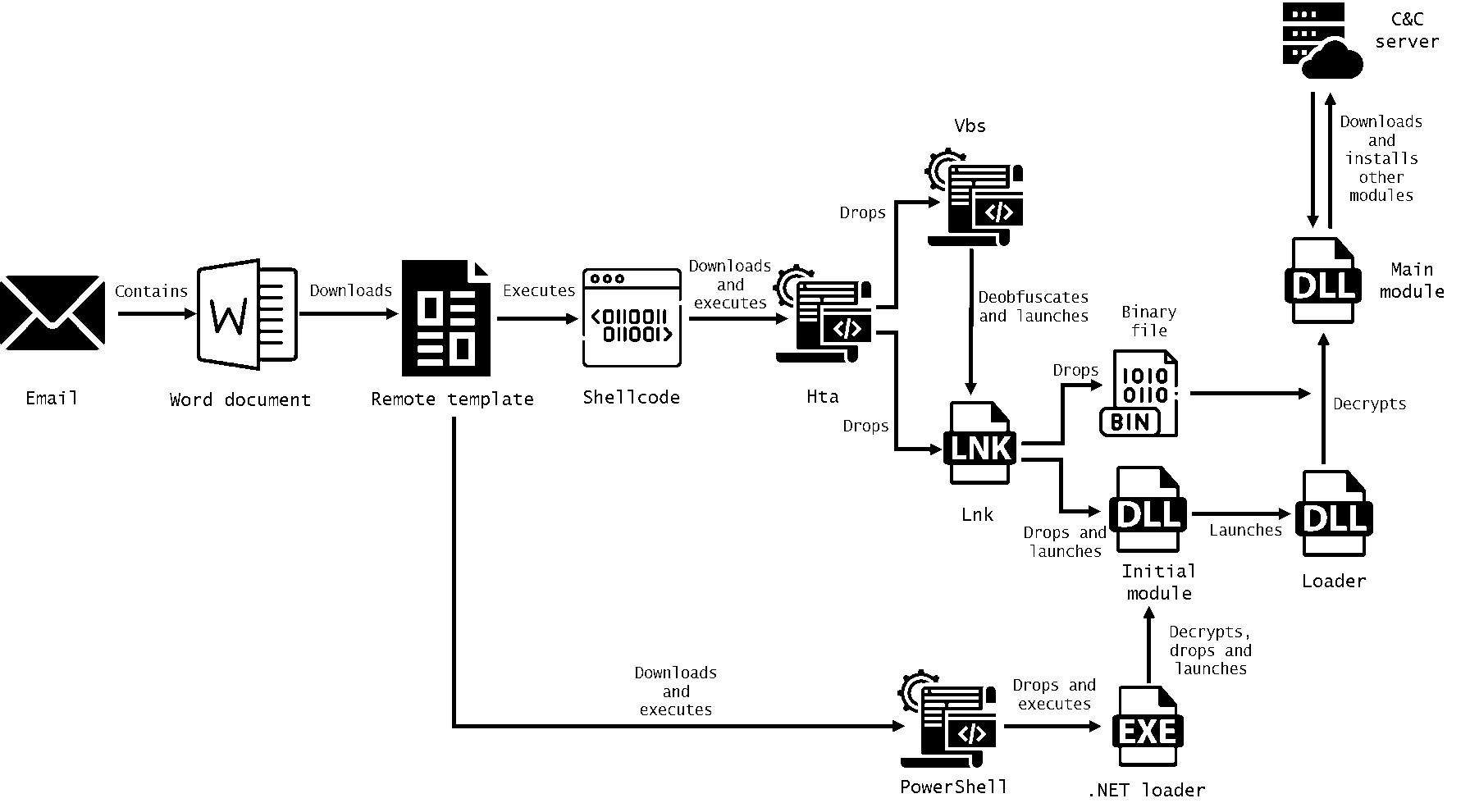

В ходе исследования специалисты выявили несколько схем многоэтапного заражения, использующих разные инструменты:

Своих вредоносов Cloud Atlas тщательно скрывает: использует обфускацию, документированные возможности Microsoft Office, легитимные облачные хранилища (OpenDrive), одноразовые запросы на получение полезной нагрузки.

«Все обнаруженные образцы имели достаточно большой размер, а также были обфусцированы, — комментирует Даниил Колосков, старший специалист отдела PT, занимающегося исследованием ИБ-угроз. — Почти все функции, расшифровывающие загрузчик, содержали большое количество полиморфного кода, используемого для затруднения анализа. Сам загрузчик хранился исключительно в памяти процесса и на диске никаким образом не присутствовал».

Все регистрируемые хакерами C2-серверы используются лишь для удаленной загрузки шаблонов. Исследователям удалось выявить семь таких адресов:

- checklicensekey.com;

- comparelicense.com;

- driver-updated.com;

- sync-firewall.com;

- system-logs.com;

- translate-news.net;

- technology-requests.net (замаскирован под сайт Hoosier Heights — владельца скалодромов в штате Индиана).