Наблюдатели из Resecurity зафиксировали резкий рост объемов фишингового контента, доставляемого с помощью облачной CDN-службы Microsoft — Azure Front Door (AFD). Ресурсы, предназначенные для перехвата учетных данных из email-клиентов и бизнес-приложений, имитируют различные сервисы, якобы легитимно созданные в домене azurefd.net.

По данным Resecurity, текущая киберкампания стартовала еще в марте. На тот момент фишеров в основном интересовала клиентура японских сервис-провайдеров, и они использовали VPS-хостинг Kagoya. В июне атаки возобновились, на сей раз на базе AFD и с большим размахом.

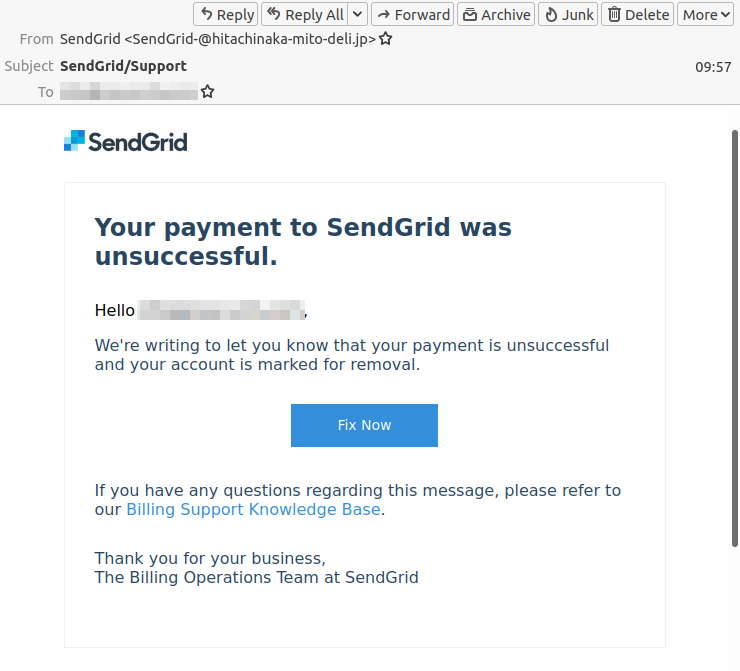

Ссылки на поддельные веб-ресурсы распространяются традиционным способом — через спам, отправляемый с взломанных персональных и бизнес-аккаунтов. Чаще всего при этом используется форма уведомления о задолженности.

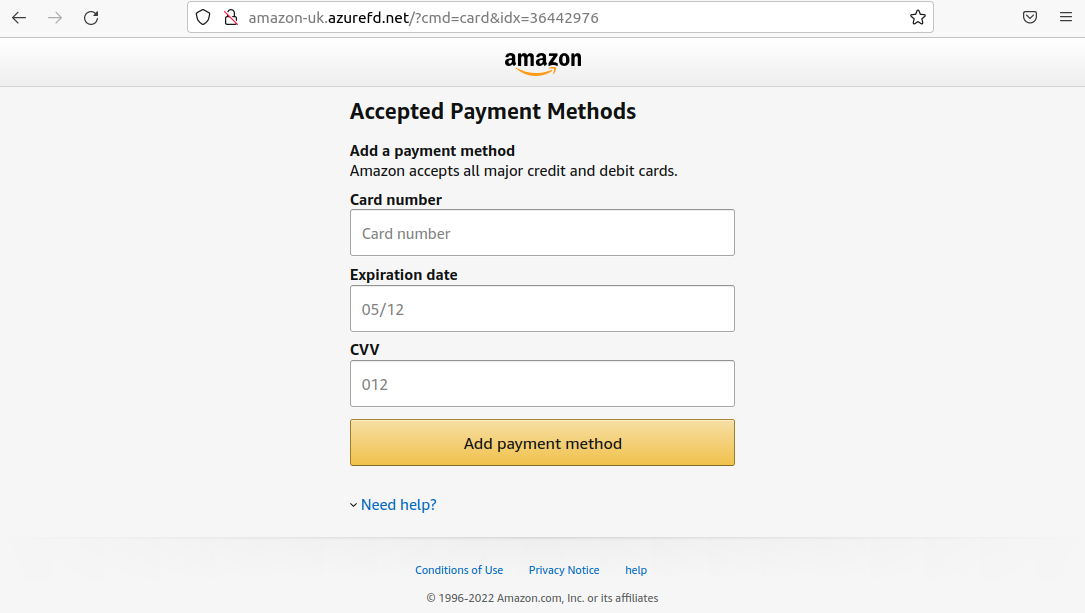

В ходе текущих атак эксперты выявили множество специально созданных доменов. Судя по именам, ловушки ориентированы в основном на пользователей SendGrid, Docusign и Amazon, а также клиентов нескольких крупных компаний Японии и Ближнего Востока. Из-за использования известного бренда и привязки к CDN-сети некоторые фейки очень трудно распознать:

- gridapisignout[.]azurefd[.]net

- amazon-uk[.]azurefd[.]net

- webmailsign[.]azurefd[.]net

- onlinesigninlogin[.]azurefd[.]net

- owasapisloh[.]azurefd[.]net

- docuslgn-micros0ft983-0873878383[.]azurefd.net

Вредоносные сценарии, предназначенные для сбора учетных данных из веб-форм, хостятся на различных взломанных веб-ресурсах. Имена доменов при этом тоже поддерживают иллюзию легитимности: они содержат имя известной компании, которое слегка искажено по методу тайпсквоттинга. Примечательно, что в исходниках всех скриптов присутствует ссылка на сервер-агрегатор, поднятый в TLD-зоне .click или .xyz; данные о регистрации доменов получить не удалось: в WHOIS они скрыты.

Список доменов, используемых для фишинга, и дополнительную информацию исследователи передали Microsoft. Все выявленные поддельные ресурсы уже недоступны.