Исследователи из HP зафиксировали спам-рассылки, нацеленные на засев троянского загрузчика, которому было присвоено кодовое имя SVCReady. Зловред примечателен тем, что его цепочка заражения включает шелл-код, спрятанный в свойствах вложенного файла.

Текущую вредоносную кампанию эксперты наблюдают с конца апреля. По их словам, новоявленный троян находится на раннем этапе разработки и в течение прошлого месяца обновлялся несколько раз.

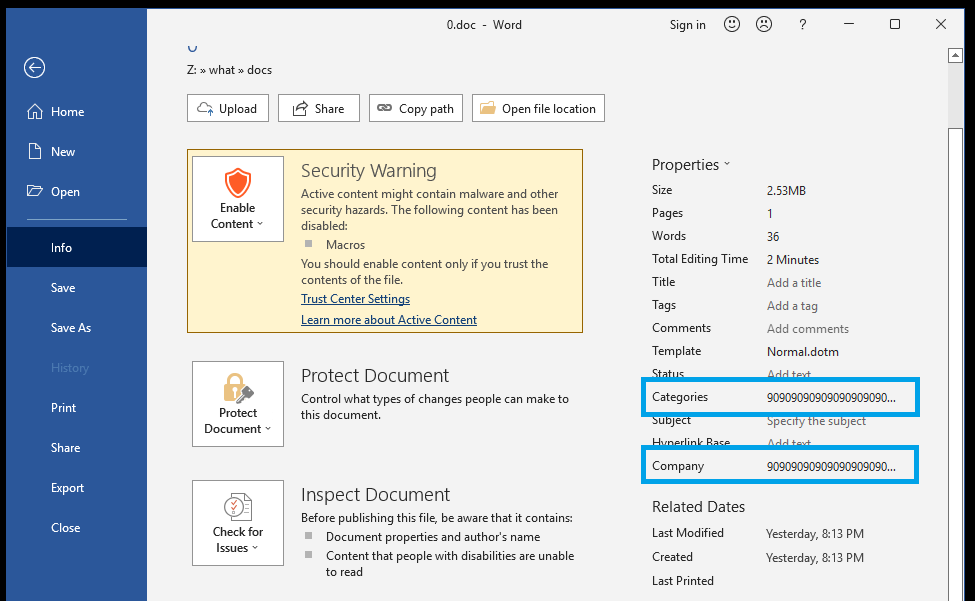

Распространяемые в спаме документы Microsoft Office (преимущественно Word) содержат вредоносный VBA-макрос. Тестирование показало, что при активации он ведет себя необычно — вместо того, чтобы с помощью PowerShell или MSHTA загрузить с удаленного сервера следующий пейлоад, он запускает шелл-код, вставленный в свойства файла в виде NOP-инструкций.

С таким нововведением HP уже сталкивалась, но только раз — в ходе апрельской спам-кампании, нацеленной на распространение банкера Ursnif, он же Gozi, Rovnix и Papras.

Загрузка шелл-кода, выводящего на старт SVCReady, производится с учетом архитектуры атакуемой системы — 32 или 64 бит.

При выполнении этот фрагмент кода загружает DLL в папку %TEMP%, затем копирует туда же rundll32.exe из системного каталога Windows. Копия Rundll32 переименовывается и запускается на исполнение с DLL и именем функции в качестве аргументов.

Стартовавший с помощью Rundll32 вредонос работает как даунлоудер, способный обеспечить запуск загружаемых файлов. На настоящий момент он также умеет совершать следующие действия:

- собирать информацию о зараженной системе;

- выходить на связь с центром управления (в ожидании команд сообщает свой статус каждые пять минут);

- фиксировать наличие виртуального окружения;

- уходить на полчаса в состояние сна;

- выполнять шелл-команды;

- делать скриншоты;

- пересчитывать подключенные USB-устройства.

Чтобы обеспечить себе постоянное присутствие в системе, SVCReady создает запланированное задание. Из доставляемой с его помощью полезной нагрузки в HP зафиксировали только RedLine (26 апреля — по всей видимости, проба пера).