На онлайн-площадке The Standoff 365 запущена платформа bug bounty. Она упрощает сбор отчетов по уязвимостям и устанавливает правила игры для белых хакеров. Проект заработал 18 мая, в базе зарегистрировалось уже 360 белых хакеров.

На киберполигоне компании Positive Technologies помогает ГК Innostage. Тестировать платформу начали еще в ноябре. Создатели поддерживают идею публичных программ bug bounty: она позволяет проверить на прочность любую систему. Участие «этичных хакеров» с разным опытом и знаниями добавит компаниям достоверности и объективности в области ИБ.

«Программы bug bounty представляют собой набор условий — правил, политик, цен и границ поиска, в соответствии с которыми белые хакеры получают от организаций вознаграждение за уязвимости», — объясняет Ярослав Бабин, отвечающий в The Standoff 365 за продукт.

Платформа же bug bounty — это агрегатор, который объединяет на своей площадке сотни программ от организаций и компаний по безопасности. Им не нужно искать белых хакеров, те сами видят, кто именно проводит bug bounty и сколько готов платить.

Клиенты соглашаются, чтобы их «ломали», а хакеры — здесь их называют исследователями — обеспечивают эффективный поиск уязвимых мест, независимость и достоверность. Мотивация — интересные задачи, публичное признание и деньги. Платформа позволяет хакерам внести свой вклад в безопасность и честно заработать.

Ярослав Бабин сформулировал для Anti-Malware.ru два главных преимущества bug-bounty от The Standoff:

- Работа с конкретными событиями. Хакеру нужно найти не просто отдельную уязвимость, а выстроить цепочку событий. Клиент должен понять, насколько критично было обнаружить первую угрозу.

- Финансовая прозрачность платформы. The Standoff 365 не берет хакеров в штат, но будет платить налоги и следить, чтобы все конкурсные программы были оформлены грамотно юридически, а хакеры получили те деньги, о которых договорились с клиентом «на берегу».

Компании могут устанавливать свои правила bug bounty: сроки, границы исследований, форматы отчетов, суммы вознаграждений и права доступа. Программы могут длиться три месяца, полгода, нескольких лет или пока у клиента не кончатся деньги. Отчеты можно получать напрямую от хакеров или после того, как их проверят специалисты Positive Technologies. В будущем компании смогут выбирать: открыть тендер для всех или дать доступ пулу хакеров, которые уже находили «дыры» в приложениях и системах клиента.

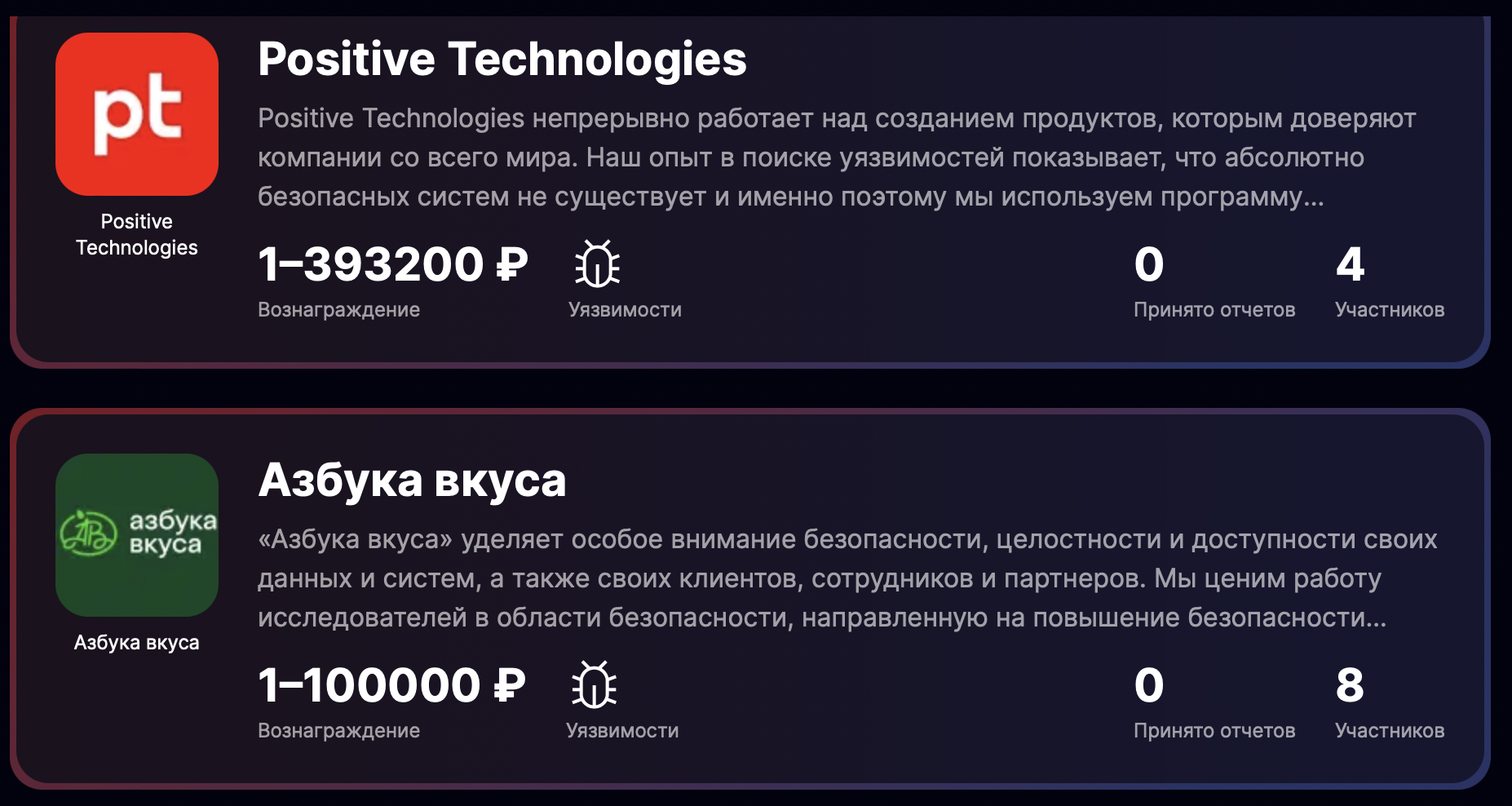

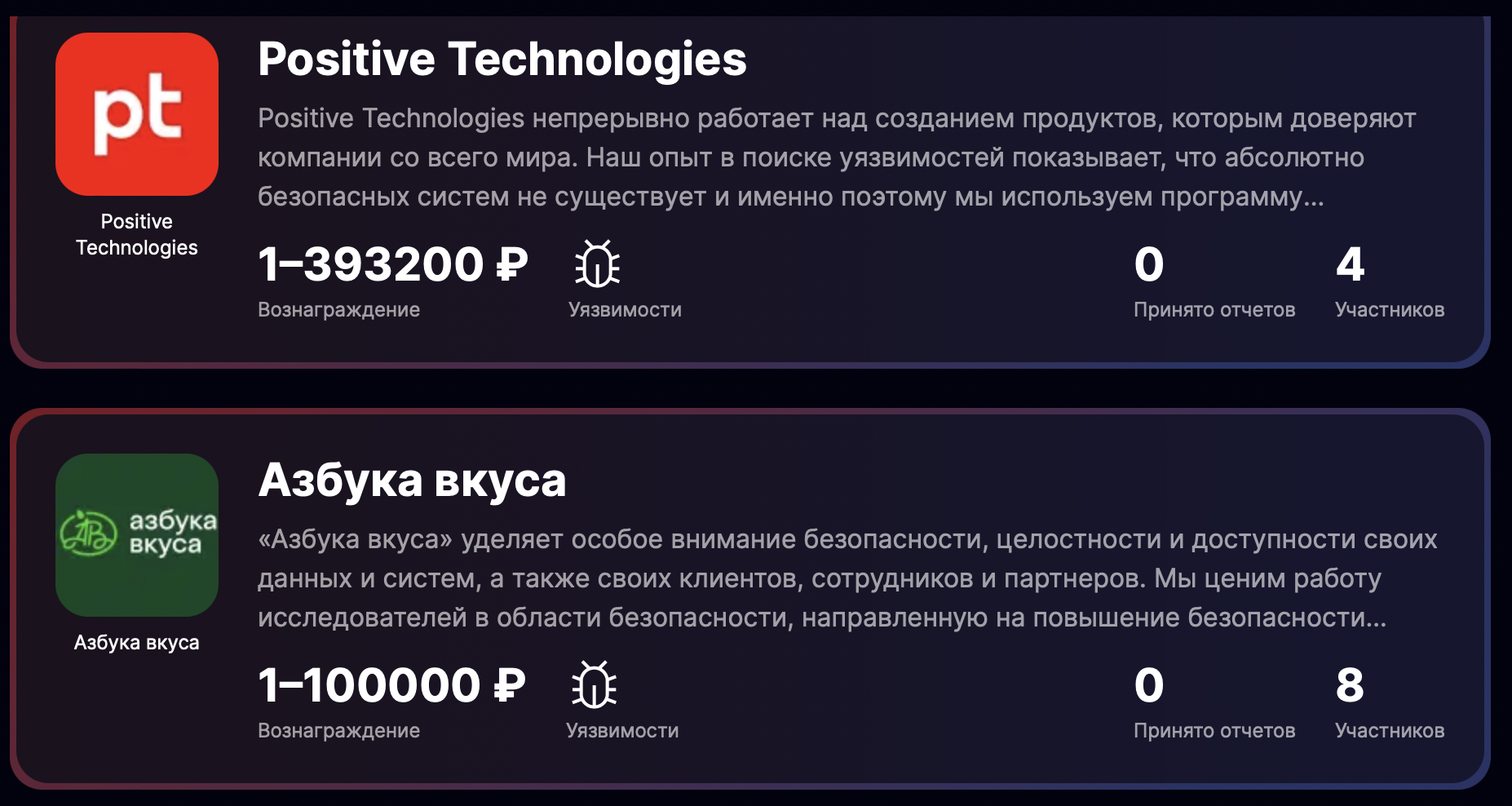

Свои программы первыми на платформе bug bounty разместили «Азбука вкуса» и сами Positive Technologies. Через 20 минут после запуска был получен первый отчет об уязвимости. На момент публикации заявку на участие подали 12 исследователей.

«Азбука» просит взламывать сервисы на доменах и субдоменах av.ru и azbukavkusa.ru и поискать уязвимости в приложениях. Заказчик обещает заплатить даже за баг в дизайне, если хакер докажет, что брешь существенно влияет на конфиденциальность или целостность данных. Речь идёт о браузерах Chrome, Firefox,Safari, Opera, Edge и Internet Explorer.

Агрегатор баг-баунти от Positive Technologies планирует заполучить до конца года 1000 белых хакеров и 20 компаний. Создатели надеются, что к 2025-му число клиентов на платформе перевалит за сотню.

Напомним, неделю назад на AM Live прошел прямой эфир на тему bug-bounty. Обсуждали с экспертами, что это, как работает и сколько могут зарабатывать белые хакеры. Подробнее читайте в статье «Bug Bounty: как белым хакерам заработать в России на поиске уязвимостей».