Специалисты «Лаборатории Касперского» выявили масштабную шпионскую кампанию, затронувшую государственные и промышленные организации в 195 странах, включая Россию. Не менее 7,2% компьютеров, на которых в этом году была обнаружена новая вредоносная программа PseudoManuscrypt, являются частью АСУ ТП.

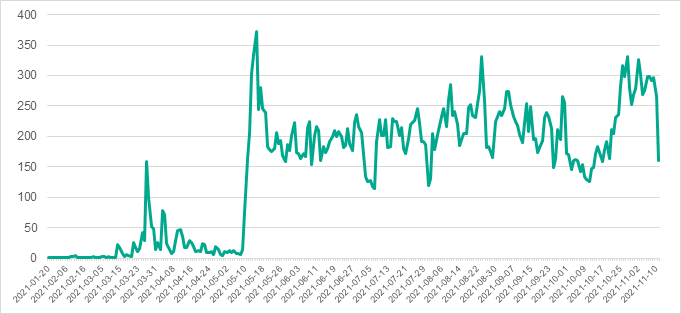

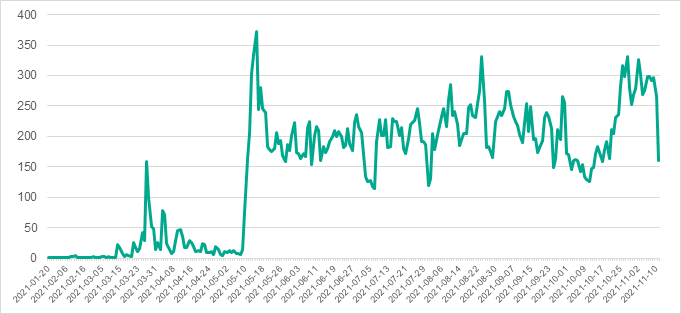

Такое имя было присвоено Windows-зловреду из-за схожести его загрузчика с лоудером Manuscrypt из арсенала Lazarus. Однако та группировка обычно проводит узконаправленные атаки, а PseudoManuscrypt раздается более щедро и в период с 20 января по 10 ноября заразил более 35 тыс. компьютеров по всему миру.

Распространители вредоноса обычно выдают его за пиратский софт и за плату загружают на готовый ботнет по схеме MaaS (Malware-as-a-Service, зловред как услуга). Зафиксированы случаи, когда PseudoManuscrypt попадал на машины с помощью ботов Glupteba.

В ходе исследования было установлено, что троян загружает и расшифровывает полезную нагрузку из системного реестра. Ее расположение в реестре уникально для каждой зараженной системы.

Основной вредоносный модуль PseudoManuscrypt обладает множеством шпионских функций. Он может красть данные VPN-соединений, регистрировать нажатия клавиш, создавать снимки и записи видео с экрана, записывать звук с микрофона, красть данные из буфера обмена и данные журнала событий.

Для передачи краденых данных на свой сервер зловред использует сетевой протокол KCP. По словам Kaspersky, это большая редкость; до сих пор ИБ-сообществу был известен только один пример реализации KCP вирусописателями — вредоносный софт APT41.

Какие цели преследуют авторы атак PseudoManuscrypt, доподлинно неизвестно. Судя по функциональности зловреда и выбору мишеней, это может быть промышленный шпионаж.

«Это очень необычная кампания, и мы всё ещё анализируем имеющуюся информацию — комментирует Вячеслав Копейцев, эксперт Kaspersky по защите промышленных предприятий. — Однако один факт очевиден: это угроза, на которую специалистам необходимо обратить внимание. Она затронула десятки тысяч компьютеров и смогла распространиться на тысячи компьютеров АСУ ТП, скомпрометировав множество промышленных организаций по всему миру».