Участники проекта Zero Day Initiative (ZDI) компании Trend Micro огласили списки элементов АСУ ТП и размеры вознаграждений, которые смогут получить конкурсанты за демонстрацию уязвимостей на профильном Pwn2Own. Очередное состязание белых хакеров пройдет 25-27 января в Майами, одновременно с конференцией S4, посвященной вопросам безопасности автоматизированного производства.

Традиционный конкурс впервые пройдет в комбинированном формате: участники конференции смогут присутствовать лично, остальным придется демонстрировать свои умения дистанционно. Правда, в этом случае они не смогут модифицировать атаку, если что-то пойдет не так. Заявки на участие в Pwn2Own будут принимать до 21 января.

Продукты, предложенные конкурсантам для эксплойта, разделены на четыре категории: сервер дистанционного контроля распределенных систем управления (ПЛК), сервер OPC UA, шлюз передачи данных, человеко-машинный интерфейс.

В первой группе выбор ограничен двумя решениями: Genesis64 компании Iconics и Ignition производства Inductive Automation. За успешное выполнение стороннего кода через эксплойт участнику будет выплачено $20 тысяч.

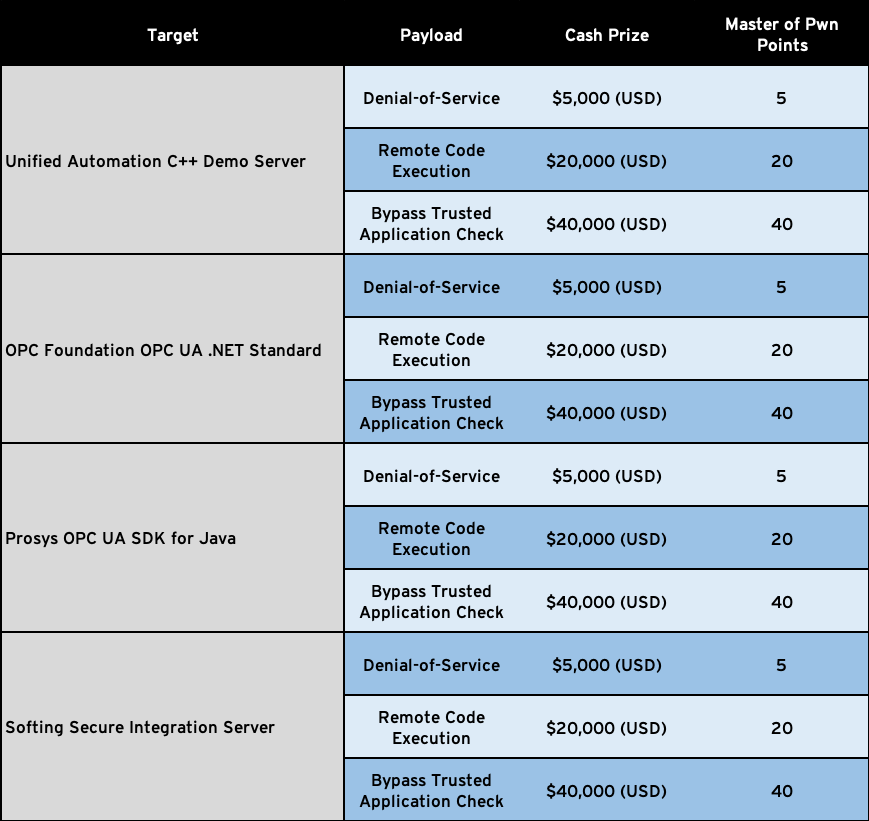

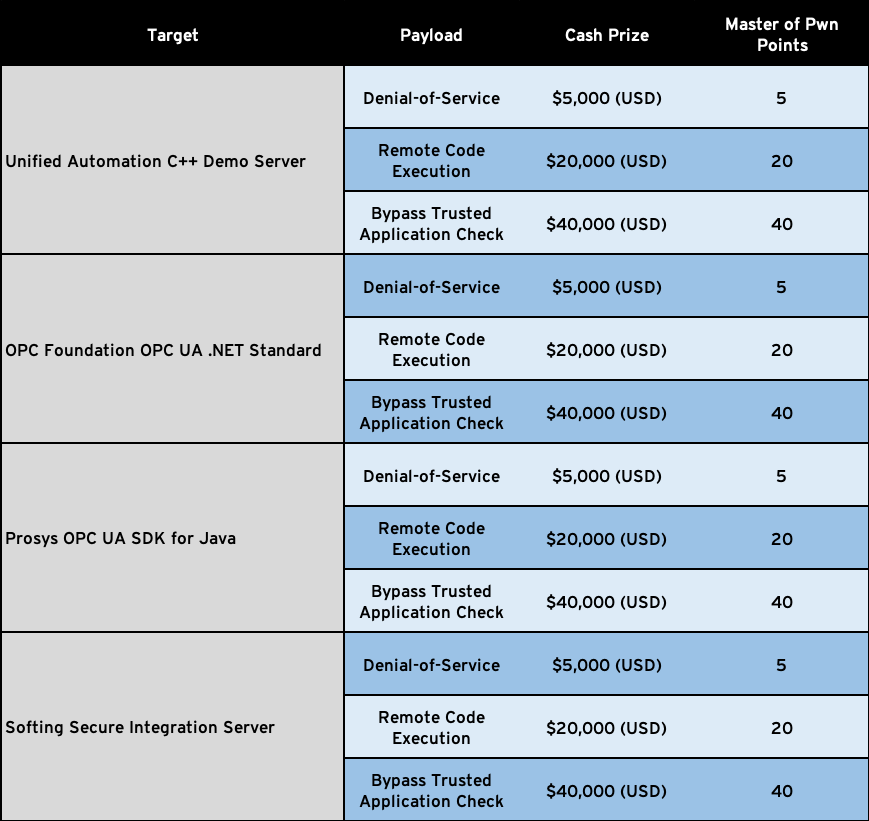

Атаку с использованием протокола OPC UA можно будет продемонстрировать на примере одного из четырех предложенных продуктов. Максимальная премия в этой категории — $40 тыс. — назначена за обход проверки по белым спискам приложений и издателей сертификатов.

В категории «Шлюзы» представлены два продукта: приложение SCADA Data Gateway производства Triangle Microworks и OPC-сервер KEPServerEx от Kepware. Взломщик сможет получить $20 тыс., если добьется исполнения своего кода в системе.

Столько же можно будет получить за аналогичный эксплойт AVEVA Edge или другого HMI-софта, EcoStruxure Operator Terminal Expert производства Schneider Electric.

Это уже второе состязание Pwn2Own, нацеленное на поиск уязвимостей в АСУ ТП. Продукты этого профиля ZDI впервые предложил конкурсантам в прошлом году. Инициатива оказалась успешной: совокупно было выявлено 24 уязвимости в продуктах Rockwell Automation, Schneider Electric, Triangle MicroWorks, Unified Automation, Iconics и Inductive Automation. Общая сумма выплат участникам составила $280 тысяч.