Авторы HackBoss, незамысловатой программы для поиска и подмены адресов криптокошельков в буфере обмена, раздают ее через Telegram под видом бесплатного инструмента взлома. За 2,5 года мошенникам удалось таким образом украсть у начинающих хакеров более $560 тыс. в цифровой валюте.

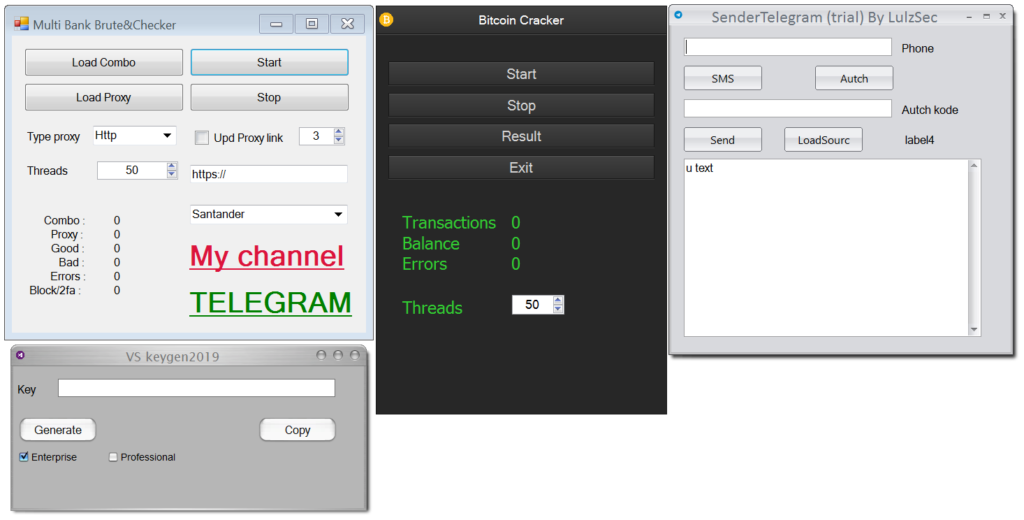

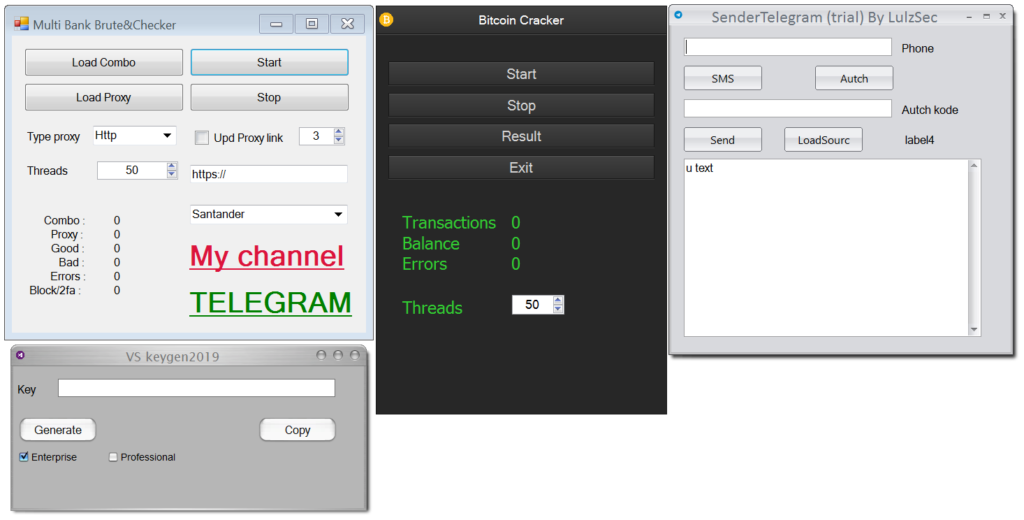

Для раздачи этого похитителя криптовалюты в ноябре 2018 года был создан Telegram-канал Hack Boss, позиционируемый как источник первоклассного софта для взлома аккаунтов пользователей онлайн-банкинга, сайтов знакомств и криптобирж. Ассортимент этой площадки, по свидетельству Avast, достаточно разнообразен, но содержимое всех публикуемых инструментов одинаково — зловред, нацеленный на криптокошельки любителей халявы.

Чаще всего HackBoss выдается за какую-либо программу для брутфорса паролей. После загрузки и распаковки ZIP-файла пользователь запускает обнаруженный в нем «экзешник», и ему отображается простенький UI-интерфейс. Нажатие любой кнопки в этом окне влечет расшифровку и исполнение кода HackBoss.

Для обеспечения постоянного присутствия в системе зловред прописывается на автозапуск в реестре или с помощью планировщика создает задание на запуск своего кода с интервалом в 1 минуту. Таким образом, он продолжит работать даже при закрытии фальшивого пользовательского интерфейса и сможет возобновить ее после принудительного завершения процесса через диспетчер задач.

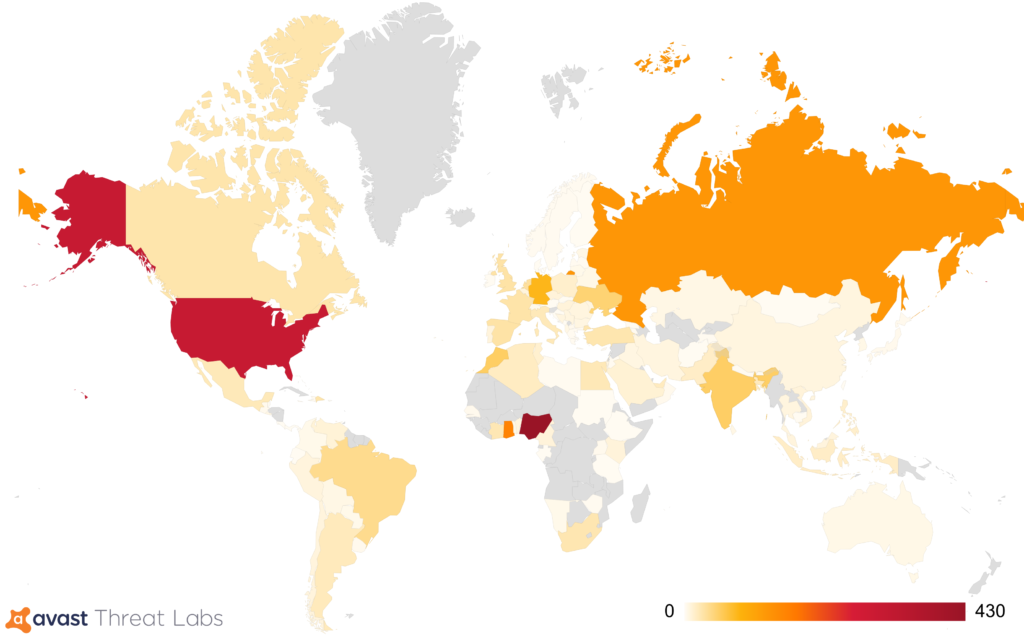

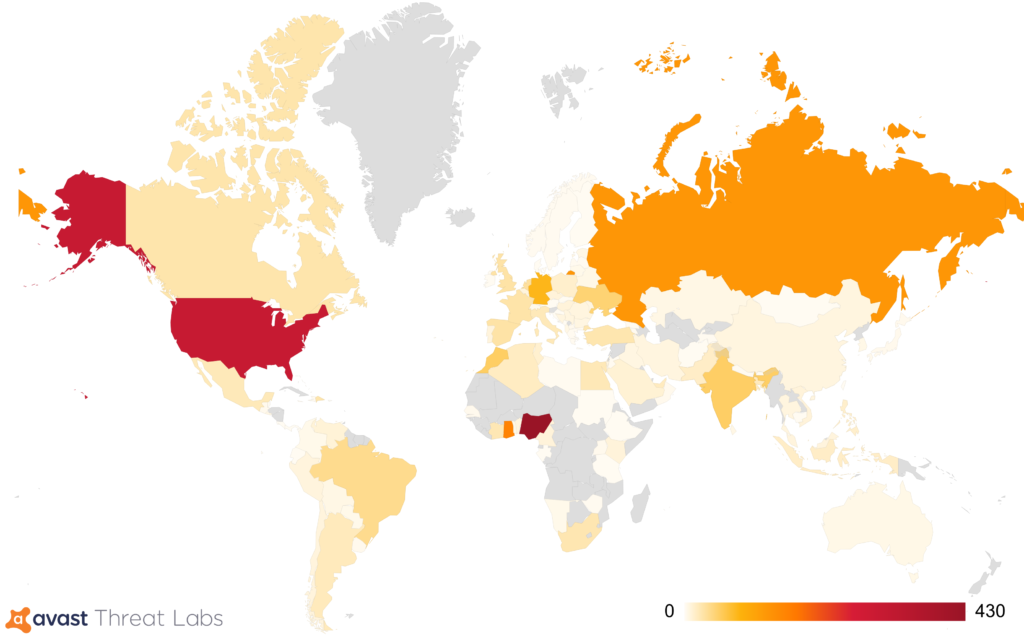

Функциональность HackBoss весьма примитивна — он лишь проверяет содержимое буфера обмена на наличие адресов криптокошельков и, обнаружив таковой, производит замену в пользу своего хозяина. Аналитики обнаружили более сотни кошельков Bitcoin, Ethereum, Litecoin, Dogecoin и Monero, ассоциируемых с HackBoss; на них совокупно скопилось почти 560,5 тыс. в долларовом эквиваленте.

В настоящее время Telegram-канал Hack Boss, по данным BleepingComputer, насчитывает более 2,8 тыс. подписчиков. Его авторы публикуют в среднем девять сообщений в месяц, и каждый пост собирает около 1,4 тыс. просмотров. Авторы зловреда также продвигают свои фальшивки в профильном блоге, на YouTube и открытых форумах, но чаще ограничиваются Telegram.