Меньше половины компаний, перешедших на удаленный формат работы, контролируют действия сотрудников средствами специализированных программ. При этом 15% опрошенных используют ПО для оценки дисциплины, но не информационной безопасности. В результате в трети организаций не могут оценить, как меняется число инцидентов ИБ в связи с экстренным переходом на дистанционную работу. Об этом говорят данные анонимного опроса «СёрчИнформ».

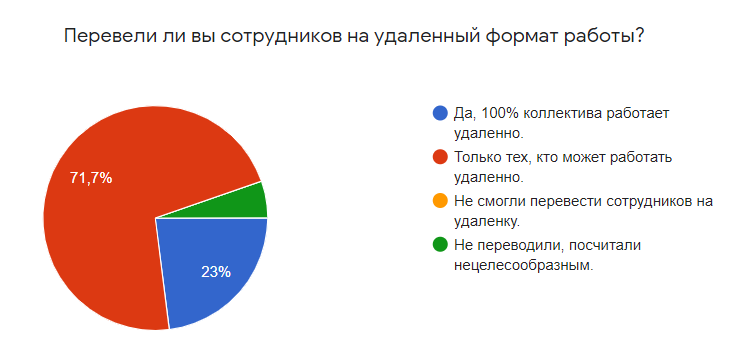

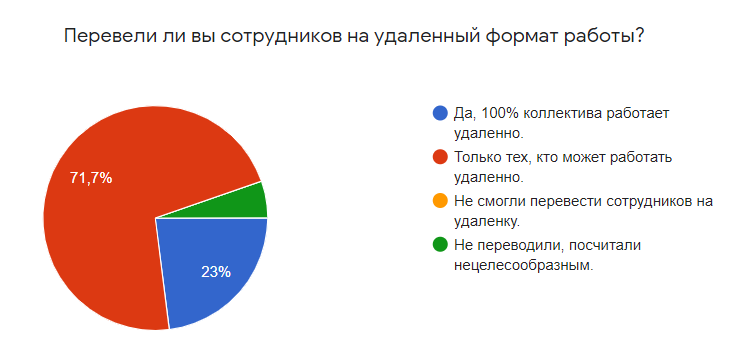

Подавляющее большинство компаний хотя бы частично опробовали переход на удаленный формат в связи с коронавирусным карантином, говорят данные опроса. 23% компаний полностью перешли на хоум-офисы, 72% оставили в офисах только тех, чью работу нельзя выполнить удаленно. При этом опрошенные представляют как отрасли, давно практикующие дистанционку (IT, сфера услуг), так и «традиционные» рынки (промышленность, банковская сфера).

Результаты анкетирования показывают, что компаниям тяжело дается перевод бизнес-процессов на удаленный формат. 44% опрошенных считает, что требуются серьезные усилия, треть заявили, что перевод сотрудников на дистанционку – это дорого.

Оптимизма больше в оценке удобства взаимодействия и скорости адаптации сотрудников. С тем, что удаленка – это удобно, полностью согласны треть респондентов, еще 52% «скорее согласны» с этим утверждением. 35% уверены, что сотрудники легко адаптировались к хоум-офисам, еще 37% скорее согласны с этим.

Удаленный контроль

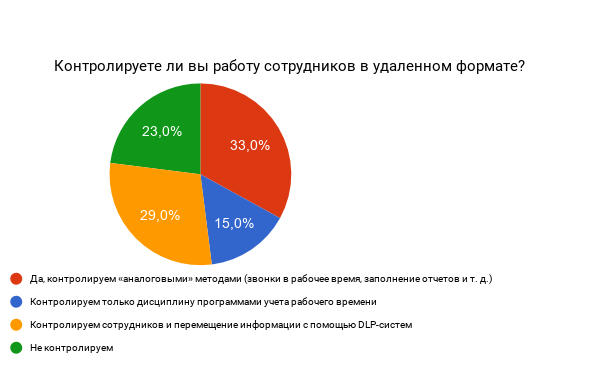

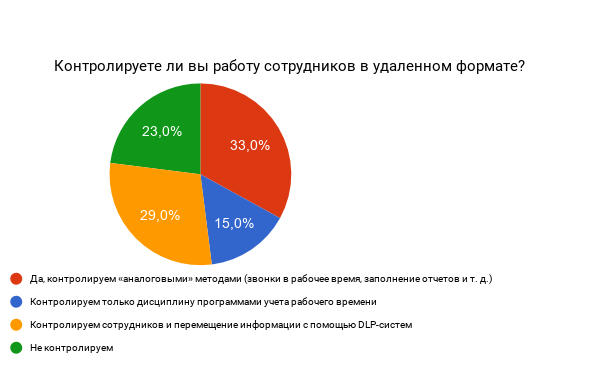

Большинство компаний не внедряли специальных инструментов контроля сотрудников. 33% сказали, что используют т.н. «аналоговые» методы, которые включают звонки в рабочее время, заполнение отчетов и т.п. Из опрошенных 15% используют программы удаленного контроля, но только для оценки дисциплины.

Треть контролируют продуктивность сотрудников и то, как они обращаются с корпоративной информацией, с помощью специализированного ПО для информационной безопасности – DLP-системой. 23% признали, что вообще никак не контролируют коллективы на удаленке.

Оценка дисциплины и продуктивности

Почти поровну разделились голоса опрошенных на вопрос об изменении длины рабочего дня в новых условиях. В половине компаний заявили, что сотрудники работают столько же или больше. В трети признали, что рабочий день коллективов сократился. Еще 20% не знают, как изменилась ситуация.

Более выразительны результаты ответов на вопрос об изменении продуктивности. Большинство (40% опрошенных) фиксируют ее снижение. В каждой десятой компании смогли увеличить показатель, в каждой пятой – сохранить на прежнем уровне.

Оценка с точки зрения рисков ИБ

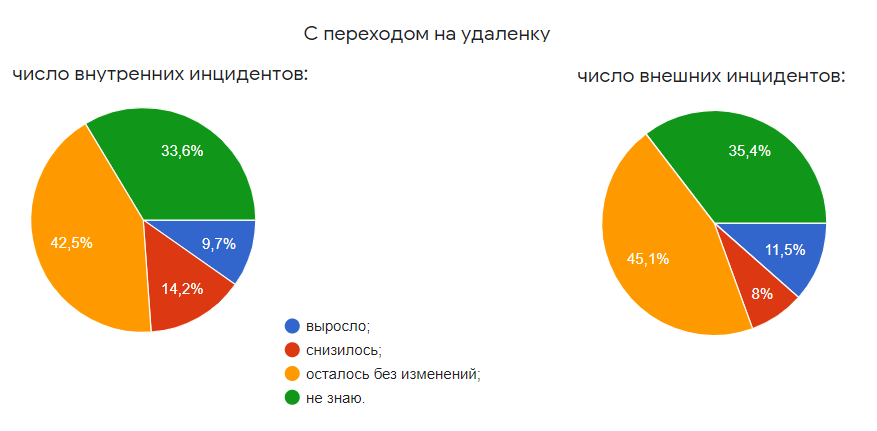

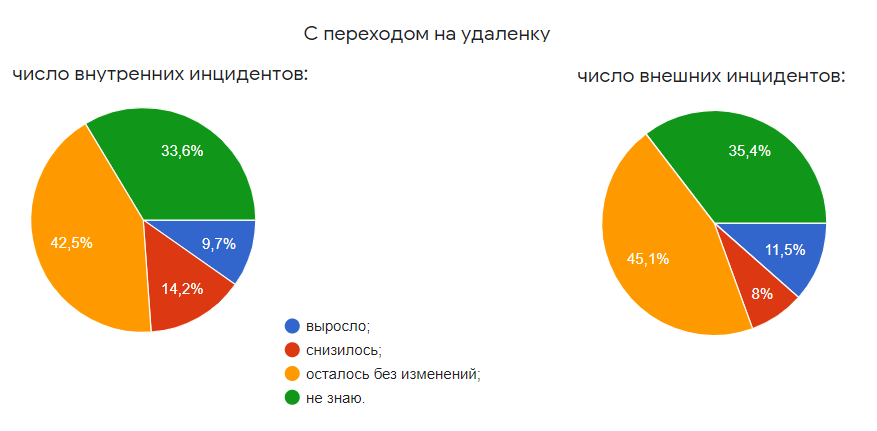

Опрошенные разошлись в оценках безопасности. Поровну (по 26%) тех, кто считает, что «удаленка – это безопасно», и тех, кто абсолютно с этим не согласен. Отражают эту же противоречивую тенденцию и ответы об увеличении числа инцидентов – внутренних и внешних. В каждой десятой компании фиксируют рост, столько же – сокращение числа инцидентов. При этом велика доля тех, кто не может оценить ситуацию – таковых среди опрошенных треть.

Комментирует Алексей Парфентьев, руководитель отдела аналитики «СёрчИнформ»

«Экстренный переход на удаленку – это потенциально негативный процесс применительно к безопасности данных и IТ-инфраструктуры. Хорошо справились те компании, у которых элементы дистанционного формата уже были реализованы, и вопрос встал лишь в их масштабировании. У остальных вызвало трудности – не оказалось ресурсов, чтобы быстро перестроиться. Радует, что компании смогли справиться с адаптацией коллективов.

С ИБ-, кадровой и экономической безопасностью ситуация гораздо хуже – вопросы ушли на второй план. Этим объясняется, что у большого числа компаний вообще нет понимания, были после перехода на удаленку инциденты или нет. Некоторые фиксируют, что число нарушений осталось без изменений, потому что нечем посчитать – нет механизмов контроля. Пока вопросы безопасности по понятным причинам для бизнесов сейчас мало приоритетны, но ситуация найдет отражение в числе реальных инцидентов: росте числа инсайдерских нарушений, восприимчивости к атакам социальных инженеров, bec-атакам. Поэтому компаниям придется пересматривать свои бизнес-процессы с точки зрения безопасности», – комментирует результаты анкетирования Алексей Парфентьев, руководитель отдела аналитики «СёрчИнформ».