Специалисты Trend Micro обнаружили бэкдор для macOS, который, по предположениям экспертов, используется группой киберпреступников OceanLotus (другие имена: APT 32, APT-C-00, SeaLotus и Cobalt Kitty).

«OceanLotus приписываются атаки на правозащитные организации, средства массовой информации, научно-исследовательские институты. Мы детектируем этот бэкдор как OSX_OCEANLOTUS.D, он атакует компьютеры под управлением macOS, на которой установлен язык программирования Perl», — пишут исследователи.

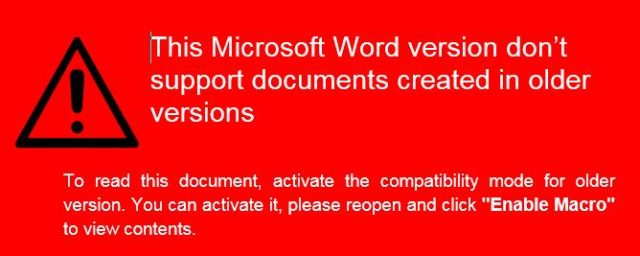

Бэкдор был обнаружен во вредоносном документе Word, который доставлялся жертвам по электронной почте. Имя документа — «2018-PHIẾU GHI DANH THAM DỰ TĨNH HỘI HMDC 2018.doc», он пытается замаскироваться под форму приглашения на мероприятие, организованное вьетнамской организацией HDMC, выступающей за национальную независимость и демократию.

После открытия подобного документа пользователю предлагает активировать макросы, код обфусцирован посимвольно с помощью ASCII.

После деобфускации можно увидеть, что вредоносная составляющая написана на языке программирования Perl. Злонамеренный код извлекает theme0.xml из документа Word, theme0.xml является 32-битным исполняемым файлом, в сущности, это дроппер, который устанавливается по пути /tmp/system/word/theme/syslogd.

Этот дроппер, в свою очередь, устанавливает сам бэкдор, который собирает информацию об операционной системе, отправляя ее на удаленный командный сервер C&C. После этого этапа вредонос может выполнять любые команда, отправляемые серверов, получая контроль над зараженной системой.

Поскольку зловред распространяется с помощью фишинговых писем, Trend Micro рекомендует всем внимательнее относится к тому, что приходит в ваш почтовый ящик.

Ранее мы сообщали, что пользователи macOS High Sierra опять столкнулись с багом APFS. На этот раз эксперты выяснили, что последняя версия macOS регистрирует пароли шифрования для внешних дисков, отформатированных в APFS, причем хранит их в простом текстовом виде в лог-файлах.