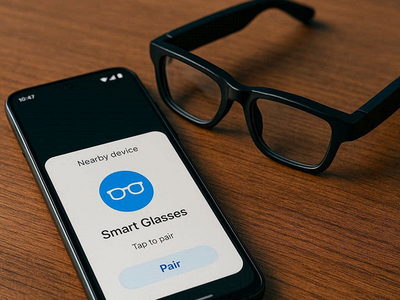

Смарт-очки с камерами всё чаще появляются в общественных местах, поэтому у многих возникает закономерный вопрос: а можно ли понять, что кто-то рядом ведёт съёмку? Разработчик Ив Жанрено предложил свой ответ — Android-приложение Nearby Glasses. Приложение сканирует Bluetooth Low Energy (BLE) и пытается определить поблизости устройства, связанные с известными производителями умных очков.

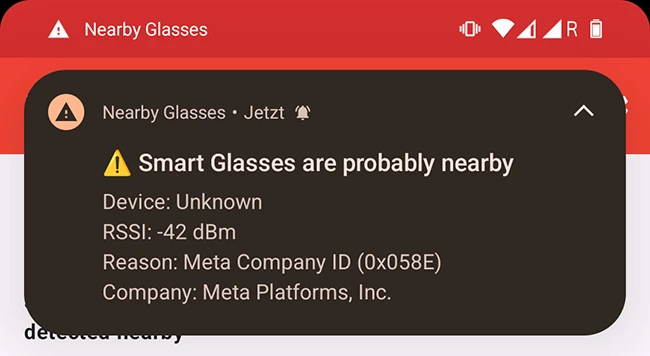

В основе не названия устройств (их легко менять), а так называемый manufacturer ID — идентификатор компании в BLE-пакетах. Он стандартизирован и закреплён за конкретным производителем, поэтому служит более стабильным признаком.

Сейчас Nearby Glasses отслеживает четыре ID:

- 0x01AB — Meta Platforms (корпорация Meta признана экстремистской и запрещена в России);

- 0x058E — Meta Platforms Technologies;

- 0x0D53 — Luxottica (производитель Meta Ray-Ban);

- 0x03C2 — Snapchat (Snap Spectacles).

При желании пользователь может вручную добавить другие значения.

Когда приложение обнаруживает устройство с заданным ID и уровнем сигнала выше установленного порога (по умолчанию −75 dBm, что соответствует примерно 10–15 метрам на открытом пространстве), оно отправляет уведомление. Чтобы не заваливать пользователя предупреждениями, встроен «период тишины» — по умолчанию 10 секунд.

Разработка вдохновлена реальными случаями. В СМИ уже описывались эпизоды, когда очки Meta Ray-Ban использовались для скрытой съёмки. А один студент Гарварда демонстрировал работу очков в связке с системой распознавания лиц и открытыми данными в режиме реального времени.

При этом автор честно предупреждает: ложные срабатывания возможны. Manufacturer ID используется для всей линейки продуктов компании, поэтому приложение может реагировать и на другие устройства того же бренда, например VR-гарнитуры Meta. В таких случаях помогает контекст: если вокруг нет VR-шлемов, но есть человек в очках, вероятность совпадения выше.

Приложение работает как фоновая слжба Android, не собирает пользовательские данные, не отправляет телеметрию и не показывает рекламу. Логи (если включены) сохраняются только локально и содержат лишь обнаруженные ID.

Разработчики планируют расширить список производителей, улучшить интерфейс на отдельных устройствах (например, Pixel), локализацию и, возможно, выпустить версию для iOS. В перспективе автор также рассматривает более глубокий анализ BLE-трафика для снижения числа ложных тревог, но это потребует дополнительной технической проработки.

Nearby Glasses доступно в Google Play и на GitHub, где опубликован исходный код на Kotlin.