Сайт Роскомнадзора полностью перестал открываться. Ранее пользователи жаловались на недоступность отдельных разделов, в том числе предназначенных для сдачи отчетности операторами связи. Резкий рост числа обращений о сбоях зафиксирован около 13:00 по московскому времени.

О проблемах в работе ресурса регулятора сообщила телекомпания ВГТРК. Сервис мониторинга сбоев Detector404 также зафиксировал неполадки.

Жалобы поступили от жителей 28 городов. В основном пользователи сообщают о полной недоступности сайта.

Ещё до массовой волны обращений телеграм-канал Ассоциации малых операторов России (АМОР) сообщил о невозможности зайти в раздел сайта, предназначенный для передачи отчетности.

Сообщение появилось незадолго до окончания срока сдачи отчетов. Непредоставление отчетности может повлечь за собой лишение лицензии для операторов связи. Восстановление лицензии обойдется примерно в 2 млн рублей и потребует значительного количества согласований.

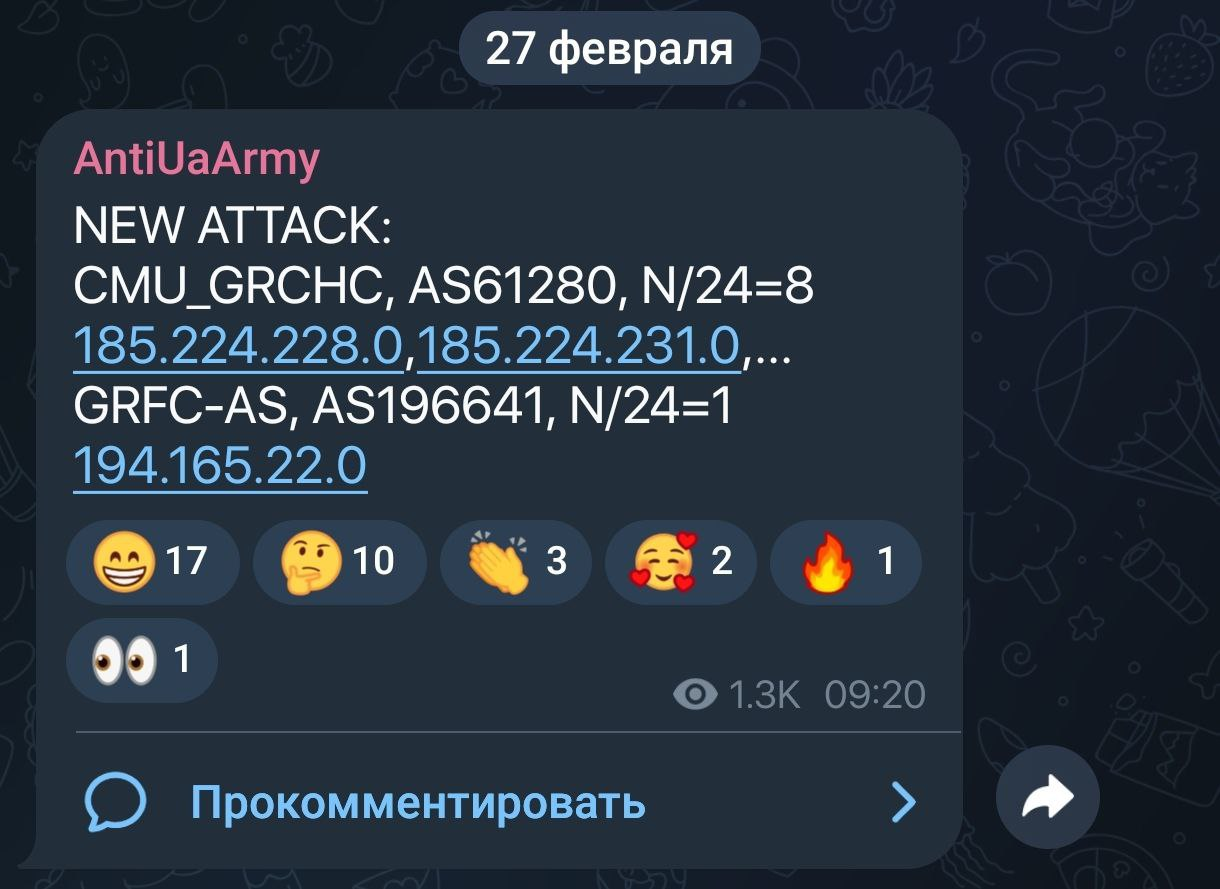

Ответственность за инцидент взяла на себя «ИТ армия Украины».