Специалисты компаний Positive Technologies и «Лаборатории Касперского» опубликовали отчеты, главной темой которых стала безопасность IoT-устройств. Изыскания обеих компаний наглядно демонстрируют, что безопасность «умных» устройств пока и не думает улучшаться.

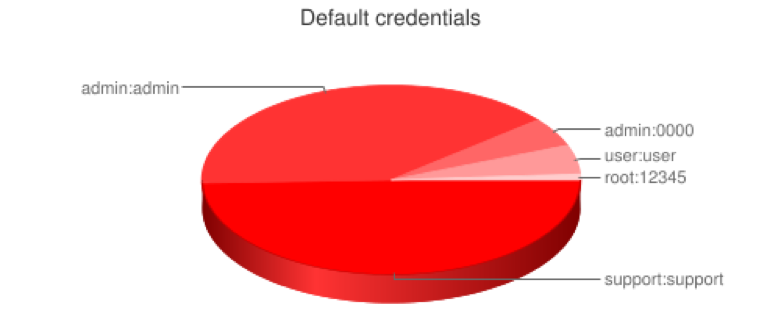

К примеру, знания всего пяти простых паролей будет достаточно для взлома 10% всех доступных в онлайне IoT-девайсов.

Исследователи Positive Technologies пишут, что владельцы примерно 15% устройств никогда не меняли логин и пароль по умолчанию, которые присвоены гаджету «из коробки». Именно эта особенность помогает авторам малвари (к примеру, Mirai или BrickerBot) с такой легкостью взламывать устройства, обращая их в очередной «винтик», в составе очередного ботнета,

Просканировав интернет, специалисты пришли к неутешительному выводу: зная всего пять комбинаций логина и пароля можно взломать множество камер, DVR-систем, роутеров, стиральных машин и так далее. Это комбинации:

- support/support;

- admin/admin;

- admin/0000;

- user/user;

- root/12345.

Данный список можно расширить и другими «популярными» учетными данными по умолчанию, как и поступили разработчики Mirai. Напомню, что в коде малвари закодированы 62 комбинации логинов и паролей, и этот список используют и активно дополняют все известные на сегодня IoT-вредоносы.

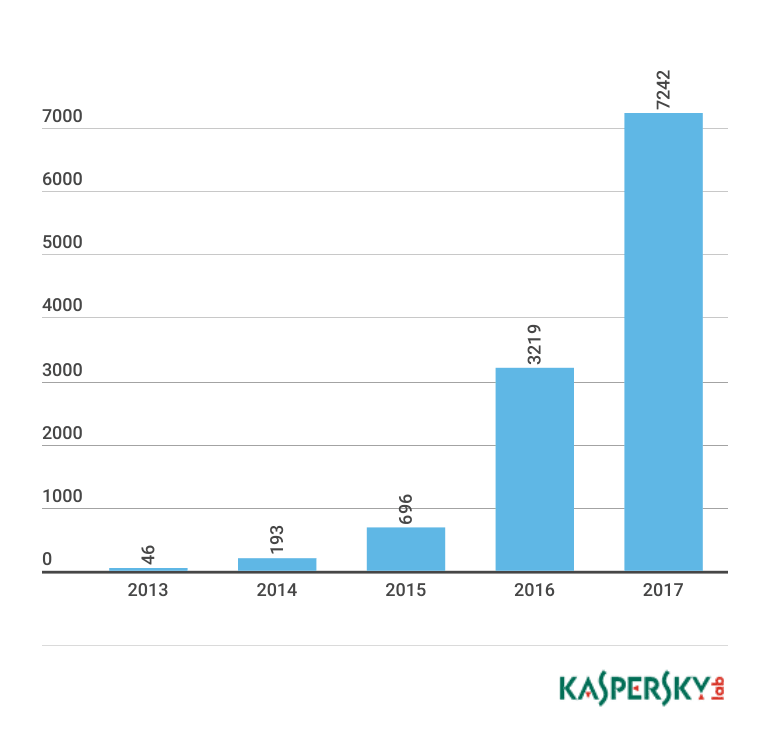

Исследование, представленное «Лабораторией Касперского», перекликается с отчетом Positive Technologies. Специалисты пишут, что количество «умных» и потенциально уязвимых устройств продолжает расти, и пропорционально этому росту увеличивается интерес злоумышленников к данной области. Так, по данным на май 2017 года в коллекции «Лаборатории Касперского» находилось несколько тысяч различных образцов вредоносного ПО для «умных» устройств, причем около половины из них были добавлены в 2017 году.

Одной из основных проблем интернета вещей является не только халатное отношение пользователей к собственной безопасности, но и тот факт, что производители тоже мало тревожатся о защите своих устройств и их будущих владельцев. В лучшем случае, производители выпускают обновления ПО для своих устройств с опозданием (по данным Positive Technologies, в среднем девайсы остаются уязвимыми 3-4 года) . В худшем и наиболее частом случае — прошивка не обновляется вовсе. Во многих устройствах попросту не предусмотрена возможность установки обновлений.

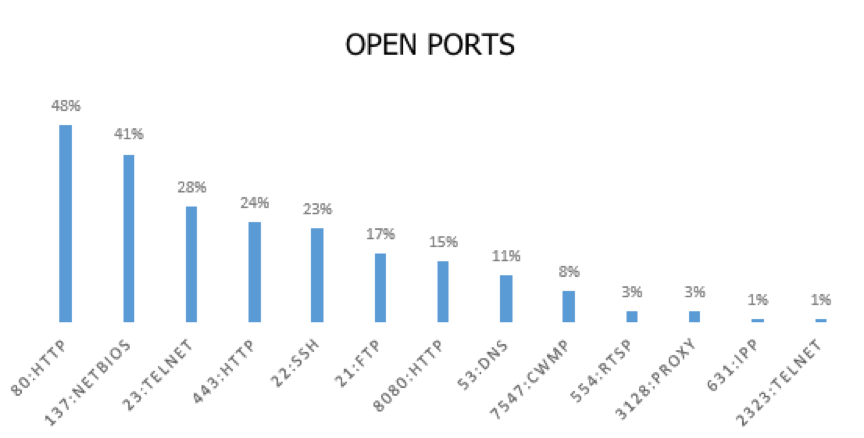

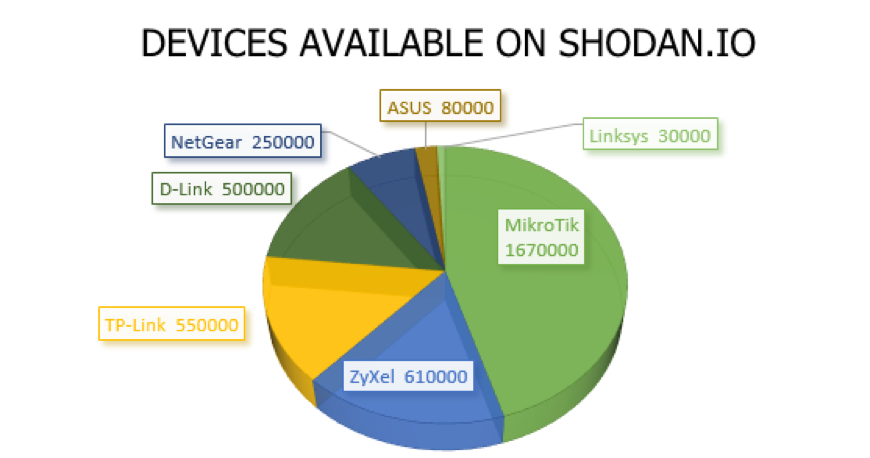

Еще одной проблемой можно назвать сервисы, подобные Shodan, Censys и ZoomEye, с помощью которых злоумышленники с легкостью обнаруживают все новые уязвимые устройства. Так, при помощи Shodan исследователи Positive Technologies идентифицировали миллионы уязвимых роутеров и обнаружили множество открытых портов (см. ниже).

Эксперты «Лаборатории Касперского» также отмечают, что значительная часть «умных» устройств «светит» наружу портами Telnet и SSH. Когда исследователи настроили несколько ловушек, которые имитировали различные устройства под управлением ОС Linux, за сутки было зарегистрировано несколько десятков тысяч обращений с уникальных IP-адресов. В большинстве зарегистрированных случаев использовался протокол telnet (85%), остальная часть пришлась на долю SSH (15%).

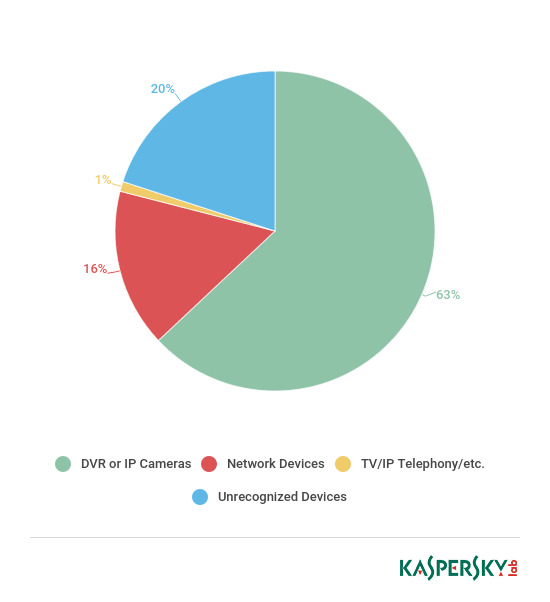

В атаках на ханипоты участвовали самые разные устройства: более 63% удалось определить, как DVR-сервисы или IP-камеры, еще около 20% — как различные сетевые устройства, маршрутизаторы практически всех основных производителей. 1% пришелся на Wi-Fi-репитеры и прочее сетевое оборудование, TV-приставки, IP-телефонию, выходные ноды Tor, принтеры, устройства «умного дома». Еще около 20% устройств однозначно опознать не удалось.

Специалисты обеих компаний в очередной раз рекомендует менять пароли по умолчанию, своевременно обновлять ПО (если такая возможность есть),а также отключать неиспользуемые порты и сервисы (Telnet, SSH, FTP и так далее).