Независимый исследователь, автор блога MalwareTech, заметил, что операторы известного банкера Dridex изменили почерк. Так, в последнее время спам, распространяющий троянца, все чаще исходит с легитимных сайтов, которые были скомпрометированы злоумышленниками.

Раньше операторы банкера использовали для распространения трояна ботнет Necurs, однако, судя по всему, сейчас операторы малвари испытывают новую тактику. Исследователь пишет, что из-за изменения паттерна вредоносный спам снова обходит фильтры.

Еще одно изменение, тоже призванное обмануть фильтры, это использование защищенных паролем документов.

«Вредоносные RTF-файлы (документы Word) защищены паролем, который приводится прямо в письме. Это не дает автоматическим системам извлечь и просканировать содержимое вложения на предмет вредоносного кода, так как большинство из них неспособны обнаружить пароль и расшифровать документ», — пишет исследователь.

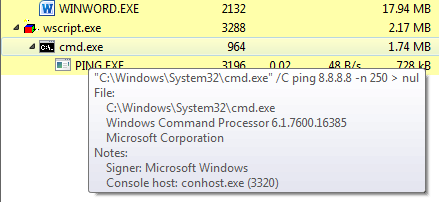

Но если автоматика не может заглянуть внутрь такого файла, это без труда может сделать пользователь: достаточно открыть файл с помощью приведенного в письме пароля. Как только жертва запустит такой RTF-файл, ее попросят разрешить работу макросов (для этого, как обычно, используется социальная инженерия). Если пользователь попался на удочку атакующих и включил макросы, вредоносный скрипт скачивает с управляющего сервера лоадер Dridex, который тоже отличается от предыдущих версий. Исследователь пишет, что перед началом работы лоадер запускает интерфейс командной строки и 250 раз пингует один из DNS-серверов Google. Судя по всему, таким образом авторы трояна реализовали отложенный старт работы малвари, потому что после Dridex запускается, независимо от результатов пингов,

В заключении автор MalwareTech пишет, что в целом эта кампания не сильно отличается от обычных компаний Dridex, но, тем не менее, похоже, что в данном случае операторы трояна нацелились на более защищенные цели. Похоже, что эта версия Dridex ориентирована на заражение корпоративных систем, которые защищены не в пример лучше обычных пользователей.