Сертификат AM Test Lab

Номер сертификата: 537

Дата выдачи: 11.09.2025

Срок действия: 11.09.2030

- Введение

- Функциональные возможности и состав Standoff Defend

- Пользовательский опыт на Standoff Defend и варианты подписки

- Сценарии использования Standoff Defend

- Выводы

Введение

Россия не перестаёт быть наиболее атакуемой страной в киберпространстве с 2022 года. По данным исследования Positive Technologies за первое полугодие 2025 года, чаще всего злоумышленники атаковали российские организации посредством вредоносных программ (63%), методов социальной инженерии (50%) и эксплуатации уязвимостей (31%). Согласно данным мониторинга, главной мишенью киберпреступников стали госучреждения (21%), опередив промышленность (13%), ИТ-сектор (6%) и медицинские организации (6%).

Наибольшую угрозу для ИТ-инфраструктур российских предприятий представляют киберпреступники — хактивисты, группировки сложных целевых атак (APT), гибридные группы. Их атаки отличаются использованием изощренных схем. Хотя подобные киберинциденты происходят не так часто, их последствия могут стать поистине разрушительными. За рассматриваемый период 52% успешных атак на организации привели к компрометации конфиденциальных данных, а 45% — нарушили основную деятельность компаний. Для готовности отразить такие угрозы недостаточно теоретической осведомлённости — специалистам центров мониторинга ИБ (SOC) важно иметь отработанные навыки оперативного реагирования в «боевых» условиях.

Сейчас злоумышленники активно внедряют в практику инструменты, которые прежде использовались только в редтиминге или рассматривались в теории. Это говорит о целенаправленном изучении хакерами экспертных наработок, чтобы приспособить их для своих целей. Арсенал злоумышленников непрерывно пополняется — как за счет создания новых вредоносных программ, так и путем использования легального ПО. Так, в ходе недавней атаки группировки вымогателей Fog был обнаружен нехарактерный для этих преступников набор инструментов, в который входили как легальные приложения, так и малоизвестные опенсорсные утилиты.

Несогласованность действий между ИТ- и ИБ-подразделениями даёт негативный эффект: в 60% компаний нет четких процессов реагирования, что позволяет злоумышленникам закрепляться в системе и развивать атаку до критически опасных последствий, таких как утечка или шифрование данных.

Немаловажным фактором уязвимости организаций остается недостаточная квалификация специалистов SOC и сотрудников ИБ-подразделений. Нередко они не могут своевременно выявить признаки компрометации в используемых СЗИ или тратят слишком много времени на выявление атаки. Это позволяет хакерам нанести значительный ущерб до момента обнаружения.

Решения классов «управление событиями» (SIEM), «анализ трафика» (NTA), «брандмауэр приложений» (AF) и «песочница» (Sandbox) дают возможность обнаружить угрозу, однако их эффективность напрямую зависит от уровня экспертизы пользователя. Именно этим обусловлен растущий спрос на платформы для проведения тренировок по ИБ — такие, как Standoff Defend. Киберполигон от компании Positive Technologies позволяет специалистам «прокачивать» навыки на реальных сценариях, делая это в своём темпе, в комфортных условиях и в удобное время.

Функциональные возможности и состав Standoff Defend

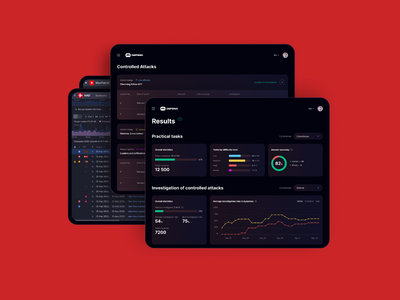

Standoff Defend воссоздает реалистичную виртуальную ИТ-инфраструктуру с типовыми серверами, рабочими станциями и сетевым оборудованием, применяемыми во многих российских компаниях. Полигон включает специализированный модуль Archer, который выполняет двойную функцию: генерирует легитимный пользовательский трафик и одновременно имитирует действия злоумышленников.

В инфраструктуру интегрированы средства защиты информации, выпускаемые Positive Technologies:

- PT Network Attack Discovery — для обнаружения сетевых атак;

- MaxPatrol SIEM — для мониторинга событий безопасности;

- PT Sandbox — для исследования возможных угроз;

- PT Application Firewall — для защиты веб-приложений.

СЗИ собирают логи и артефакты, которые будут полезны для расследования. Более подробную информацию об этих продуктах можно получить на справочном портале Positive Technologies.

Преимуществом платформы является возможность для команд SOC отрабатывать навыки без риска для рабочей инфраструктуры. Участники получают полностью готовую среду для расследования инцидентов и анализа цепочек атак, не тратя время на создание тестовых площадок. Это позволяет сосредоточиться на качестве тренировок без необходимости развертывания экспериментальных стендов.

Продукт обеспечивает безопасное погружение в реальные сценарии кибератак, способствуя развитию практических навыков обнаружения и нейтрализации угроз в условиях, максимально приближенных к реальным. Standoff Defend позволяет проверить, насколько команда SOC готова к киберугрозам.

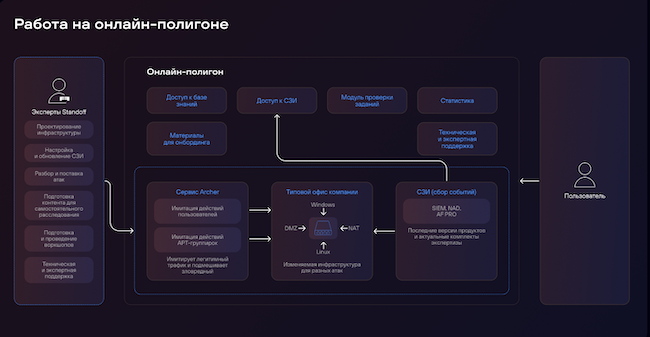

Рисунок 1. Структура работы на онлайн-полигоне

Рассмотрим подробнее, какие возможности онлайн-полигона Standoff Defend будут интересны для команд SOC и специалистов по ИБ.

Регулируемые атаки

Для запуска регулируемых атак платформа Standoff Defend имитирует поведение злоумышленников и действия реальных пользователей. Сценарии атак разработаны на основе актуальных киберинцидентов, зафиксированных в глобальном информационном пространстве.

Пользователям доступны три готовых сценария, с ежемесячным добавлением новых. Все сценарии атак построены на детальных отчетах о реальных атаках APT-группировок на организации из различных стран и отраслей экономики. Каждый этап атаки детально документирован согласно тактикам и техникам MITRE ATT&CK.

Практические задания

Киберполигон включает специализированную версию онлайн-симулятора Standoff Cyberbones. Там содержится более 100 практических заданий, основанных на реальных кейсах кибербитв Standoff. Упражнения охватывают различные аспекты ИБ — от анализа уязвимостей до реагирования на инциденты.

База знаний

Standoff Defend ориентирован на ИБ-специалистов с разным уровнем знаний — от новичков до «прожженных» аналитиков. Пользователям полигона доступна библиотека экспертных материалов от специалистов Positive Technologies, сформированная с учетом индивидуальных ролей и задач каждого члена команды. Теоретические материалы систематизированы по доменам знаний для удобного изучения и ориентированы на практическое применение специалистами по кибербезопасности.

Рисунок 2. Структура базы знаний на Standoff Defend

Практикумы (воркшопы) с менторами

Ежеквартально пользователи полигона получают доступ к воркшопам под руководством менторов Standoff. Эти практические занятия посвящены детальному разбору эталонных расследований регулируемых атак — от первичного обнаружения до определения векторов атаки. Ментор не только демонстрирует профессиональные методики, но и уделяет внимание разбору распространённых ошибок, возникающих на различных этапах расследования.

Важной частью каждого воркшопа является интерактивная сессия вопросов и ответов, где участники могут проконсультироваться у ментора по решению конкретных задач, с которыми они сталкивались в практической деятельности.

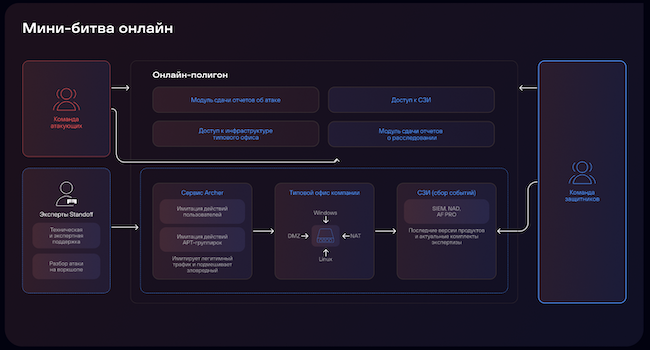

Практические тренировки и мини-кибербитва

В версии PRO пользователи могут отрабатывать навыки на практических тренировках в режиме «Реагирование» и участвовать в мини-кибербитвах с «белыми хакерами» для тестирования командной работы. Оценка командного взаимодействия в рамках мини-кибербитвы проводится, подвергая участников комбинированным атакам — как по заранее подготовленным сценариям, так и со стороны реальных «белых хакеров» из сообщества Standoff 365.

Рисунок 3. Структура мини-кибербитвы в онлайн-формате

Пользовательский опыт на Standoff Defend и варианты подписки

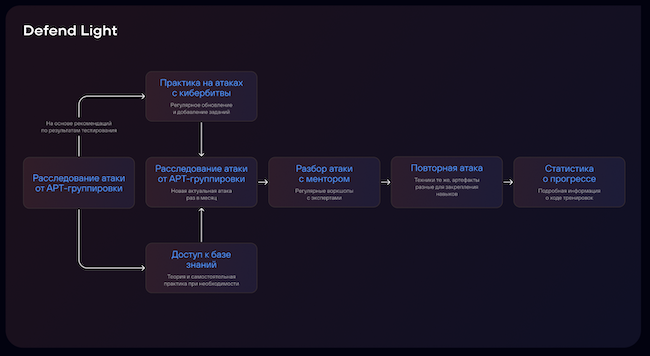

Вот как выглядит путь пользователя на онлайн-полигоне:

- Входное тестирование для определения уровня компетенций нового участника.

- Знакомство с базой знаний и получение персональных рекомендаций по темам, которые стоит изучить глубже.

- Возможность практиковаться 24×7 при помощи онлайн-симулятора на реальных инцидентах из кибербитвы Standoff.

- Ежемесячное расследование свежей атаки одной из APT-группировок.

- Разбор эталонного расследования на воркшопе с менторами и моделирование этой же атаки с тем же вектором, но с измененными параметрами для закрепления.

- Тренировки в режиме реагирования и мини-кибербитва с живым хакерским трафиком (доступны в версии PRO).

Рисунок 4. Процесс работы Standoff Defend Light

Таким образом, версия киберполигона Standoff Defend PRO отличается Standoff Defend Light возможностью прохождения тренировок в режиме «Реагирование» и возможностью участвовать в командной кибербитве.

Рисунок 5. Процесс работы Standoff Defend PRO

В рамках подписки на онлайн-полигон Standoff Defend пользователям доступны инструменты мониторинга индивидуальной и командной эффективности. Персональная статистика показывает конкретному участнику его прогресс в решении практических задач и расследовании кибератак, в то время как общие показатели команды видит только руководитель.

Сценарии использования Standoff Defend

Онлайн-полигон позволяет в безопасной среде проверить и отработать навыки мониторинга и реагирования на кибератаки. Это инструмент для планомерной «прокачки» навыков команд SOC и оценки практического применения их навыков.

Задания по расследованию атак доступны во вкладке «Атаки». Они содержат данные о компании или отрасли, уровне сложности, количестве баллов, начисляемом за решение задания, его название и краткое описание. Для расследования атаки необходимо изучить условия задачи, получить доступ к СЗИ исследуемой инфраструктуры, провести анализ, построить цепочку действий хакера (kill chain) и оформить отчет.

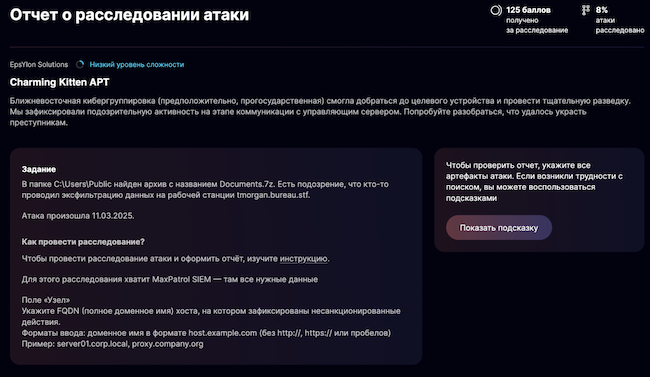

Пример расследования атаки APT-группировки Charming Kitten

Рассмотрим в качестве примера заданий, представленных на онлайн-полигоне Standoff Defend, расследование атаки APT-группировки Charming Kitten (также известной, как APT 42).

Рисунок 6. Пример задания на онлайн-полигоне

Пользователь получает данные после симулированной атаки, в ходе которой злоумышленники:

- получили удалённый доступ,

- провели разведку,

- обнаружили и заархивировали данные,

- осуществили эксфильтрацию.

Задача пользователя — составить цепочку компрометации, понять, какие системы затронуты, и построить картину атаки по техникам MITRE ATT&CK. Каждый шаг связан с конкретной техникой и артефактом. Это не слепой поиск, пользователю предстоит работать с реальными данными, которые остались после атаки. На входе задается зацепка — подозрительное событие или артефакт, с которых и начинается расследование в реальных условиях. Ознакомиться с работой Standoff Defend и провести расследование самостоятельно можно здесь.

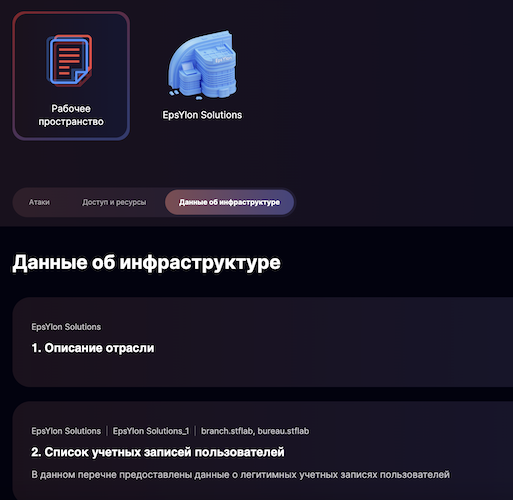

Для старта расследования пользователю нужно изучить, как организована сетевая инфраструктура — её описание доступно в личном кабинете участника Standoff Defend.

Рисунок 7. Личный кабинет пользователя

Здесь же доступны списки учётных записей легитимных пользователей, используемых в организации сервисов, представлена схема сети. Для полноты картины описывается отрасль экономики или приводится название атакованной компании.

Рисунок 8. Схема сети организации

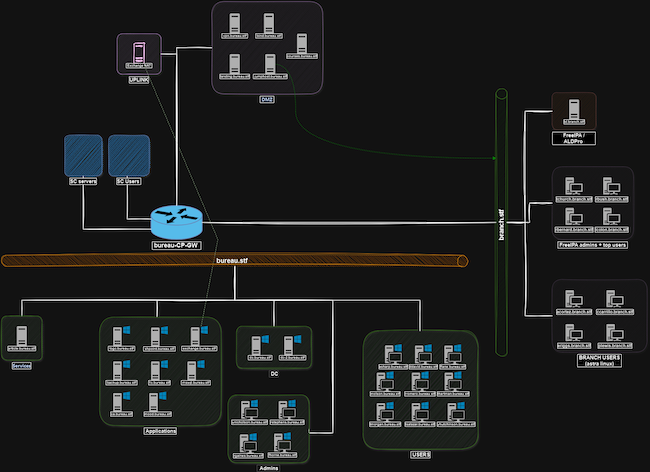

Для расследования рассматриваемой атаки потребуется изучить логи и артефакты в MaxPatrol SIEM. Он уже развернут и настроен на полигоне, пользователю нужно только получить логин и пароль на вкладке «Доступы и ресурсы» и настроить VPN-подключение.

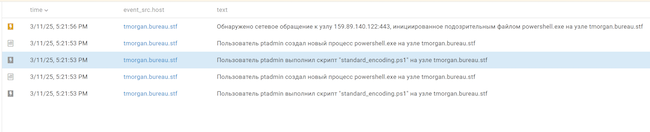

Воспользовавшись вводной информацией из улики, следует задать в MaxPatrol SIEM поиск по событиям, связанным с операциями над файлом «Documents.7z» на хосте tmorgan.bureau.stf. Также следует сгруппировать события по командам запуска процессов.

Рисунок 9. Команды запуска процессов в MaxPatrol SIEM

Так выявляется факт исполнения одной и той же команды, инициированной разными процессами: «cmd.exe» породил процесс «7z.exe» для архивации директории «c:\users\public\documents».

Просмотрев события запуска процесса «7z.exe», можно обнаружить подозрительную цепочку запуска процессов (поле «object.process.chain»), в которой процесс «rundll32.exe» является родительским по отношению к «7z.exe», а также используется несистемный процесс «agent.exe» (рис. 10).

Рисунок 10. Поиск несистемного процесса в MaxPatrol SIEM

Выявив цепочку подозрительных процессов, следует проанализировать всё дерево. Так мы найдем множество действий, выполненных злоумышленником на захваченном хосте, в том числе запуск PowerShell-скрипта с обходом политики выполнения для текущего сеанса (рис. 11).

Рисунок 11. После запуска скрипт инициирует сетевое обращение к внешнему узлу 159.89.140.122.

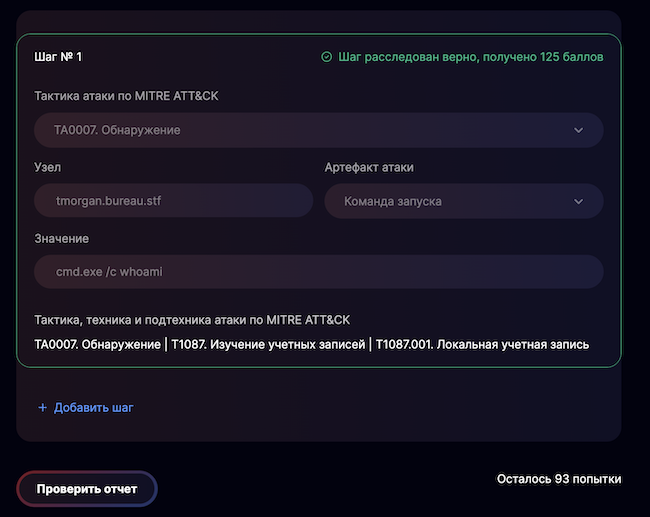

Это пример того, как восстановить логическую последовательность действий хакера, которая и привела к реализации критического события. При сдаче отчета о расследовании регулируемой атаки следует указать узел атаки, артефакт и его значение.

Рисунок 12. Отчет о расследовании атаки

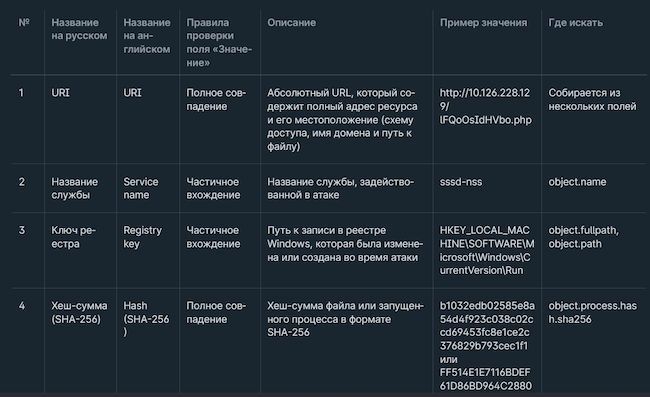

Чтобы убедиться, что пользователь обнаружил все этапы атаки, на платформе Standoff Defend применяется система приоритизации артефактов, добытых в ходе расследования. Этот подход позволяет понять, что участник восстановил цепочку действий атакующего и не упустил что-либо важное.

Рисунок 13. Справочник артефактов

Например, проанализировав факт запуска скрипта, следует вписать в виде артефакта именно IP-адрес, так как в таблице приоритетов он выше, чем имя скрипта или командная строка запуска.

По итогу, когда цепочка атаки проанализирована, разбита на шаги, а из каждого шага выписаны артефакты, приоритизированы и внесены в систему — можно проверить, всё ли найдено, и убедиться, что расследование цепочки атаки завершено успешно.

При проверке построенной цепочки по индикаторам компрометации на платформе высчитывается процент расследования.

Рисунок 14. Проверка индикаторов компрометации

Для отдельных заданий предусмотрены подсказки, доступные на странице сдачи отчета. Подсказки можно использовать только для тех этапов расследования, которые еще не были выполнены или были выполнены некорректно, если участник пошёл по ложному пути. Когда шаг уже расследован верно, получение подсказки для него становится невозможным. Если вы посмотрите подсказку, она считается использованной. Это позволяет отслеживать, какие вспомогательные материалы использовались в процессе расследования.

Выводы

Standoff Defend — развитый киберполигон для практической подготовки ИБ-специалистов в России. Платформа предназначена для тренировок «синих команд» (Blue Team) на примерах реальных угроз.

Сильные стороны онлайн-полигона — реалистичность атак и интеграция с экосистемой Positive Technologies. Standoff Defend собирает обратную связь от пользователей и старается демонстрировать всю сложность современных кибератак — с многослойными сценариями, множеством ложных следов и неожиданными тактическими поворотами.

Но нужно учитывать, что Standoff Defend ориентирован на корпоративный сегмент — компании с SOC, готовые инвестировать в непрерывное развитие команды. Онлайн-полигон требует базовой подготовки и будет интересен, прежде всего, действующим экспертам. Тренировки позволят ИБ-специалистам освоить эффективные методы выявления и предотвращения атак, укрепив кибербезопасность организации.