Вредоносными программами, предназначенными для рассылки спама по электронной почте, специалистов компании «Доктор Веб» не удивишь: образцы подобных приложений попадают в вирусную лабораторию с завидной регулярностью. Вместе с тем новый троянец-спамер, исследованный недавно вирусными аналитиками и добавленный в вирусные базы Dr.Web под именем Trojan.Proxy.27552, имеет несколько любопытных конструктивных особенностей.

«Особенности» начинаются еще на этапе установки троянца в инфицированной системе: вредоносная программа пытается создать свои копии в системной папке C:\Windows\System32 с именами сsrss.exe, svchost.exe и rundll32.exe, даже несмотря на то, что в указанной директории располагается оригинальный файл сsrss.exe. Чтобы решить эту незначительную техническую проблему, троянец ищет в памяти компьютера процесс с таким именем по его полному пути и предпринимает попытку его завершения. При этом, если у троянского приложения окажутся достаточные для выполнения этого действия системные полномочия (то есть вредоносный исполняемый файл запущен от имени учетной записи администратора и для него включены привилегии отладчика), завершение процесса сsrss.exeнезамедлительно приводит к «падению» ОС Windows с демонстрацией «синего экрана смерти» (BSOD), что, в свою очередь, вызывает у вирусных аналитиков серьезные сомнения в душевном здоровье вирусописателей, сообщает drweb.ru.

Если обрушить Windows не получилось, Trojan.Proxy.27552 создает три файла с именами сsrss.exe, svchost.exe иrundll32.exe в папке %APPDATA% и модифицирует системный реестр с целью обеспечения собственного автоматического запуска. В ОС Windows XP троянцу иногда удается успешная инсталляция в файл <SYSTEM32>\rundll32.exe, однако в этом случае пользователю может помочь стандартная утилита восстановления поврежденных и отсутствующих файлов SFC, способная вернуть оригинальный файл из резервной копии. При следующей загрузке системы все три созданные троянцем приложения автоматически запускаются.

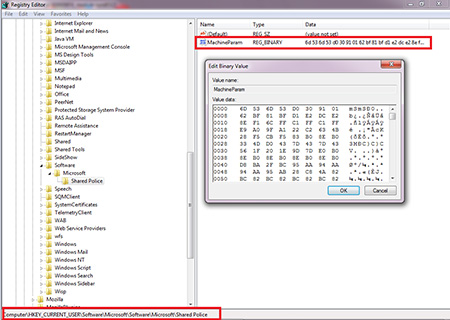

После запуска Trojan.Proxy.27552 проверяет наличие подключения к Интернету путем установки соединения с серверами smtp.gmail.com:25 и plus.smtp.mail.yahoo.com:25, при возникновении проблем с доступом к сети троянец завершает свою работу. Если же соединение с Интернетом присутствует, вредоносная программа пытается получить с удаленных узлов (адреса которых хранятся в теле троянца) актуальный список IP-адресов управляющих серверов. Сравнив полученные списки и удалив из них локальные сетевые адреса, троянец формирует окончательный перечень управляющих серверов и записывает полученные данные в системный реестр Windows, который он использует в качестве хранилища подобной информации.

Троянец регулярно обновляет список управляющих серверов, отслеживает (и в случае необходимости восстанавливает) состояние ветви реестра, отвечающей за автозапуск Trojan.Proxy.27552, а также реализует функции backconnect-proxy сервера. При этом связь с командными центрами организована таким образом, что они фактически заставляют инфицированную операционную систему поддерживать активное соединение заданный период времени.

Основное предназначение Trojan.Proxy.27552 — рассылка почтового спама совместно с удаленным спам-сервером. Любопытно, что ссылки в этих письмах ведут в основном на веб-страницы, расположенные на взломанных сайтах. Например, если по основному адресу интернет-ресурса, на который ссылаются рекламные письма, располагается какой-либо нейтральный интернет-ресурс:

…то при переходе по ссылке из письма, относящейся к этому же сайту, выполняется автоматическое перенаправление пользователя на совсем другую веб-страницу: