Этой осенью «Лаборатория Касперского» зафиксировала в России и ряде других стран массовую рассылку программ-шифровальщиков. На них пользователя вела «официальная ссылка» письме, отправленном якобы от имени Высшего Арбитражного Суда Российской Федерации. Зловред, известный как Cryakl, делает нечитаемыми файлы самых разных форматов, в том числе образы дисков и резервные копии, хранящиеся непосредственно на компьютере.

При этом восстановить целостность данных невозможно, если пользователь заранее не озаботился вопросом продуманного хранения бэкап-файлов.

Шифровальщик Cryakl подвергает изменениям не весь файл целиком, а лишь отдельные его фрагменты. Отличительной особенностью новейшей версии этого зловреда является то, что он непременно шифрует 255 байт в начале, а также два других блока, расположенных в случайных местах файла. Для каждой новой операции вредоносная программа генерирует уникальный ключ, копия которого в обязательном порядке отправляется злоумышленникам.

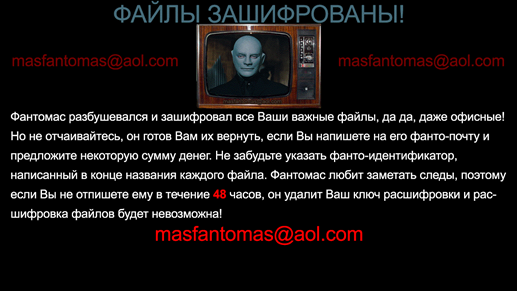

После окончания шифрования Cryakl выводит на рабочий стол пользователя объявление от лица знаменитого злодея Фантомаса. Из текста пострадавший может узнать, что доступ к его файлам ограничен и у него есть всего 48 часов на то, чтобы отправить Фантомасу деньги за расшифровку. Любопытно, что в этом угрожающем сообщении злоумышленники не указывают конкретную сумму, которую должен заплатить пользователь. Однако преступники открыто заявляют, что намерения у них самые серьезные: если пользователь не отреагирует в течение 2 суток, то ключ, при помощи которого был сгенерирован шифр, будет безвозвратно уничтожен – а значит о файлах, попавших в руки к Фантомасу, можно будет забыть навсегда.

Обращение к пользователю, ставшему жертвой шифровальщика Cryakl

Основной удар Фантомаса и Cryakl пришелся на Россию – «Лаборатория Касперского» зафиксировала здесь почти 2,5 тысячи атак. В зоне особого риска также оказались Германия, Казахстан, Украина и Белоруссия.

«Опасность Cryakl заключается, прежде всего, в том, что расшифровать обработанные им файлы на данный момент невозможно. Поэтому беспечным пользователям, которые не делают резервные копии, придется или попрощаться с данными, или согласиться с требованиями преступников, что, однако, совсем не гарантирует решение проблемы, – объясняет Артем Семенченко, антивирусный эксперт «Лаборатории Касперского». – Наилучший выход в данной ситуации – позаботиться о безопасности заранее. Во-первых, необходимо сделать резервные копии всех важных файлов и разместить их на отдельном носителе вне компьютера. Во-вторых, имеет смысл включить отображение расширений для зарегистрированных типов файлов – это поможет контролировать, что присланный вам по почте документ действительно является документом, а не исполняемым файлом. В-третьих, стоит с повышенным подозрением относиться к ссылкам и вложениям из писем, получения которых вы не ждете. И, конечно же, современному пользователю крайне необходимо специальное защитное ПО, которое убережет его от различных киберинцидентов».

Дополнительно защитить свои ценные файлы от посягательств злоумышленников можно также с помощью специальной технологии Cryptoprotection, разработанной «Лабораторией Касперского». Принцип работы этой защитной программы сводится к следующему: технология постоянно анализирует системные события и в случае обнаружения подозрительной попытки доступа к файлу немедленно создает его резервную копию. Впоследствии, если станет ясно, что эта попытка была инициирована вредоносной программой, Cryptoprotection автоматически заменит модифицированный файл на сделанную ранее копию.