Программа обмена мгновенными сообщениями Apple iMessage считается одной из самых защищенных и надежных на рынке. Клиенты полагают, что данное приложение не дает возможности следить за их перепиской. Однако во время конференции Hack In The Box в Куала-Лумпур разработчики показали, что в iMessage существует уязвимость, позволяющая перехват, слежку и просмотр личных сообщений.

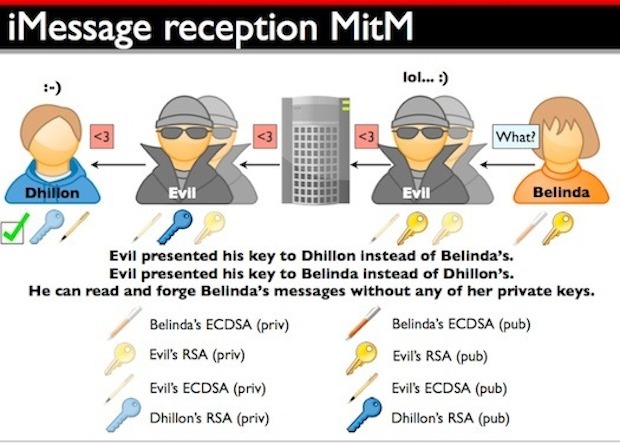

Взломщики напрямую противоречат Apple, которая утверждает, что она не может расшифровывать и уже тем более читать сообщения в iMessage. Взломщики из QuarksLab показали видео, демонстрирующее, как Apple может следить за вашим общением. Эксперты даже показали, как «iMessages» могут быть мгновенно изменены с помощью MiTM-атаки. Перехват сообщений позволяет третьей стороне менять отосланное сообщение прежде, чем она доберется до получателя.

В 90-минутной презентации эксперты по шагам расписали, как можно осуществить взлом. При этом из двух презентаций, вторая оказалась безуспешной, так как на конференции наблюдались небольшие проблемы. Позже эксперты продемонстрировали взлом прессе.

Схема слежки за сообщениями в iMaessage.

В интервью AllThingsD, представитель Apple Труди Миллер (Trudy Muller) заявила, что iMessage не создавалась таким образом, чтобы позволять Apple читать сообщения клиентов. Взломщики из QuarksLab предлагают некоторые технологические реформы, которые позволили бы устранить эту возможность для слежки. Однако странным образом Apple не планирует вносить существенные изменения в iMessage.

Хакеры утверждают, что осуществлять слежку можно на любом устройстве Apple, на котором вообще можно запускать iMessages (iMac, Mac Pro, MacBook Pro, MacBook Pro Retina, iPhone, iPod Touch, iPad). Эксперты собираются в будущем самостоятельно выпустить небольшое обновление для взломанных iOS-устройств и OS X.