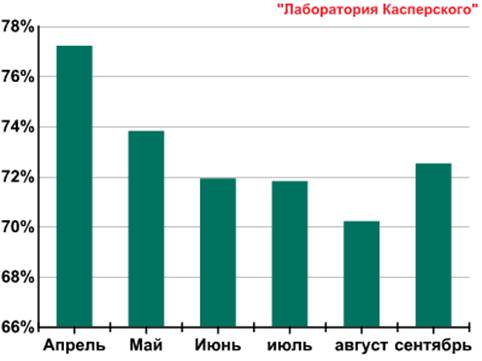

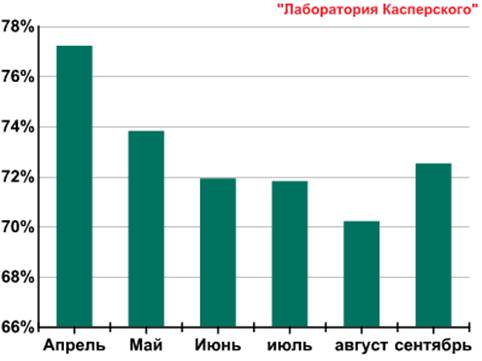

Аналитики «Лаборатории Касперского» продолжают отмечать наблюдающуюся на протяжении года тенденцию сокращения доли спама в общей массе почтовых рассылок. В третьем квартале 2012 года объем трафика нежелательных сообщений уменьшился по сравнению с предыдущим периодом на 2,8% и составил 71,5%. Вместе с тем эксперты зафиксировали значительное увеличение числа вредоносных рассылок – с 3% до 3,9% – и этот рост можно назвать еще одной тенденций года.

В определенной степени снижение доли спама в третьем квартале обусловлено традиционным спадом деловой активности летом. Но тенденция сокращения спамерских рассылок связана также с тем, что рекламные сообщения постепенно уходят из электронной почты на другие площадки: баннеры, социальные сети, купонные сервисы, контекстную рекламу. Поэтому даже небольшой всплеск послеотпускной активности в сентябре не смог изменить общую картину сокращения количества спама.

Объём спама во втором и третьем кварталах 2012 года

Отток вполне честных рекламных сообщений из почты закономерно ведет к увеличению доли более криминального спама, содержащего вредоносные вложения и рекламу запрещенных товаров или же использующего мошеннические приемы.

«В третьем квартале 2012 года злоумышленники отличились изрядной изобретательностью в маскировке подобных спам-сообщений под официальные уведомления. Мы встречали поддельные письма от хостинг-провайдеров, банковских систем, социальных сетей, онлайн-магазинов и других сервисов. В некоторых случаях злоумышленники даже объединяли два приема социальной инженерии: чтобы заставить пользователя пройти по ссылке, в фальшивых сообщениях от имени популярного сервиса они упоминали некий приз или спецпредложение, – комментирует Дарья Гудкова, руководитель отдела контентных аналитиков «Лаборатории Касперского». – В течение последнего года мы наблюдаем две параллельные тенденции: снижение доли незапрошенной корреспонденции и небольшое увеличение количества вредоносных рассылок. Скорее всего, обе тенденции продолжатся в ближайшее время, так как доля почтового мусора снижается за счет ухода из спама рекламодателей, предлагающих честные товары и услуги».

Особое внимание спамеров в третьем квартале привлекли купонные сервисы, чьи бренды злоумышленники использовали для распространения вредоносных ссылок и вложений. Активнее всего при этом они эксплуатировали популярный во всем мире купонный сервис Groupon: в якобы официальной рассылке с новыми предложениями злоумышленники отправляли доверчивым пользователям ссылки на ресурс с эксплойтами.

Что касается географии распространения спама, то за первые три месяца второго полугодия здесь произошли некоторые изменения. В отнюдь не лестном рейтинге стран-источников спама в третьем квартале значительно усилили свои позиции США, благодаря чему вся Северная Америка набрала 27,05% и в списке самых спамерских регионов заняла второе место. Первое место здесь традиционно осталось за Азией, на долю которой приходится почти половина мирового спама (49,50%). Латинская Америка оказалась на третьем месте, набрав 7,34%, а вот четвертое место с небольшим отрывом досталось Западной Европе (6,86%), которая в третьем квартале 2012 года смогла сильно обогнать по спам-активности Восточную Европу (3,64%).