Сертификат AM Test Lab

Номер сертификата: 520

Дата выдачи: 02.06.2025

Срок действия: 02.06.2030

- Введение

- Функциональные возможности Kaspersky Secure Mail Gateway 2.1.1

- Архитектура Kaspersky Secure Mail Gateway 2.1.1

- Системные требования Kaspersky Secure Mail Gateway 2.1.1

- Сценарии использования Kaspersky Secure Mail Gateway 2.1.1

- Выводы

Введение

Защита почтового трафика является одной из базовых задач при построении системы обеспечения информационной безопасности в любой компании. Причина — использование данного канала злоумышленниками для проникновения в периметр компании путем использования социальной инженерии.

В соответствии с отчётами «Лаборатории Касперского», в 2022 году 48,63% писем по всему миру и 52,78% писем в Рунете были спамом, а средствами защиты этого вендора были заблокированы 166 млн. вредоносных почтовых вложений и предотвращены 507 млн. попыток перехода по фишинговым ссылкам.

В 2023 году доля спам-писем снизилась (45,60% писем по всему миру и 46,59% писем в Рунете), количество заблокированных вредоносных почтовых вложений снизилось до 135 млн., однако количество фишинговых ссылок, по которым подсистема «Антифишинг» предотвратила переход, увеличилось до 709 млн.

Кроме риска атаки на организацию через фишинговые письма и письма с вредоносными вложениями, фильтрация спам-писем позволяет экономить инфраструктурные ресурсы и время сотрудников, затрачиваемое на обработку подобных писем.

Рисунок 1. Цепочка атаки на организацию и роль защиты электронной почты на каждом этапе

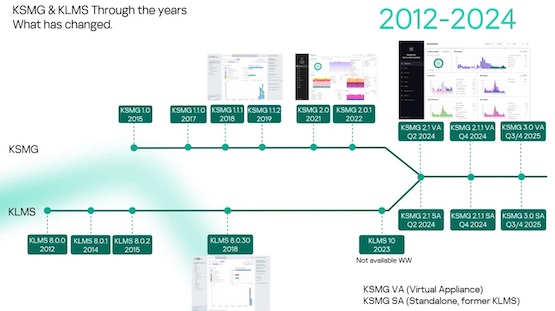

Системы «Лаборатории Касперского» для защиты почтового трафика — Kaspersky Security for Linux Mail Servers и Kaspersky Secure Mail Gateway (KSMG) — долгое время развивались параллельно. В 2024 году эти две системы были объединены в одну.

Kaspersky Secure Mail Gateway обеспечивает защиту входящей и исходящей почты от вредоносных объектов и спама, выполняет контентную фильтрацию сообщений, а также, при интеграции с системой Kaspersky Anti Targeted Attack Platform (далее также «KATA»), обеспечивает защиту почты от целевых атак на ИТ-инфраструктуру организации. О подходах к защите с помощью KSMG мы писали ранее.

Рисунок 2. Эволюция развития систем защиты почтового трафика «Лаборатории Касперского»

Теперь на рынок вендором выпускается Kaspersky Secure Mail Gateway 2.1.1. Рассмотрим функциональные возможности и особенности этого продукта.

Функциональные возможности Kaspersky Secure Mail Gateway 2.1.1

По функциональным возможностям KSMG значительно приблизился к зарубежным конкурентам.

Проверка подлинности отправителя

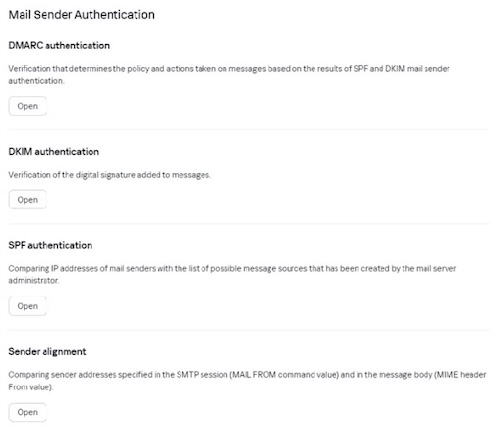

Модуль проверки подлинности отправителя был полностью переработан и сильно отличается от предыдущей реализации.

Рисунок 3. Модуль проверки подлинности отправителя в Kaspersky Secure Mail Gateway 2.1.1

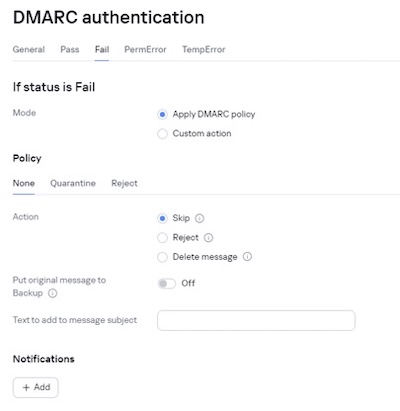

Теперь расширены функциональные возможности в части проверки подлинности отправителей сообщений: для каждого статуса проверок SPF и DMARC можно задать отдельное действие над сообщением и настроить уведомления по результатам каждой проверки.

Рисунок 4. Модуль проверки DMARC в Kaspersky Secure Mail Gateway 2.1.1

Кроме обозначенных, в системе реализована функция проверки отправителей при обмене почтой с дочерними организациями, где уровень информационной безопасности может быть ниже, чем в головной. Всегда существует риск, что в таких дочерних организациях контроль за настройками SPF, DMARC, DKIM не ведётся, в результате чего приходится добавлять их в белый список, что увеличивает вероятность спуфинг-атак. Опция Sender Alignment позволяет защититься от подобных атак. Принцип работы этой опции заключается в том, что производится сравнение домена в SMTP-заголовке (MAIL FROM) и домена в заголовке письма (MIME-заголовок).

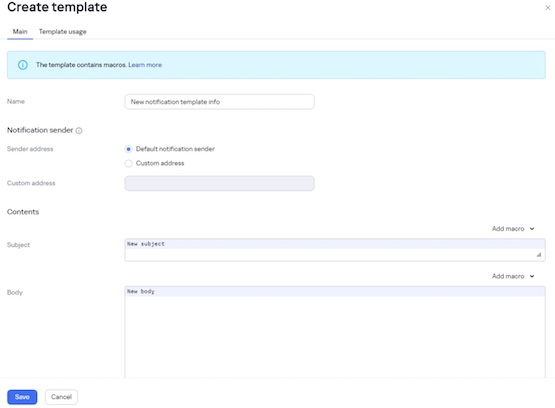

Рассылка уведомлений

В системе появилась возможность настройки рассылки уведомлений отправителям при срабатывании определенных условий. Например, это может быть автоматическая рассылка отправителям о получении писем и принятии их в работу со стороны тех или иных служб организации, или же наоборот, о недоставке писем с указанием причин.

Словари

Начиная с версии 2.1 в системе появился раздел словарей, который был разработан для упрощения работ с данными. В системе содержится два типа словарей: строки и типы файлов. Словарь строк — это текстовые значения, которые можно вводить, назначать, в том числе получать по API. В словарях можно применять wildcard-символы, регулярные выражения.

Это новшество упрощает работу, так как администратору не требуется вносить изменения в каждом правиле — достаточно сделать это в соответствующих словарях.

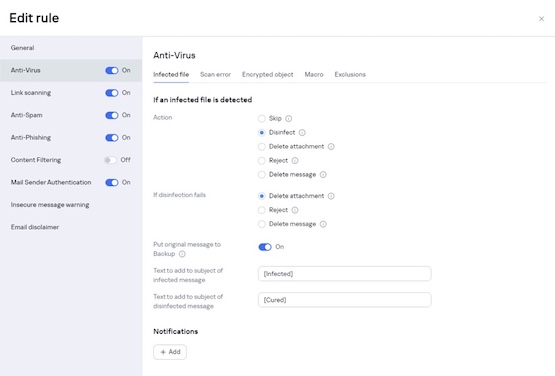

Работа с защитными модулями

В системе значительно переработан блок по работе с модулями защиты. Интерфейс стал более понятным, для настроек появились подсказки.

Рисунок 5. Работа с защитными модулями в Kaspersky Secure Mail Gateway 2.1.1

Управление заголовками

В Kaspersky Secure Mail Gateway появилась возможность управлять правилами не только на основании заголовка, передаваемого в SMTP-сессии, но также с заголовком MIME, либо с двумя одновременно.

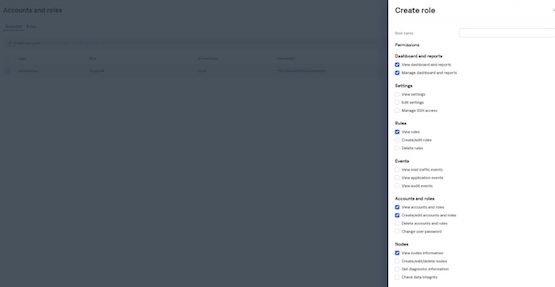

Ролевая модель доступов

В KSMG, начиная с версии 2.1, реализована возможность создания локальных пользователей, тогда как в предыдущих версиях была возможна только доменная аутентификация. Пользователям присваивается имеющаяся роль, из списка, либо можно создать новую, присвоив ей необходимые полномочия.

Рисунок 6. Создание роли в Kaspersky Secure Mail Gateway 2.1.1

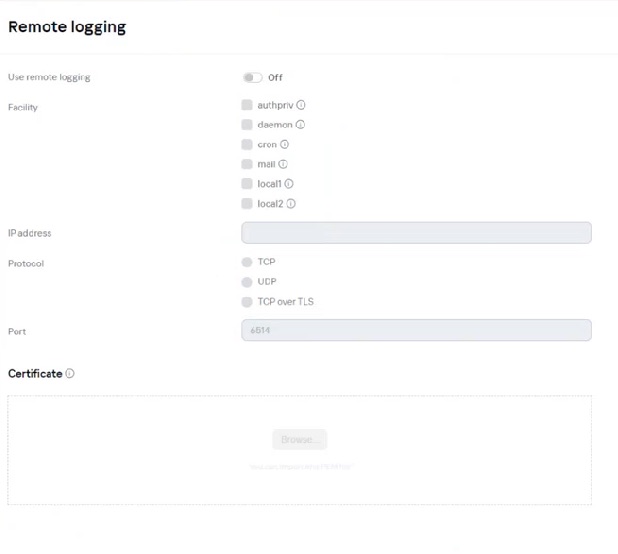

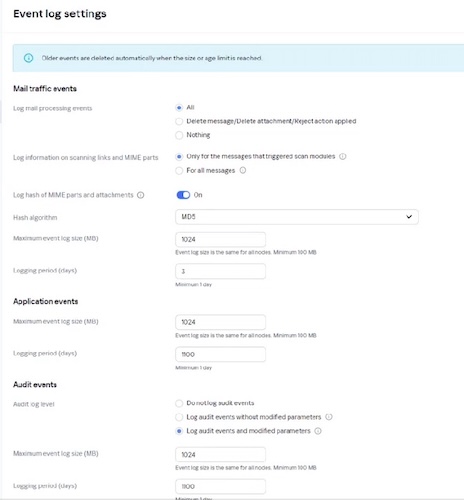

Расширенное логирование

Для получения полной информации о событиях, происходящих в системе, реализовано расширенное логирование, которое можно настроить из веб-интерфейса.

Рисунок 7. Окно настройки логирования в Kaspersky Secure Mail Gateway 2.1.1

Логированию подлежат не только действия пользователей в системе, но также и события, касающиеся объектов, находящихся в теле письма: ссылках, вложенных файлах.

Рисунок 8. Настройка логирования в Kaspersky Secure Mail Gateway 2.1.1

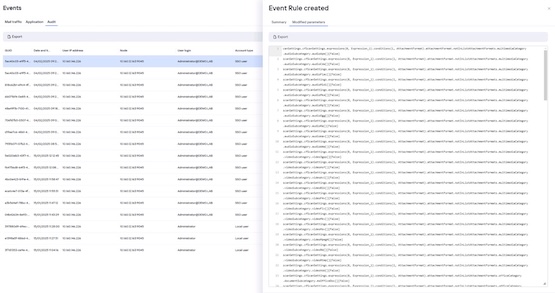

Необходимо обратить внимание на то, что события пользователей в KSMG тщательно журналируются: видно не только, кто и когда производил действия, но также и какие изменения произошли в результате проведенных операций.

Рисунок 9. Аудит событий пользователей в Kaspersky Secure Mail Gateway 2.1.1

Разработка перечня передаваемых данных производилась с привлечением команд SOC разных организаций, что позволило значительно перестроить работу с разделом по сравнению с предыдущей версией.

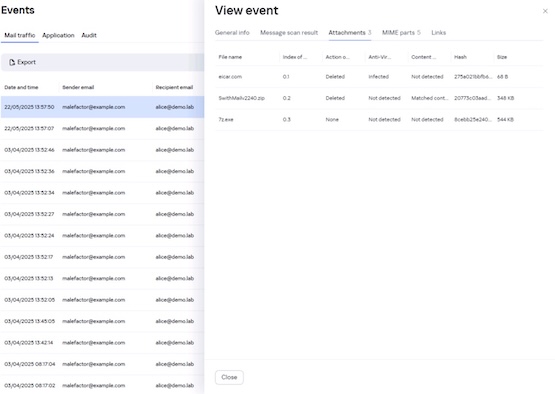

Рисунок 10. Информация о вложениях в письме в Kaspersky Secure Mail Gateway 2.1.1

Рисунок 11. Информация о ссылках в письме в Kaspersky Secure Mail Gateway 2.1.1

Правила обработки сообщений

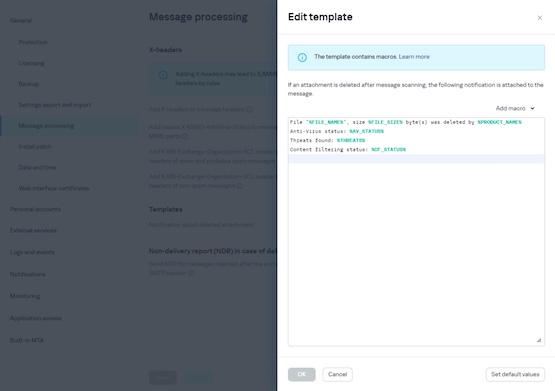

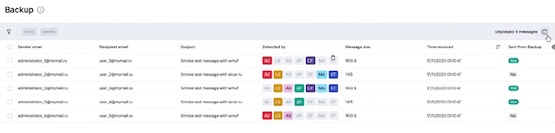

В системе добавлен новый раздел, отвечающий за обработку почтовых сообщений. Благодаря этому можно управлять пользовательскими заголовками для сообщений, генерировать сообщение при удалении вложений, отправлять отчеты о недоставке писем.

Рисунок 12. Настройка шаблона об удалении вложения в Kaspersky Secure Mail Gateway 2.1.1

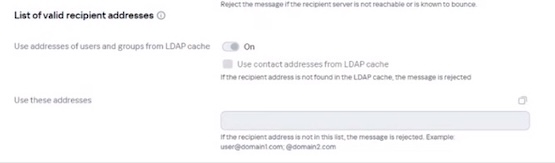

Проверка получателей

Для снижения нагрузки на почтовые сервера, в KSMG 2.1.1 добавлена возможность проверки наличия получателей в компании. Для этого в систему подгружается кеш или файл со списком адресов пользователей.

Рисунок 13. Настройка проверки пользователей в Kaspersky Secure Mail Gateway 2.1.1

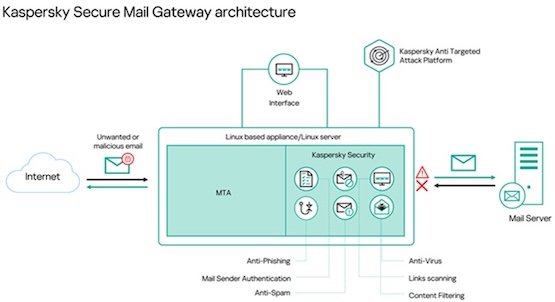

Архитектура Kaspersky Secure Mail Gateway 2.1.1

Архитектура KSMG состоит из ряда функциональных модулей. Сначала входящие письма поступают на MTA (Mail Transfer Agent) после чего передаются на проверку на предмет наличия признаков фишинга и спама, вредоносных вложений, проверки ссылок. В соответствии с заданными настройками происходит проверка вложенных файлов на расширение, размер и т. д.

В случае наличия интеграции с Kaspersky Anti Targeted Attack (KATA), производится дополнительная проверка файлов на наличие угроз с помощью песочницы.

По итогам проверок формируется вердикт и определяются последующие действия с письмом — блокировка, отправка с предупреждением или прямая отправка письма получателю.

Рисунок 14. Архитектура Kaspersky Secure Mail Gateway 2.1.1

Системные требования Kaspersky Secure Mail Gateway 2.1.1

Для корректного функционирования Kaspersky Secure Mail Gateway 2.1.1 к аппаратным платформам применяются требования, указанные в таблице 1.

Таблица 1. Системные требования к серверу KSMG

Параметр | Требования |

|---|---|

ЦП (ядер) | 8 |

ОЗУ (ГБ) | 16 |

Диск (ГБ) | 200 |

Операционная система | Rocky Linux версии 9.4, РЕД ОС 7.3, из образа redos-MUROM-7.3-*-Everything-x86_64-DVD1.iso |

Программные требования для настройки интеграции с LDAP-сервером | Windows Server 2016 Standard, Windows Server 2019 Standard, Windows Server 2022 Standard |

Поддерживаемые гипервизоры | VMware ESXi 7.0 Update 3, VMware ESXi 8.0 Update 3, Microsoft Hyper-V Server 2019, Windows Server 2019 Standard с установленной ролью Hyper-V, Windows Server 2022 Standard с установленной ролью Hyper-V, «РЕД Виртуализация 7.3.0», ПК СВ «Брест» 3.3.1 (для РЕД ОС) |

Браузер | Mozilla Firefox 119 или выше, Google Chrome версии 96 или выше, Microsoft Edge версии 96 или выше |

Подробные аппаратные и программные требования описаны на сайте производителя.

Сценарии использования Kaspersky Secure Mail Gateway 2.1.1

Рассмотрим практические кейсы, возникающие при работе с обновленной версией KSMG.

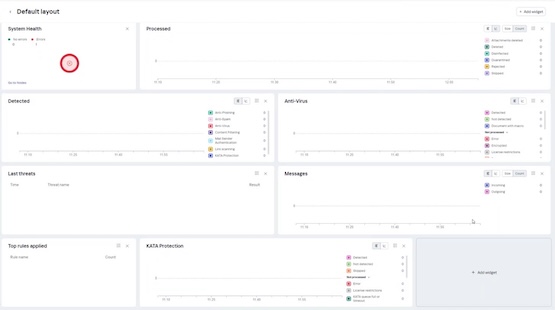

Стартовая страница

На стартовой странице пользователю представлен дашборд, на котором можно отследить состояние здоровья системы, количество заблокированных писем, статистику по срабатыванию правил. Из нововведений, в Kaspersky Security Mail Gateway можно выделить новый виджет KATA Protection, появившийся в версии 2.1, показывающий статусы проверок ссылок, писем и объектов, направленных в сторону этого СЗИ. Статусы кликабельны, можно перейти на заинтересовавшие события, связанные с обработкой этих объектов.

Рисунок 15. Дашборд Kaspersky Secure Mail Gateway 2.1.1

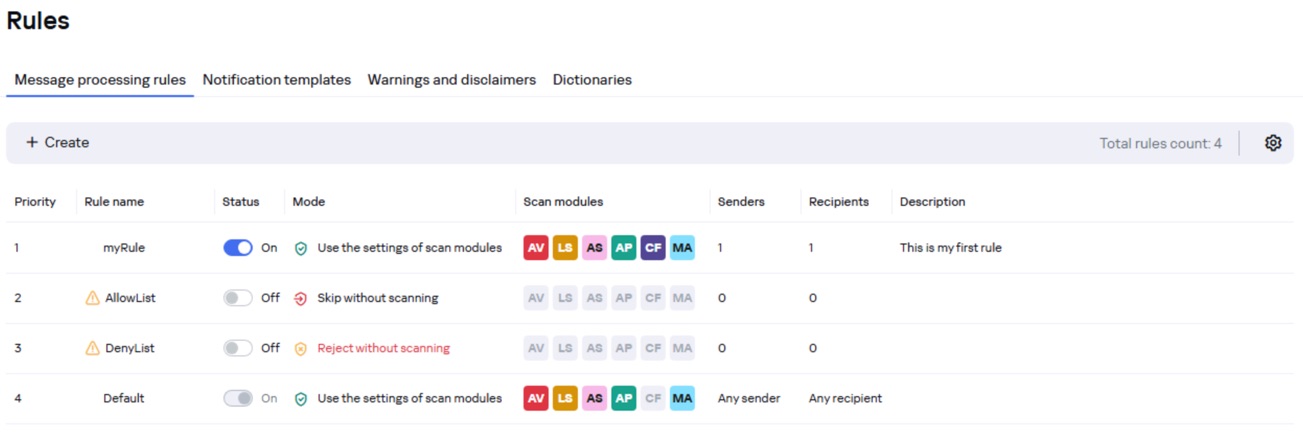

Работа с правилами

Функциональные изменения, реализованные начиная с версии 2.1, коснулись и блока работы с правилами. Во-первых, в этом разделе появилась визуализация механизмов защиты, применяемых в тех или иных правилах, количество отправителей и получателей писем, попавших под те или иные правила.

Рисунок 16. Блок работы с правилами в Kaspersky Secure Mail Gateway 2.1.1

Во-вторых, как в этом разделе, так и в остальных, изменилась структура меню. Оно стало более понятным для администратора — теперь не надо искать настройки, они сгруппированы и вынесены отдельно.

В-третьих, как упоминалось выше, расширены функциональные возможности в части отправки уведомлений: для каждого модуля проверки KSMG можно создать отдельные шаблоны и настроить параметры отправки уведомлений о событиях проверки сообщений.

Рисунок 17. Раздел уведомлений в Kaspersky Secure Mail Gateway 2.1.1

В новой структуре правил есть возможность гибкой настройки уведомлений при срабатывании каждого защитного модуля.

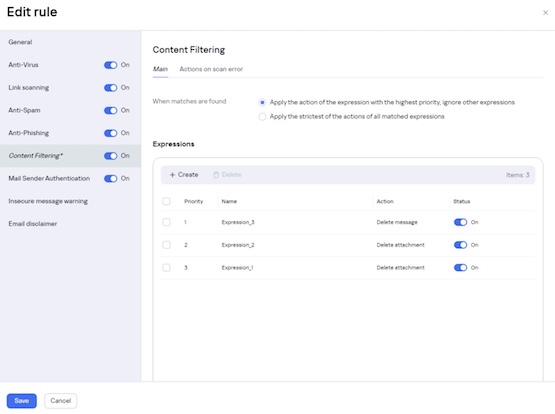

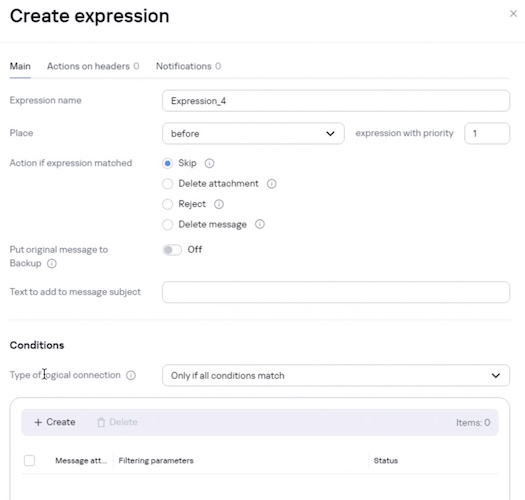

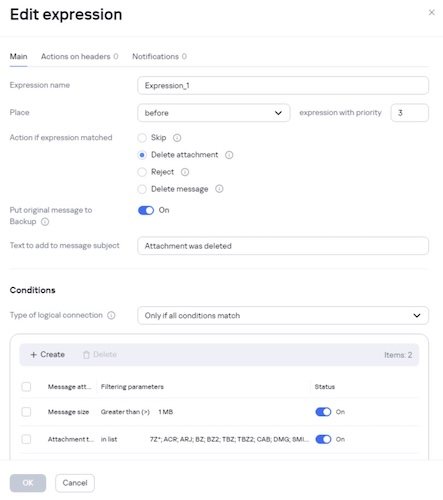

Контентная фильтрация

У модуля контентной фильтрации произошло расширение функциональных возможностей: добавлен атрибут «Размер MIME-части», добавлены дополнительные критерии для атрибута «Размер сообщения».

Рисунок 18. Меню контентной фильтрации в Kaspersky Secure Mail Gateway 2.1.1

При создании выражения выбираются действия, выполняемые при обнаружении заданных условий. Условия для срабатывания выражений весьма разнообразны: отправитель, получатель, размер сообщения, имя вставленного файла и другие.

Рисунок 19. Создание условия в Kaspersky Secure Mail Gateway 2.1.1

Предположим, что в соответствии с практиками безопасности, в компании запрещено получение архивов, размером более 10 МБ, так как для этого должны использоваться файлохранилища. В этом случае администратор создает соответствующее выражение, подразумевающее удаление вложений. Попутно, можно отправить уведомление получателю с напоминанием о действующих правилах компании или инструкцию по размещению файлов для отправителя.

Рисунок 20. Создание выражения с вложенными условиями в Kaspersky Secure Mail Gateway 2.1.1

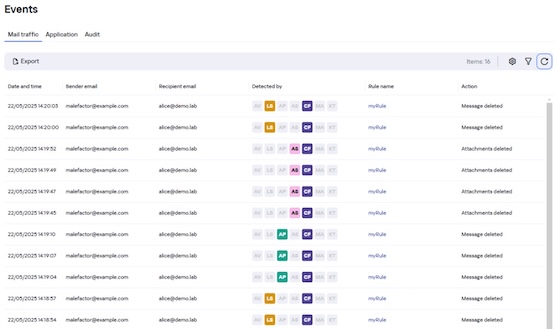

Работа с событиями

Структура раздела также переработана. Реализована более удобная визуализация причин, по которым было заблокировано письмо.

Рисунок 21. Раздел событий в Kaspersky Secure Mail Gateway 2.1.1

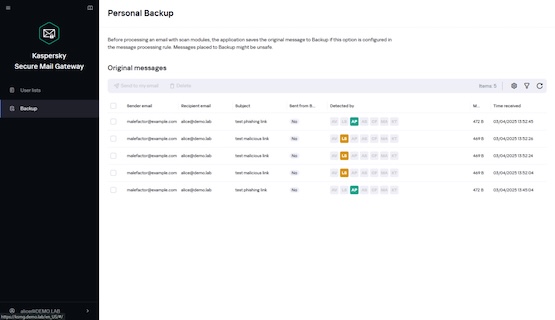

Работа с карантином

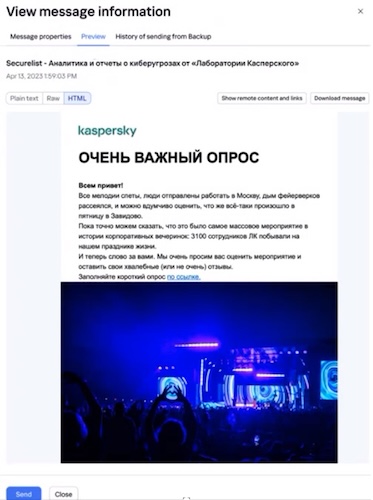

Начиная с версии 2.1, в системе добавилась возможность просмотра письма, добавленного в карантин. Форматы представления содержимого письма разнообразны: HTML, в том виде как его увидит пользователь, RAW, содержащее заголовки письма, в текстовом формате.

Также, появилась возможность выпуска сразу нескольких писем и отметка о том, не выпускалось ли письмо из карантина ранее.

Рисунок 22. Раздел карантина в Kaspersky Secure Mail Gateway 2.1.1

Рисунок 23. Просмотр письма в карантине в Kaspersky Secure Mail Gateway 2.1.1

В KSMG 2.1.1 расширились возможности по работе с дайджестом. Этим термином обозначается отправляемый пользователям список с перечислением писем, попавших в карантин. Администратор может настроить перечень пользователей или групп пользователей, которым будет отправляться дайджест, а также список исключений — сотрудников, которым перечень заблокированных писем направляться не будет.

Для снижения трудозатрат администраторов, пользователь может разблокировать письма из персонального карантина. Исключением являются письма с обнаруженным фишингом или вредоносными программами в их теле. Такие письма может выпустить только администратор системы.

Рисунок 24. Персональный карантин в Kaspersky Secure Mail Gateway 2.1.1

В рамках работы с персональным карантином добавлен блок по работе с групповыми почтовыми ящиками. Теперь, если пользователь обладает групповыми почтовыми ящиками, при подключении к персональному карантину сможет работать не только с заблокированными письмами, отправленными на его личный ящик, но и с заблокированными сообщениями, предназначенными для групповых почтовых ящиков.

Выводы

«Лаборатория Касперского» значительно переработала свой продукт по защите почтового трафика сделав его более гибким и удобным как для работы пользователей, так и для администраторов. Устранены многие неудобства. Например, настройка логирования теперь может быть произведена из веб-интерфейса, а не из консоли. Стало удобнее работать с модулями безопасности, настраивая их в соответствии с лучшими практиками безопасности. Kaspersky Secure Mail Gateway 2.1.1 по своим функциональным возможностям догнал многие зарубежные продукты и может использоваться для их импортозамещения.

Достоинства:

- Расширенное логирование.

- Удобный интерфейс.

- Модули проверки подлинности отправителя.

- Работа с персональным карантином.

- Гибкая ролевая модель.

- Продукт сертифицирован ФСТЭК России.

Недостатки:

- В разделе «События» не хватает данных Postfix.

- Отсутствие мультиарендности.

- В веб-интерфейсе отсутствует возможность настройки параметров сетевого адаптера.