Сертификат AM Test Lab

Номер сертификата: 556

Дата выдачи: 25.12.2025

Срок действия: 25.12.2030

- Введение

- Функциональные возможности DeteAct EASM

- Архитектура, системные требования и лицензирование

- Работа с платформой DeteAct EASM

- Выводы

Введение

Большинство компаний обладают цифровыми активами, которые доступны извне: например, используют облачные ресурсы. При этом риски ИБ становятся всё более непредсказуемыми: часто злоумышленнику достаточно обнаружить одну небольшую уязвимость в инфраструктуре, чтобы нанести бизнесу существенный ущерб. Организации часто выявляют подобные инциденты с некоторым запозданием, в результате чего могут потерять не только финансовые ресурсы, но и испортить репутацию среди клиентов.

Важно выявлять и устранять уязвимости до того, как их обнаружат и используют злоумышленники. Для проактивной защиты целесообразно использовать управление внешними поверхностями атак — External Attack Surface Management (EASM).

Решения класса EASM занимают особое место среди инструментов кибербезопасности. Они не заменяют сканеры уязвимостей, а дополняют их, формируя полную картину внешней цифровой поверхности атаки. Система EASM обеспечивает непрерывное обнаружение, каталогизацию и мониторинг внешних ИТ-активов, раскрывая потенциальные векторы угроз. Она позволяет своевременно выявлять и устранять уязвимости во внешнем периметре, что существенно снижает риски успешных кибератак и обеспечивает контроль над публично доступными цифровыми активами компании.

Мы решили протестировать EASM-решение, созданное командой DeteAct, уже известной читателям Anti-Malware.ru своими достижениями в пентесте и багхантинге. DeteAct EASM обеспечивает круглосуточный мониторинг всех внешних активов, в т. ч. доменов, IP-адресов, облачных сервисов, веб-приложений и API, предоставляя полную видимость поверхности атаки.

Функциональные возможности DeteAct EASM

Платформа DeteAct EASM позволяет организовать непрерывный анализ защищённости инфраструктуры и программных компонентов информационных систем для предотвращения атак через доступные извне активы.

Поверхность атаки организации включает все публично доступные элементы инфраструктуры. Помимо контролируемых цифровых активов — серверов, веб-приложений, облачных хранилищ, внешних сервисов и репозиториев — она охватывает и незащищённые теневые активы, которые часто остаются вне поля зрения службы ИБ. По мере роста цифровизации количество таких активов в сети увеличивается, что ежегодно расширяет риски кибератак и утечек конфиденциальных данных. Под теневыми активами понимаются любые веб-приложения, сервисы или устройства, не управляемые отделом ИБ.

Основные возможности платформы DeteAct EASM:

- Непрерывный мониторинг. Регулярное сканирование и отслеживание изменений во внешнем периметре с получением уведомлений о событиях безопасности.

- Обеспечение полной видимости внешних активов. Автоматический поиск и идентификация всех внешних цифровых активов организации (доменов, IP-адресов, облачных сервисов и пр.), доступных через интернет.

- Выявление уязвимостей и угроз. Проверка с использованием более чем 20 сканеров уязвимостей (включая решения с открытым исходным кодом и собственные проприетарные разработки DeteAct) для обнаружения проблем безопасности, открытых портов, утечек данных и ошибочных конфигураций.

- Выявление теневых активов. Инвентаризация теневой инфраструктуры для снижения риска компрометации учётных записей и утечек данных.

- Аналитика и приоритизация угроз. Анализ выявленных уязвимостей, оценка их критичности на основе известных фреймворков и определение приоритетов для устранения наиболее существенных проблем в первую очередь.

- Валидация результатов сканирования. Ручной разбор результатов и проведение дополнительных проверок для минимизации ложно-положительных срабатываний.

- Кастомизация инструментария. Создание собственных сканеров уязвимостей, патчинг опенсорсных сканеров и фреймворков, настройка правил и плагинов для сканирования, а также интеграция с другими системами безопасности организации.

- Централизованное хранение и экспорт. Результаты всех сканирований и сведений об активах хранятся в единой базе, что обеспечивает возможность быстрого доступа и экспорта сведений.

Процесс работы EASM-платформы DeteAct EASM можно условно разбить на 5 этапов:

- Мониторинг активов (разведка). Первый этап, на котором определяется внешняя поверхность атаки для конкретной организации, т. е. идентифицируются все её цифровые активы, доступные извне: домены, поддомены, IP-адреса, облачные ресурсы, веб-приложения и т. д.

- Поиск рисков (сканирование). На следующем этапе проводится проверка обнаруженных активов на наличие уязвимостей: устаревших версий ПО или аппаратных средств, ошибочных конфигураций, лишних открытых сетевых портов и других угроз безопасности, которыми могут воспользоваться злоумышленники.

- Приоритизация и оповещение. На этом этапе производится ранжирование уязвимостей по уровню опасности на основе известных фреймворков, а также генерируется отчётность о состоянии безопасности. Аналитика угроз строится на оценке возможных последствий эксплуатации выявленной уязвимости злоумышленниками. Если это задано в настройках, пользователь будет получать мгновенные уведомления о новых угрозах и изменениях в периметре.

- Рекомендации по устранению рисков. Пользователю системы предоставляются детальные инструкции по исправлению обнаруженных проблем с чёткой расстановкой приоритетов действий.

Этот цикл позволяет организовать с помощью DeteAct EASM непрерывный и автономный мониторинг цифровых активов и обеспечить проактивную защиту внешнего периметра организации за счёт оперативного реагирования на появление новых ресурсов, которые могут нести угрозы безопасности. При этом для минимизации ложноположительных срабатываний и подтверждения критичности на платформе предусмотрена экспертная ручная проверка выявленных проблем.

Архитектура, системные требования и лицензирование

Компоненты платформы DeteAct EASM размещаются на облачных ресурсах, арендованных в ИТ-компаниях «Селектел» и «Яндекс.Облако». Данное ПО реализовано в виде веб-приложения и не требует установки на АРМ пользователей.

Для корректной работы DeteAct EASM необходимо установить веб-браузер, поддерживающий выполнение JavaScript. Поддерживаемые версии браузеров: Google Chrome 70.0, Yandex Browser 20.0.0, Apple Safari 12.0.

Стоимость лицензии DeteAct EASM определяется индивидуально, исходя из требований клиента к функциональным возможностям и характеристикам ПО.

Работа с платформой DeteAct EASM

Веб-интерфейс DeteAct EASM включает следующие разделы:

- «Дашборд»;

- «Комплаенс»;

- «Домены»;

- «IP-адреса»;

- «Сервисы»;

- «Уязвимости»;

- «Сканирование»;

- «Компания»;

- «Профиль».

Далее мы рассмотрим, какие функциональные возможности заложены в каждом разделе из них и как настроить сканирование на платформе.

Дашборд

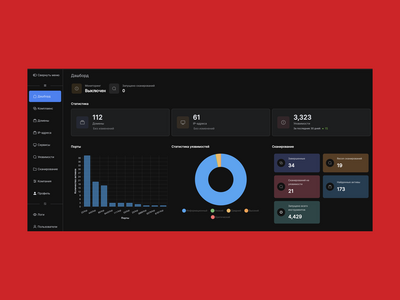

При входе в личный кабинет пользователь попадает в раздел, где отображается статистика, собранная в процессе работы платформы и актуальная на момент обращения.

На информационной панели представлены виджеты, позволяющие бегло оценить информацию об активных и завершённых сканированиях, найденных активах (доменных именах, IP-адресах, связанных с ними сетевых сервисах), обнаруженных уязвимостях. Более подробные сведения можно посмотреть в соответствующих разделах.

Рисунок 1. Дашборд DeteAct EASM

Настройка сканирования

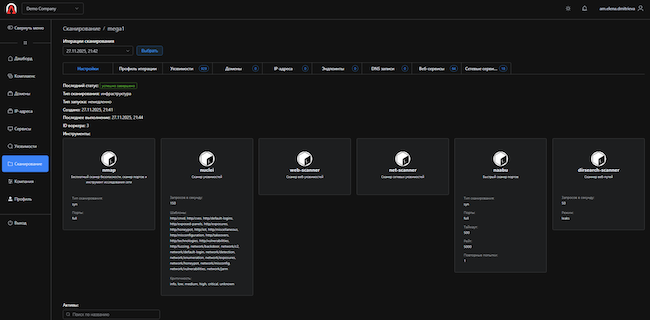

Раздел «Сканирование» является основным: он служит для настройки параметров сканирования, выбора сканеров уязвимостей, а также просмотра результатов ранее выполненных сканирований. В качестве сканеров уязвимостей могут использоваться опенсорсные и проприетарные инструменты, а также собственные разработки DeteAct.

Пример выполненного сканирования показан на рисунке ниже. В качестве сканеров уязвимостей в этом случае были применены: бесплатный сканер уязвимостей Nmap, opensource-сканер уязвимостей Nuclei, сканер веб-уязвимостей Web-Scanner, сканер сетевых уязвимостей Net-Scanner, быстрый сканер портов Naabu, сканер веб-путей Dirsearch. Опенсорсные инструменты добавляются без изменений, в то время как по проприетарным продуктам можно задать параметры сканирования (глубину, шаблоны, словари, сканируемые порты и пр.).

Всего пользователю доступно более 20 сканеров, среди которых представлены: фреймворк для сканирования обхода веб-сайта Katana, инструмент для перебора паролей на найденных активах Brutesptay, полнофункциональный сканер уязвимостей Openvas и прочие популярные решения. Стоит отметить, что разработчики модернизировали некоторые опенсорсные инструменты, например, Nuclei, добавив в него собственные шаблоны проверок.

Рисунок 2. Пример сканирования инфраструктуры

В этом разделе пользователь может:

- Просматривать информацию обо всех ранее выполненных сканированиях, получать подробные сведения о выбранной проверке. По каждому сканированию доступны сведения о заданных настройках, профиле итерации, найденных уязвимостях, новых доменах, IP-адресах, эндпоинтах и DNS-записях, лог скана. Эта информация представлена в табличном виде в отдельных подразделах.

- Выполнять поиск по таблице, фильтровать данные по конкретному параметру, экспортировать все данные или отдельные поля (в зависимости от выбранной таблицы).

- Создавать новые сканирования, задавая инструменты (сканеры) и ресурсы (активы).

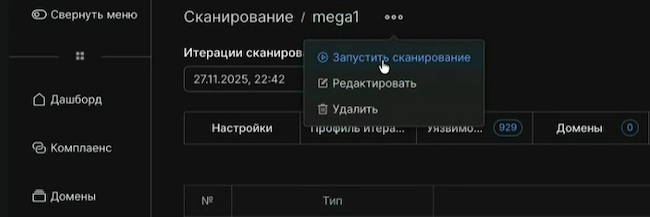

- Запускать сканирования с текущими настройками либо редактировать их параметры. Один и тот же скан можно запускать несколько раз, при этом каждая итерация может быть проведена с разными настройками.

Рисунок 3. Запуск сканирования с текущими настройками

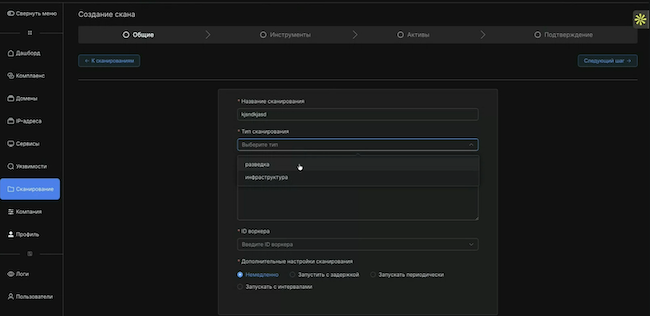

При создании нового сканирования необходимо задать его название, выбрать тип («Разведка»/«Инфраструктура»), указать ID воркера, указать настройки запуска. Режим «Разведка» предназначен исключительно для поиска новых активов, в отличие от режима «Инфраструктура», который используется для обнаружения уязвимостей и предполагает выбор инструментов сканирования. В выпадающем меню представлены привязанные к компании воркеры. При этом по каждому из них отображаются запланированные задачи — выбор свободного в данный момент воркера позволяет не нарушать работу системы.

Рисунок 4. Создание нового сканирования

Инвентаризация активов

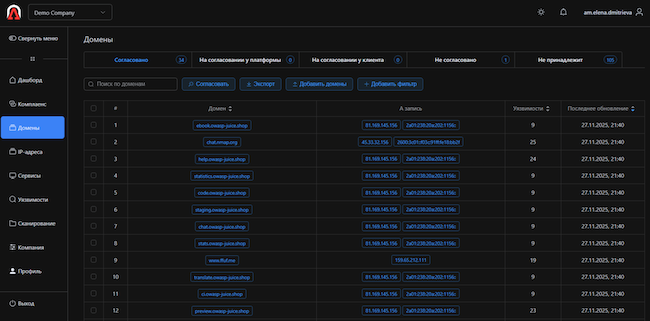

Для контроля активов в системе предусмотрены два раздела — «Домены» и «IP-адреса». Найденные средствами сканирования или импортированные активы проходят несколько этапов согласования: первоначально все новые ресурсы попадают в раздел «На согласовании у платформы». Если у разработчиков есть сомнения относительно принадлежности ресурсов компании-заказчику, активы поступают в раздел «На согласовании клиента».

После согласования активы попадают в разделы «Согласовано», в противном случае им присваивается статус «Не принадлежит компании». Также клиент может исключить из наблюдения отдельные ресурсы, перенеся их в раздел «Не согласовано». Такое разграничение обеспечивает видимость всех найденных активов и позволяет отслеживать путь их обработки, который отображается в логах.

В разделе «Домены» пользователь может:

- Просматривать информацию о доменах компании, получать детальную информацию о выбранном домене (строки в таблице кликабельны). По каждому домену отображается информация о родительском домене, все связанные с ним уязвимости, все связанные с ним пути (эндпоинты), история WEB, история DNS и логи.

- Сортировать данные в таблице по определённым параметрам, выполнять ручной поиск, применять фильтры при отображении списка доменов.

- Добавлять новые цифровые активы в таблицу, импортируя их из файла.

- Экспортировать данные в файл CSV. Можно выполнить экспорт доменов или экспорт сервисов на доменах.

Рисунок 5. Домены в DeteAct EASM

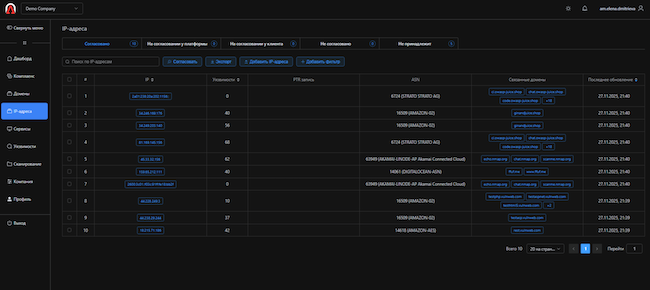

Интерфейс и функциональность раздела «IP-адреса» аналогичен разделу «Домены», разница заключается только в нескольких полях. Так, в таблице IP-адресов отображается ASN, PTR-запись, связанные домены.

Рисунок 6. Список IP-адресов DeteAct EASM

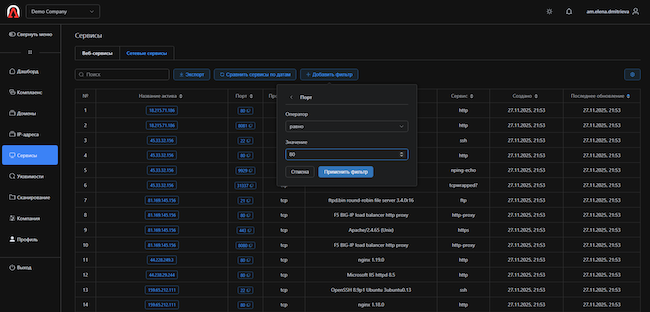

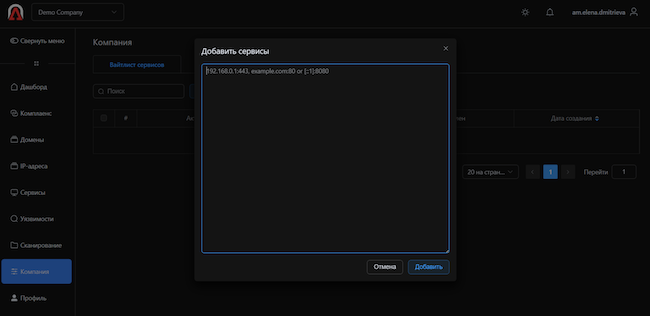

Контроль сетевых сервисов

Раздел «Сервисы» включает 2 подраздела, где представлена информация о веб-сервисах и сетевых активах. Здесь пользователь может:

- Просматривать списки всех имеющихся веб-интерфейсов и сетевых сервисов.

- Выбирать отображаемые в таблице параметры (менять шапку таблицы).

- Сортировать табличные данные по определённым параметрам (например, по дате последнего обновления).

- Фильтровать сведения, задавая логические правила. При этом фильтры можно комбинировать между собой.

- Скачивать данные в формате CSV. При экспорте данных можно выбрать только те поля таблицы, которые вас интересуют.

Рисунок 7. Фильтрация веб-сервисов в DeteAct EASM

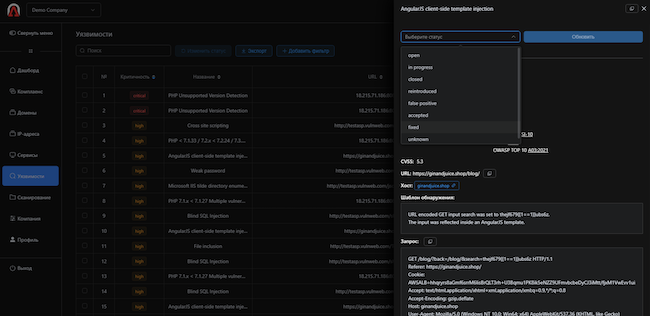

Управление уязвимостями

В разделе «Уязвимости» отображается информация, полученная от сетевых сканеров. Каждая отображаемая в таблице строка кликабельна: выбрав конкретную уязвимость, пользователь может увидеть подробные сведения о ней. Описание уязвимости содержит информацию относительно её критичности, уровня CVSS, категории CWE, уязвимого хоста и порта, шаблона обнаружения, запроса и устранения.

В этом разделе можно:

- Просматривать таблицу найденных уязвимостей, выполнять по ней поиск.

- Сортировать уязвимости по конкретным параметрам, применять фильтры при отображении списка.

- Получать детальные сведения по выбранной уязвимости, менять её статус вручную (при необходимости), редактировать любые поля в её описании.

- Удалить одну или сразу группу уязвимостей из списка.

- Экспортировать данные в форматах PDF или CSV.

Кроме того, разработчики платформы предусмотрели возможность ручного добавления уязвимостей — эту операцию можно выполнить по кнопке «Создать уязвимость».

Рисунок 8. Статус найденной уязвимости можно изменить вручную

Настройки профиля и ограничений для компаний

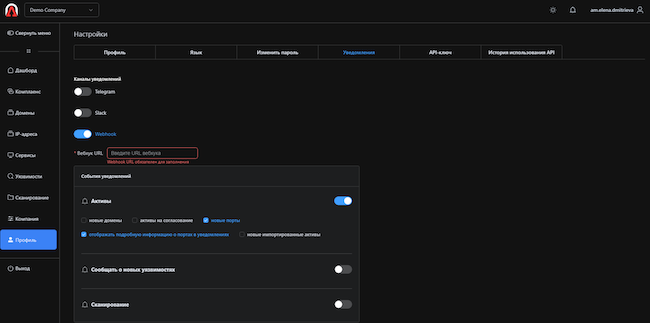

В разделе «Профиль» пользователь может корректировать информацию о себе, в частности, менять логин и пароль, включать/отключать уведомления о событиях безопасности в выбранные каналы. Можно настроить получение оповещений в Telegram или Slack, а также подключить через Webhook уведомления о сканированиях, новых активах, выявленных уязвимостях к используемым в компании СЗИ.

Рисунок 9. Настройка уведомлений в DeteAct EASM

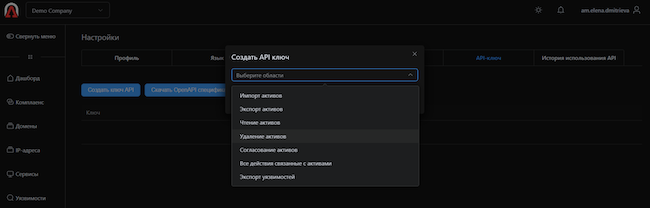

Если пользователь хочет получать другие уведомления, помимо тех, что отправляет сама платформа, то в подразделе «Ключ API» можно получить API-ключ для интеграции платформы с другими сервисами — например, CMDB (Configuration Management Database). В подразделе «История использования API» отображается история использования ранее выданных ключей API. По каждому ключу показан маршрут, статус, время использования.

Рисунок 10. Создание API-ключа для сбора данных

Раздел «Компания» содержит тонкие настройки, связанные с уведомлениями, сканированиями, ролями пользователей для конкретной организации. Например, здесь можно исключить из уведомлений какой-то определённый хост. Хотя настройки уведомлений являются глобальными для всех компаний, в которых вы состоите, оповещения об изменениях на данном узле не будут отображаться в общем списке.

Рисунок 11. Отключение уведомлений по конкретному хосту

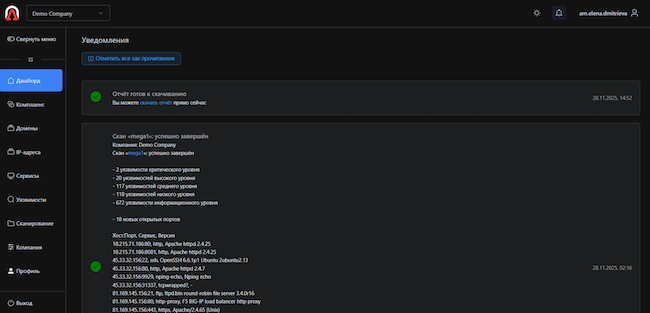

Пользователь может самостоятельно просматривать уведомления платформы, кликнув по иконке с колокольчиком в правом верхнем углу экрана. Примерно в таком же виде оповещения поступают ему в Telegram и другие каналы.

Рисунок 12. Уведомления платформы

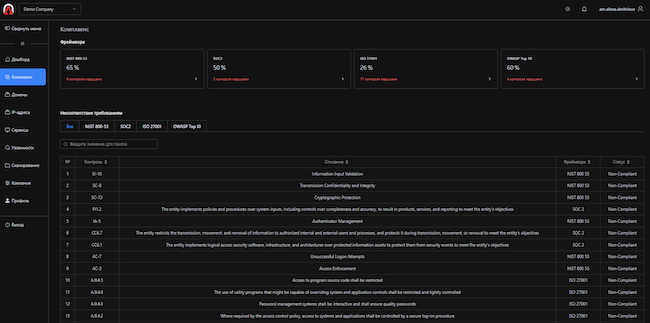

Обеспечение комплаенса

Раздел «Комплаенс» позволяет пользователю оценить соответствие выполнения требований защиты NIST 800-53, ISO 27001, SOC2, OWASP Top 10. Детектирование нарушенных контролей производится автоматически при сопоставлении кодов CWE найденных уязвимостей.

Рисунок 13. Оценка соответствия в DeteAct EASM

Выводы

Используя DeteAct EASM, можно обеспечить непрерывный мониторинг цифровых активов организации, отслеживать любые изменения на сетевом периметре и эффективно управлять поверхностью атаки. Эта EASM-платформа обладает большим потенциалом: благодаря тому, что её разработала команда «белых» хакеров (известных пентестеров и багхантеров), в ней предусмотрено множество нюансов для поиска уязвимостей и верификации результатов сканирования.

Достоинства:

- Полностью российская разработка, включённая в Реестр отечественного ПО (реестровая запись №30000 от 06.10.2025).

- Непрерывный мониторинг цифровых активов организации для отслеживания обнаружения изменений на периметре безопасности и своевременного оповещения о потенциальных уязвимостях.

- Инвентаризация инфраструктуры помогает снизить риски компрометации за счёт выявления теневой ИТ-инфраструктуры и потенциальных угроз несанкционированного доступа к корпоративным активам.

- Более 20 доступных сканеров уязвимостей, включая как открытые решения, так и собственные разработки экспертов DeteAct.

- Кастомизация инструментария позволяет создавать собственные словари, правила и плагины под конкретную компанию с возможностью интеграции с другими системами безопасности.

- Валидация, предусматривающая ручной разбор результатов сканирования для минимизации ложных срабатываний и проведение дополнительных проверок.

Недостатки:

- Платформа не позволяет отслеживать такие активы компании, как аккаунты, email-адреса.

- Невозможно задать сканирование на предварительно созданные группы активов, однако вендор планирует реализовать эту функцию в ближайшее время.

- Отсутствие on-premise версии для загрузки.