Современная кибератака — это методичное вторжение, растянутое во времени и оставляющее за собой цифровые улики. Умение проводить расследование — важный шаг к безопасности бизнеса. Эксперты обсудили, как действовать в начале инцидента, каких ошибок избегать и какие навыки важны для аналитика.

- Введение

- Что делать при инциденте: задачи на первые часы

- Блиц: реальные кейсы

- Какие ошибки чаще всего выявляются при расследовании

- Прогнозы экспертов: какие технологии повлияют на развитие расследований

- Выводы

Введение

Кибератака редко бывает мгновенным событием. Чаще всего это многоступенчатый, целенаправленный процесс, протекающий скрытно и оставляющий за собой цифровые следы.

В современном мире, где ценность информации непрерывно растёт, а периметр защиты постоянно усложняется, умение методично и глубоко расследовать инциденты информационной безопасности стало критически важным. Это уже не удел узких специалистов, а необходимая компетенция для обеспечения устойчивости любого бизнеса.

Когда системы начинают вести себя аномально — будь то необъяснимые процессы, подозрительный сетевой трафик или нехарактерная активность пользователей — перед специалистом встаёт сложная задача. Необходимо отличить простой сбой от целенаправленного вторжения, понять его логику и масштаб, а главное — не просто устранить симптом, а выявить коренную причину. Понимание анатомии атаки — это первый шаг к созданию эффективного цифрового иммунитета.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Алексей Вишняков, руководитель центра исследования киберугроз Solar 4RAYS, ГК «Солар».

- Денис Гойденко, руководитель департамента комплексного реагирования на киберугрозы экспертного центра безопасности, Positive Technologies.

- Константин Сапронов, руководитель глобальной команды реагирования на инциденты информационной безопасности, «Лаборатория Касперского».

- Артём Савчук, технический директор, «Перспективный мониторинг».

- Владимир Зуев, технический директор центра мониторинга и реагирования на кибератаки RED Security SOC, RED Security.

- Николай Гончаров, директор Департамента мониторинга кибербезопасности, Security Vision.

- Константин Мушовец, директор УЦСБ SOC, УЦСБ.

Ведущий и модератор эфира — Елизавета Шатунова, начальник Центра реагирования Подразделения ИБ, ГУП «Московский метрополитен».

Что делать при инциденте: задачи на первые часы

Елизавета Шатунова подчёркивает, что с началом инцидента информационной безопасности время становится критическим ресурсом, и счёт идёт на минуты. Она отмечает, что успех зависит не только от технических инструментов, но и от слаженности команды, качества принимаемых решений и тщательной фиксации всех действий. Именно эти факторы определяют эффективность работы в первые решающие часы.

Елизавета Шатунова, начальник Центра реагирования Подразделения ИБ, ГУП «Московский метрополитен»

Николай Гончаров уверен, что основой эффективного реагирования является заранее выстроенный процесс и утверждённый план действий. Первый и критически важный шаг — официальная фиксация факта инцидента после подтверждения аналитиком SOC. С этого момента запускаются процедуры расследования.

В первые минуты необходимо сосредоточиться на локализации угрозы: определить её масштаб, местонахождение злоумышленника и затронутые системы. При этом все действия по устранению и локализации должны выполняться так, чтобы не уничтожить цифровые следы, необходимые для последующего расследования.

Эти артефакты важны для восстановления полной цепочки атаки, понимания вектора проникновения и оценки ущерба, что в итоге позволяет провести глубокий анализ и предотвратить подобные случаи в будущем.

Отсутствие отлаженных бизнес-процессов приводит к значительной потере времени и снижению эффективности. В компаниях с опытом чётко отработанная процедура становится основным преимуществом управления расследованием.

Николай Гончаров, директор Департамента мониторинга кибербезопасности, Security Vision

Денис Гойденко указывает, что во многих компаниях процессы реагирования не формализованы, и расследование часто начинается стихийно: например, когда системные администраторы замечают аномалии вроде появления нового доменного администратора. Он приводит случай, где именно глубокое знание ИТ-специалистами своей инфраструктуры позволило предотвратить крупный инцидент в федеральной компании.

Эксперт выделяет типичную ошибку: в условиях паники собирается множество разрозненных команд без налаженного взаимодействия между ними. При привлечении внешних экспертов им стоит делегировать не только техническое расследование, но и возможность помочь в организации самого процесса реагирования, так как они обладают необходимым для этого опытом.

Денис Гойденко, руководитель департамента комплексного реагирования на киберугрозы экспертного центра безопасности, Positive Technologies

Алексей Вишняков отмечает, что критически важно обеспечить прямое взаимодействие заказчика с конечными экспертами, которые будут проводить расследование. Пока этого контакта нет, упускается драгоценное время. Он призывает не бояться делегировать ответственность и полномочия привлечённым специалистам.

Артём Савчук акцентирует внимание на первоочерёдной оценке потенциального ущерба. Для компаний из критических отраслей важно немедленно понять, создаёт ли инцидент угрозу жизни и здоровью людей, так как некоторые кибератаки могут иметь последствия, сопоставимые с техногенными катастрофами.

Также необходимо быстро определить, находится ли ситуация под контролем, и при необходимости незамедлительно уведомить соответствующие государственные органы.

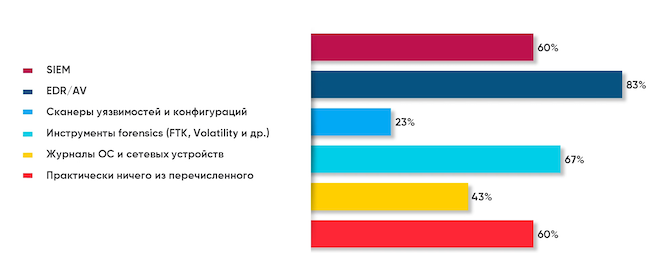

В первом опросе зрители выбрали инструменты для расследования ИБ-инцидентов, которые используются в их компании (мультивыбор):

- EDR/AV — 83 %.

- Инструменты forensics (FTK, Volatility и др.) — 67 %.

- SIEM — 60 %.

- Практически ничего из перечисленного — 60 %.

- Журналы ОС и сетевых устройств — 43 %.

- Сканеры уязвимостей и конфигураций — 23 %.

Рисунок 2. Какие инструменты для расследования ИБ-инцидентов используются в вашей компании?

Навыки технических специалистов для расследования инцидентов

Константин Сапронов выделяет несколько ключевых навыков для специалиста по расследованию. Базовыми он называет глубокий анализ артефактов на основных платформах и умение проводить реверс-инжиниринг для извлечения индикаторов компрометации из вредоносного кода. Также необходимы компетенции в области Threat Intelligence (TI, киберразведки).

Идеален универсальный специалист, способный вести инцидент от начала до конца. При этом первый шаг — это грамотная оценка ситуации: нужно понять, какие именно данные потребуются для расследования, и доходчиво объяснить клиенту, что и с каких систем необходимо собрать. Только после этого можно приступать к непосредственному анализу.

Эксперт подчёркивает важность soft skills, особенно навыков коммуникации. Без них у внешних специалистов не получится работать со сложными заказчиками и эффективно оказывать услуги.

Константин Сапронов, руководитель глобальной команды реагирования на инциденты информационной безопасности, «Лаборатория Касперского»

Денис Гойденко называет ключевыми навыками развитую логику, здравомыслие и умение выстраивать причинно-следственные связи, соединяя разрозненные индикаторы компрометации (такие как IP-адреса, имена учётных записей или хосты) в единую картину.

Специалист должен быть прежде всего практиком, способным самостоятельно развернуть и настроить элементы инфраструктуры, например сайт, домен или групповые политики. Идеальным дополнением к этому является опыт в области пентеста. Специалист должен владеть всем стеком информационных технологий.

Чем отличается анализ живого инцидента от расследования постфактум?

Алексей Вишняков считает, что принципиальной разницы нет. На первый взгляд кажется, что при активном инциденте нужно действовать быстрее, чтобы спасти то, что ещё не утрачено, а после его завершения — можно не спеша разбираться. Однако на практике это не так: если речь идёт о компрометации клиента, связанного с другими компаниями, промедление может позволить угрозе распространиться дальше. Хотя в каждом случае есть свои нюансы, концептуальный подход к расследованию должен оставаться единым.

Константин Мушовец предупреждает, что откладывание расследования до удобного момента приводит к потере критически важных артефактов и логов — их просто затрут со временем. Кроме того, злоумышленник успеет укрепиться в инфраструктуре, повысить привилегии и тщательнее скрыть следы своей деятельности.

Константин Мушовец, директор УЦСБ SOC, УЦСБ

Владимир Зуев отмечает, что, если инцидент происходит в реальном времени, действовать нужно немедленно. Однако если злоумышленник находится в системе давно, время может сыграть на руку расследователям — появляется больше контекста, а сам инцидент перестаёт быть срочным. В такой ситуации методика работы меняется, позволяя сосредоточиться на глубоком анализе, а не на экстренном реагировании.

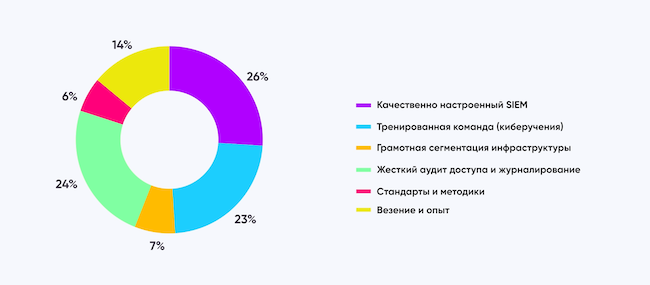

Во втором опросе выяснилось, что больше всего помогает компаниям технически расследовать инциденты:

- Качественно настроенный SIEM — 26 %.

- Жёсткий аудит доступа и журналирование — 24 %.

- Тренированная команда (киберучения) — 23 %.

- Везение и опыт — 14 %.

- Грамотная сегментация инфраструктуры — 7 %.

- Стандарты и методики — 6 %.

Рисунок 3. Что больше всего помогает технически расследовать инциденты?

Блиц: реальные кейсы

Константин Мушовец: «Был случай с зашифрованной инфраструктурой. Во время расследования чудом обнаружился уцелевший бекап, который злоумышленник не успел зашифровать. В этом бекапе мы нашли следы его действий — именно это и позволило начать полноценное расследование инцидента».

Николай Гончаров: «Иногда решающую роль играют случайно сохранённые данные: например, администратор вручную снял сетевой дамп или сохранил критичный лог. Эти, казалось бы, несистемные артефакты часто позволяют восстановить цепочку атаки и точно определить точку входа злоумышленника».

Владимир Зуев: «У заказчика был инициативный админ. Пока мы в чате обсуждали векторы атаки, он вошёл на виртуальную машину, залогинился и увидел в браузере открытую панель управления (C2), откуда качают инструменты. Не раздумывая, он не стал ничего перезагружать, а просто скопировал всё содержимое и передал нам — это дало готовый материал для анализа.

Ещё один нюанс. На периферии инфраструктуры иногда остаются криво настроенные: забытые серверы, например, доменные контроллеры. Такие элементы могут сыграть как против нас, так и в нашу пользу, становясь неожиданным источником артефактов».

Артём Савчук: «Был показательный случай, когда пришлось восстанавливать картину произошедшего буквально по крупицам — с помощью кеша RDP-сессий. По миниатюрам экранов мы смогли отследить, какие действия совершал злоумышленник, какие окна открывал и куда перемещался, когда других источников информации не осталось».

Артём Савчук, технический директор, «Перспективный мониторинг»

Константин Сапронов: «Стандартные артефакты при нестандартном взгляде могут дать ключ к расследованию. Например, в MFT (Master File Table) для маленьких файлов хранится их содержимое. Однажды мы извлекли оттуда скрипт, а в нём нашли IP-адрес, который стал важной зацепкой.

В другом случае администратор, чья машина была скомпрометирована из-за открытого доступа, отрицал знание подозрительного IP. Но при анализе его системы мы обнаружили видеофайл, в названии которого фигурировал этот адрес, а внутри была запись подключения».

Денис Гойденко: «После атаки с шифрованием нам удалось восстановить цепочку событий из данных, собранных в неочевидных местах, например, из свободного пространства на дисках. Иногда критически важные индикаторы можно найти в самых неожиданных источниках, таких как видеозаписи RDP-сессий на платформах вроде Citrix».

Алексей Вишняков: «В одном из инцидентов мы столкнулись с ребусами, которые злоумышленники оставили на захваченной странице в социальной сети. К сожалению, в тот раз эта находка не принесла практической пользы для расследования, но сам факт демонстрирует нестандартные методы, к которым прибегают атакующие».

Алексей Вишняков, руководитель центра исследования киберугроз Solar 4RAYS, ГК «Солар»

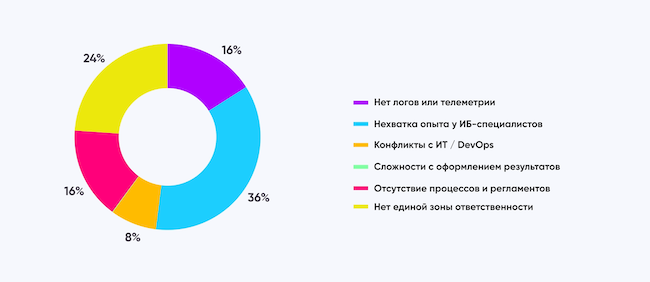

В третьем опросе зрители поделились, что чаще всего мешает успешному расследованию инцидента в их организации:

- Нехватка опыта у ИБ-специалистов — 36 %.

- Нет единой зоны ответственности — 24 %.

- Нет логов или телеметрии — 16 %.

- Отсутствие процессов и регламентов — 16 %.

- Конфликты с ИТ / DevOps — 8 %.

Рисунок 4. Что чаще всего мешает успешному расследованию инцидента в вашей организации?

Какие ошибки чаще всего выявляются при расследовании

Алексей Вишняков считает ключевой ошибкой переоценку собственных сил, когда внутренние специалисты, уверенные в своей компетентности, проводят поверхностный анализ. В результате корневые причины не устраняются, вредоносные следы остаются в системе, что закономерно приводит к повторной атаке.

По мнению Владимира Зуева, фундаментальной проблемой является формальный подход к процессам. В то время как планы аварийного восстановления регулярно и полноценно тестируются, план реагирования на инциденты ИБ часто остаётся лишь согласованным документом, который не отрабатывается на практике, что критически снижает эффективность действий в реальной ситуации.

Владимир Зуев, технический директор центра мониторинга и реагирования на кибератаки RED Security SOC, RED Security

Николай Гончаров видит основную ошибку в отсутствии не просто плана, а его активного использования. План реагирования должен быть живым документом, с которым команда регулярно проводит учения, оттачивая взаимодействие и процедуры.

Константин Мушовец указывает на отсутствие мер по предотвращению рецидива. После работы команды реагирования и расследования часто не проводится работа по устранению уязвимостей и усилению защиты, что делает повторение инцидента лишь вопросом времени.

Денис Гойденко обращает внимание на проблему отсутствия критического контекста: в организации может не быть чёткого понимания того, какие именно активы в ИТ-инфраструктуре являются наиболее важными для бизнеса. Это знание, которое необходимо выявлять и документировать заранее, чтобы в момент атаки защищать в первую очередь именно их.

Прогнозы экспертов: какие технологии повлияют на развитие расследований

Алексей Вишняков: «Будет появляться больше инструментов на базе ИИ, которые будут помогать в расследовании, по крайней мере в качестве предфильтрации, уменьшая объём данных для анализа человеком».

Николай Гончаров: «Эксперт, проводящий расследование, сможет делегировать рутинные задачи ИИ-агентам — анализировать логи, собирать дополнительные сведения. Это освободит время человека для построения гипотез и стратегического анализа. Инструменты, автоматизирующие долгие процессы, позволят эксперту быстро проверять идеи, на ручную проверку которых уходили часы.

Эти решения уже появляются для первичной оценки и будут развиваться, интегрируясь в платформы для работы с инцидентами. Но управлять процессом и принимать ключевые решения по-прежнему будет человек».

Денис Гойденко: «Наиболее целесообразное применение ИИ в расследованиях на данный момент — это автоматизация рутины, например, объединение уже выверенной информации в единый отчёт или последовательность действий».

Артём Савчук: «ИИ очень полезен при реверс-инжиниринге вредоносных программ. Этот процесс с ним будет протекать значительно быстрее, что серьёзно поможет аналитикам».

Владимир Зуев: «При реверс-инжиниринге большие языковые модели (LLM) не всегда опираются на факты: они могут достраивать гипотезы, интерпретировать код и делать выводы на основе схожей информации извне, особенно когда не хватает данных. Их можно использовать как дополнительный инструмент, но главная роль в этом процессе должна оставаться за человеком».

Константин Сапронов: «То, что можно было детектировать автоматически, делается уже давно. ИИ пока не привёл к радикальному ускорению работы аналитиков. Исключения из правил всегда будут, и эта работа ляжет на человека.

Каждый принципиально новый инцидент, не укладывающийся в шаблон, требует много времени. Когда же подобных случаев накапливается несколько, их решение становится быстрым и как раз поддаётся автоматизации».

Финальный опрос показал, как изменилось мнение зрителей о расследовании киберинцидентов после эфира:

- Считают, что расследование стоит доверять внешним экспертам — 41 %.

- Уже внедряют или планируют внедрить процессы цифровой форензики — 18 %.

- Мнение не изменилось — главное, чтобы атак не было — 18 %.

- Заинтересовались инструментами и готовы протестировать подходы расследования — 14 %.

- Убедились, что расследование — необходимая часть зрелой системы ИБ — 9 %.

Рисунок 5. Как изменилось ваше мнение о расследовании киберинцидентов после эфира?

Выводы

Расследование кибератак перестало быть узкоспециализированной задачей и превратилось в фундаментальный компонент устойчивости современного бизнеса. Успех зависит не столько от конкретных инструментов, сколько от системного подхода, сочетающего заранее выстроенные процессы, подготовленную команду и глубокое понимание собственной инфраструктуры.

Ключевой урок заключается в том, что нельзя реагировать на инцидент в момент паники: эффективное расследование начинается задолго до его возникновения, с разработки планов, проведения учений и настройки критически важных систем логирования и мониторинга.

Главным препятствием часто становится не техническая сложность, а организационные пробелы: отсутствие чётких регламентов, единой зоны ответственности и культуры, при которой инцидент воспринимается не как провал, а как источник бесценных данных для улучшения защиты.

Будущее расследований будет связано с делегированием рутины искусственному интеллекту, но окончательные выводы, построение гипотез и принятие решений останутся за человеком, чья экспертиза, логика и интуиция незаменимы в противостоянии с живым, адаптивным противником.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!