Мы собрали данные о том, какие методы кибератак злоумышленников против компаний являются наиболее популярными и успешными. Эти оценки публикуют вендоры, специализирующиеся на проведении тестов на проникновение.

Введение

В каждой ИБ-службе обычно заранее подготавливают список угроз, которые считаются наиболее критическими для отдельно взятого бизнеса, а также наиболее вероятными для реализации в кибератаках со стороны злоумышленников. Выстраивание защиты для нейтрализации этих угроз — главная задача ИБ-службы. Проверка полноты такого списка и мониторинг перечисленных в нём опасностей выполняются в первую очередь.

Формально этот список у каждой компании будет уникальным. Он будет отражать индивидуальность её бизнеса. Но в целом инфраструктуры различных компаний организованы схожим образом, поэтому внешние поставщики ИБ-услуг, предлагающие тесты на проникновение (пентесты), обычно проводят проверку по своим критериям. Те были отобраны в процессе обслуживания многочисленных заказчиков и обычно охватывают некоторые или все критерии из собственного списка угроз компании.

Далее мы рассмотрим подходы, предлагаемые рядом ИБ-компаний, которые проводят подобные тесты. Среди них как российские фирмы (Positive Technologies), так и иностранные. Выбор компаний был продиктован желанием показать различные стратегии на рынке, дать возможность сравнить разные принципы реализации родственных услуг, чтобы заказчики могли более точно формулировать свои запросы и ожидания.

Positive Technologies

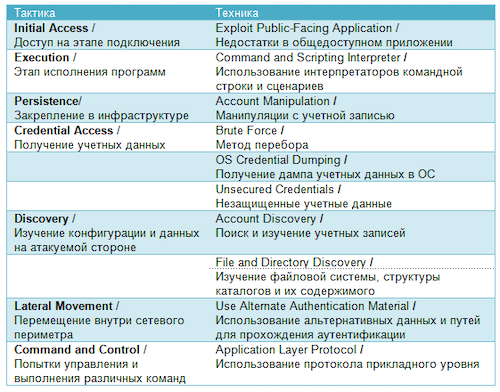

Поводом для подготовки этого материала стало исследование, проведённое компанией Positive Technologies (мы сообщали о нём ранее). Российские эксперты назвали 10 наиболее распространённых техник из MITRE ATT&CK, которые используются в пентестах для заказчиков.

Данные были получены после анализа 53 проектов по внутреннему и внешнему тестированию на проникновение, состоявшихся в 30 российских организациях в 2021–2022 гг. Для формирования списка были отобраны только те проекты, в которых заказчик не накладывал на пентестеров существенных ограничений. Получив тем самым свободный выбор, пентестеры могли применять те инструменты для исследований, которые считали наиболее подходящими и важными, исходя из объективной задачи провести полную проверку защищённости заказчика.

В отчёте Positive Technologies отмечается, что если использовать превентивные меры против перечисленных 10 техник, то тем самым будет охвачено 30 % требований ФСТЭК России. При подготовке отчёта рассматривались только сценарии атаки на инфраструктуры организаций техническими средствами. За пределами области оценки остались кейсы с использованием методов социальной инженерии, а также атаки на беспроводные сети, которые отличаются спецификой.

Рисунок 1. 10 наиболее популярных и успешных методов атаки (Positive Technologies)

WeSecureApp

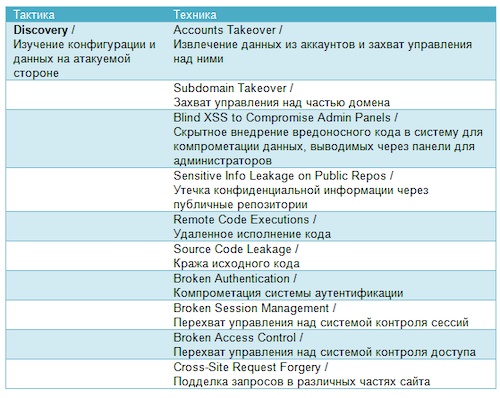

Очевидно, что для получения объективной оценки необходимо сравнить подход Positive Technologies с другими. В качестве альтернативы мы взяли открытую информацию о тестах на проникновение, которые выполняют другие компании, популярные среди заказчиков (в ряде рейтингов). Одна из таких — WeSecureApp.

Компанию WeSecureApp часто называют первопроходцем в американском сегменте тестирования на устойчивость к атакам. Компания работает в этой области уже более 15 лет и обслуживает клиентов из различных секторов экономики, включая финансы и страхование, здравоохранение, розничную торговлю и электронную коммерцию, информационные технологии и телекоммуникации. Пользуются её услугами и государственные органы.

Рисунок 2. 10 главных техник при проникновении (WeSecureApp)

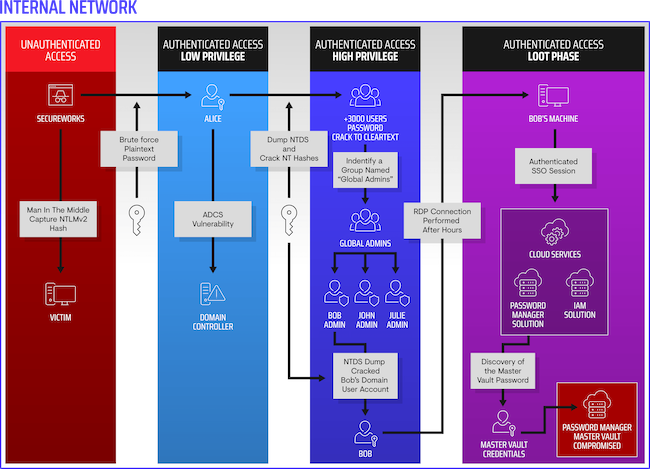

Secureworks

Следующая в нашем списке — компания Secureworks (точнее, её подразделение Secureworks Counter Threat Unit, которое проводит тесты на проникновение). Secureworks считает, что эти тесты не являются проверкой на защищённость компании. Их цель иная: продемонстрировать, как злоумышленники могут получить несанкционированный доступ к информационной среде заказчика и скомпрометировать его системы.

Согласно открытым данным, арсенал инструментов Secureworks сформирован исходя из накопленной информации о деятельности более чем 155 APT-группировок. Используется постоянно обновляемый набор уникальных индикаторов угроз (всего более 600 тыс. признаков). Эти данные собираются с привлечением клиентской базы вендора (более 4500 заказчиков по всему миру). По данным Secureworks, в общей сложности её службы регистрируют более 2,8 трлн срабатываний в течение недели. Такой объём входной информации позволяет получить «полную картину глобальных угроз на текущий момент времени».

Рисунок 3. Основные пути компрометации внутренней сети заказчика (Secureworks)

FireEye

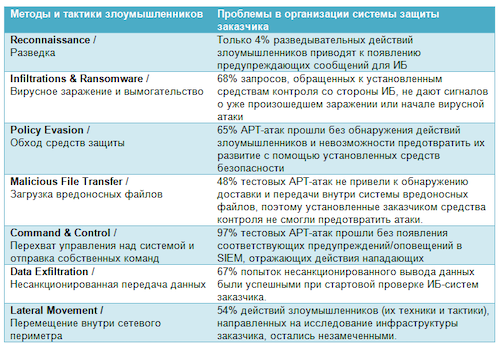

Американская компания FireEye предлагает для борьбы с угрозами уровня APT собственный набор инструментов. Первоначально он был недоступен для публичной оценки, однако многое поменялось в конце 2020 года, когда FireEye подверглась целенаправленной атаке. По оценкам вендора, атака была беспрецедентной, а со стороны злоумышленников в ней приняла участие неназванная хорошо подготовленная APT-группировка. В результате киберпреступникам удалось проникнуть внутрь сети FireEye и выкрасть её инструменты — от простых скриптов для оценки сетевой конфигурации до индивидуализированных версий Metasploit и других исследовательских утилит.

Осознав, что список украденных инструментов и правил стал достоянием злоумышленников и более не представляет тайны, компания FireEye сделала жест, который был призван поддержать доверие к её репутации: опубликовала на GitHub список базовых правил и дополнительную информацию, которую использовала в своих проектах. Например, там представлен список уязвимостей, применявшихся для обеспечения полноценной работы других инструментов FireEye.

Основные методы и тактики (по версии FireEye), которыми пользуются злоумышленники, представлены в таблице.

Рисунок 4. Основные методы и тактики APT-злоумышленников (FireEye, 2020)

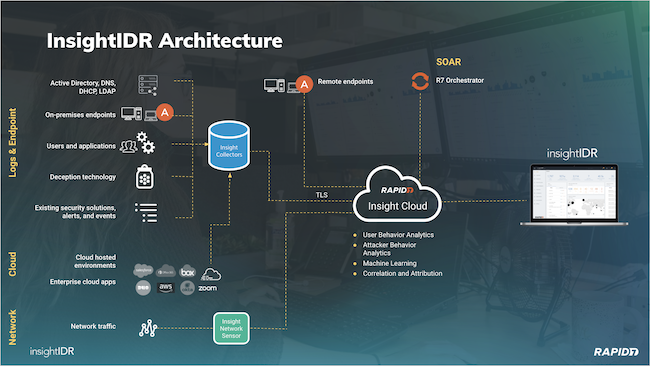

Rapid7

Компания Rapid7 также имеет собственную команду пентестеров для моделирования кибератак на сети заказчика. По её собственным данным, в среднем проводится свыше 1000 тестов в год. Методология подразумевает широкий спектр проверок. Только 15 % из них проводятся в автоматическом режиме, основная часть — вручную. Также вендор разработал подробные справочники, в которых содержатся списки мероприятий по проверке безопасности для тех или иных сценариев кибератак. Использовались документация NIST и средства контроля из списка CIS.

Например, подготовлен список методик и техник, которые применяют наиболее сильные APT-группировки, а также перечислены правила детектирования. В этих списках приведены технические подробности использования методик и техник. Все угрозы ранжированы по значимости, названы признаки для их подтверждения, предложен план устранения угроз. Этот материал позволяет получить представление о том, сколько усилий может потребоваться от заказчика, чтобы решить ту или иную проблему.

Рисунок 5. Архитектура решения InsightIDR, одного из фреймворков Rapid7

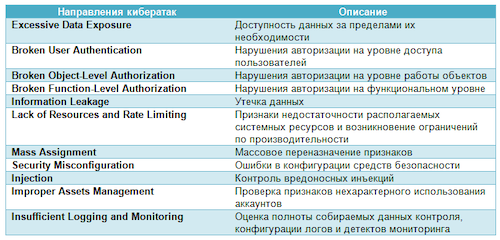

BreachLock

Компания BreachLock предлагает заказчикам проведение тестирования на безопасность их инфраструктуры как SaaS-услугу. Проверку выполняют сертифицированные хакеры, которые применяют программные средства и элементы ИИ. BreachLock не описывает методику в деталях, представляя её как набор методов и техник, исполняемых вручную и автоматически.

В подходе BreachLock интересно отметить её заранее определённый план-график для заказчика. Вендор гарантирует жёсткие сроки реакции, отмечая, что это является важным показателем достижения эффективности в защите. Запуск проверки выполняется в течение 24 часов от момента подачи заявки. Через 7–10 дней заказчик получает отчёт с подробным анализом ситуации на базе собранных данных. Далее запускается процесс устранения обнаруженных уязвимостей. Вендор сразу предоставляет список приоритетов и предлагаемых методик.

Рисунок 6. Основные направления для осуществления атак злоумышленников (BreachLock)

Выводы

Как показало исследование, у каждого вендора сформировался собственный подход к оценке наиболее важных и существенных угроз, с которыми может столкнуться заказчик. Этот подход отражает опыт компании и текущие тренды.

Вендоры не только называют угрозы, но и дают заказчикам рекомендации по обеспечению безопасности.