Профессия SOC‑аналитика — это не только борьба с кибератаками, но и ежедневная рутина, стресс и риск выгорания. Как проходит рабочий день специалиста, какие ошибки могут быть критичными для ИБ организации и как справляться с постоянными вызовами — обо всём этом подробнее.

- Введение

- Как проходит рабочий день SOC-аналитика

- 2.1. Обязанности аналитика

- 2.2. Смена SOC-аналитика

- KPI SOC-аналитика: как оценивают его работу

- Типовые ошибки аналитика SOC

- Невидимая угроза: почему SOC-аналитики выгорают

- Способы выйти из состояния хронической усталости и предотвратить ошибки

- Выводы

Введение

Ежедневно в мире фиксируется более 2200 кибератак: примерно одна атака каждые 39 секунд. В России динамика аналогична: в первом полугодии 2025 года компании подверглись более 63000 инцидентам, что на 27 % превышает показатели аналогичного периода 2024 года. Эти данные чётко отражают постоянную необходимость круглосуточного мониторинга, своевременного выявления и реагирования на угрозы.

Несмотря на очевидную критичность задач, квалифицированных специалистов по информационной безопасности катастрофически не хватает. По данным исследования, 41 % компаний по всему миру испытывают дефицит таких экспертов, среди которых 35 % приходится на аналитиков центров мониторинга безопасности (Security Operations Center, SOC). Их роль является ключевой: именно они первыми идентифицируют инциденты, фильтруют огромное количество событий и обеспечивают защиту критически важных систем и данных.

Чтобы понять, с чем сталкиваются аналитики SOC на практике и почему их работа остаётся столь востребованной, заглянем внутрь одного типичного рабочего дня. Утренний кофе и ужин мы рассматривать не будем — сосредоточимся исключительно на профессиональных задачах и реальных вызовах, с которыми сталкиваются специалисты.

Как проходит рабочий день SOC-аналитика

Те, кто не работает напрямую в SOC или только начинает знакомство с этой сферой, часто представляют день аналитика как баланс между интересными расследованиями, командной работой, повышением квалификации и планированием новых гипотез для threat hunting (активного поиска угроз). На практике же смена аналитика заполнена срочными инцидентами, постоянной спешкой, необходимостью решать неожиданные проблемы и согласовывать действия с руководством. При этом остаётся мало времени на тренинги, чтение профильных новостей или участие в конференциях.

В компаниях, сталкивающихся с постоянным потоком инцидентов, оптимальной считается модель, при которой аналитики работают 24 часа в сутки. На практике используется два основных подхода, нередко в комбинации:

- Посменная работа. Команда собственных аналитиков делится на группы, покрывающие сутки полностью. Применяются графики с 12-часовыми или 8-часовыми сменами, что позволяет распределять нагрузку и обеспечивать отдых. Недостаток очевиден: ночью внимание сотрудников снижается, что повышает риск пропуска важных событий.

- Распределение по часовым поясам. Например, в России существует практика, когда ночное время по столице покрывается сотрудниками из других регионов. Известны случаи, когда коммерческие SOC, находящиеся в Москве, на ночные часы привлекают аналитиков из Сибири или Дальнего Востока. Для них это уже день, и они работают в обычном режиме. При таком подходе важно соблюдать единый уровень подготовки сотрудников и обеспечивать такую численность специалистов в смене, которая позволяет эффективно решать весь объём задач.

Периодически проводятся учения, моделирующие серьёзный инцидент, чтобы проверить качество взаимодействия в разные часы. Цель таких мер — обеспечить в ночное время такую же эффективность работы центра мониторинга, как и днём.

Некоторые организации по-прежнему надеются сэкономить, оставляя ИБ на перерыв ночью. Практика показывает, что это рискованный подход, способный вылиться в большие убытки. Что происходит в SOC, когда компания спит, рассказали отдельно в статье.

Обязанности аналитика

Сотрудник SOC сосредоточен на круглосуточном оперативном реагировании и активном противодействии кибератакам, совмещая навыки мониторинга, анализа угроз и управления инцидентами. Он действует на пересечении превентивной защиты и реактивных мер, следуя установленным процедурам и протоколам безопасности.

Основные обязанности SOC-аналитика:

- Непрерывный мониторинг — отслеживание событий безопасности из множества источников и выявление потенциальных инцидентов.

- Оперативное реагирование — принятие немедленных мер, направленных на нейтрализацию киберинцидента для минимизации ущерба и предотвращения его распространения.

- Расследование инцидентов — выполнение анализа и сбор информации о выявленных инцидентах.

- Эскалация событий — передача информации о выявленных инцидентах ответственным подразделениям и заинтересованным лицам для детального анализа, расследования и принятия решений.

- Отслеживание угроз — наблюдение за актуальными киберугрозами и индикаторами компрометации.

- Документирование инцидентов — ведение записей о выявленных угрозах и предпринятых действиях.

- Совершенствование процессов — участие в развитии процедур мониторинга и реагирования.

Эти обязанности распределяются по уровням, что обеспечивает корректное прохождение инцидента по всей цепочке обработки.

SOC-аналитик L1 (первая линия). Выполняет непрерывное наблюдение, первичную обработку событий и эскалацию инцидентов. Работает с ложноположительными срабатываниями системы мониторинга.

SOC-аналитик L2 (вторая линия). Проводит глубокий анализ инцидентов ИБ, изучает поведение злоумышленников, вредоносных программ, определяет источники атак, векторы вторжений. Разрабатывает рекомендации по устранению уязвимостей в ИТ-периметре компании, принимает участие в расследованиях, даёт рекомендации по реагированию на угрозы и восстановлению пострадавших систем. Принимает эскалацию от аналитиков первого уровня, при необходимости передаёт на третий.

SOC-аналитик L3 (третья линия). Чаще всего работает с сервисами заказчиков. Список задач в основном следующий: разработка и внедрение новых правил и политик безопасности, сложные расследования АРТ-атак и взаимодействие с внешними организациями, регуляторами.

Распределение обязанностей в корпоративном SOC и коммерческом не является строго фиксированным: конкретный набор задач зависит от структуры команды, применяемых платформ и организационных процессов. В корпоративном центре аналитик чаще работает в единой инфраструктуре, хорошо знает её устройство и может быстро уточнять данные у внутренних подразделений, что упрощает анализ событий в конкретной среде. В коммерческом центре аналитик взаимодействует с несколькими организациями, сталкивается с различными архитектурами и регулярно переключается между задачами.

Смена SOC-аналитика

Каждую смену SOC-аналитик сталкивается с потоком тысяч событий, среди которых лишь малая часть представляет реальную угрозу. Его задача — мгновенно заметить тревожный сигнал, оценить его серьёзность и решить, что требует немедленного вмешательства. Одна неточность в оценке или действии способна привести к потере времени, данных и значимых ресурсов организации.

Начало смены. Смена стартует с брифинга. Новый дежурный получает от предыдущей смены список текущих инцидентов, свежие предупреждения о появившихся угрозах и сведения о плановых работах в сети. Это позволяет быстро включиться в работу, понять, какие задачи требуют первоочередного внимания, и сориентироваться в динамичном потоке событий.

Основная работа. После брифинга начинается мониторинг. Аналитик использует SIEM-системы (Security Information and Event Management), платформы автоматизации реагирования (SOAR / IRP) и другие инструменты для отслеживания событий безопасности, выявления подозрительных действий и фиксации попыток киберпреступников получить доступ к корпоративным данным.

Когда появляется тревожный сигнал, начинается триаж — оценка и приоритизация оповещений. На этом этапе аналитик отделяет реальные угрозы от ложных срабатываний и определяет, требует ли ситуация немедленного реагирования. Рассмотрим несколько примеров.

Таблица 1. Обработка событий SOC: алерт, триаж и эскалация

|

Алерт |

Триаж |

Эскалация |

|

Необычные привилегированные действия. |

Сотрудник видит, что учётная запись обычного пользователя внезапно получила административные права. Он проверяет, были ли эти изменения санкционированы через ИТ-службу или систему обновлений, сопоставляет действия пользователя с журналами событий и предыдущей активностью. |

Если привилегии были получены без одобрения и действия пользователя подозрительны, инцидент передаётся на L2 для детального расследования и принятия мер по ограничению доступа. |

|

Массовые изменения файлов. |

Сотрудник видит, что на сервере за короткий период изменилось большое количество критических файлов. Сопоставляет время изменений с обновлениями ПО и действиями пользователей. |

Если изменения не связаны с обновлением или административной задачей, инцидент эскалируется на L2 для анализа и восстановления систем. |

|

Подозрительные подключения к облачным сервисам. |

Сотрудник обнаруживает попытки выгрузки больших объёмов данных с корпоративных серверов на внешние облачные сервисы из нестандартных IP-адресов. Сверяет с рабочими задачами пользователя и политиками доступа. |

При подозрении на утечку данных инцидент передаётся на L2 для блокировки действий и уведомления соответствующих подразделений. При необходимости L3 подключается для полной аналитики. |

|

Аномалии почтового трафика. |

Сотрудник замечает рассылку большого числа писем с вложениями или ссылками с корпоративного аккаунта. Сравнивает отправку с типичной активностью пользователя и фильтрует возможный спам / фишинг. |

Если подтверждается фишинг или компрометация почтового ящика, инцидент эскалируется на L2 / L3 для блокировки рассылки, смены пароля и уведомления сотрудников. |

Завершение смены. Перед окончанием смены аналитик фиксирует все события и принятые меры в системе управления инцидентами. На брифинге следующей смене передаются сведения о незавершённых расследованиях, актуальных угрозах и ключевых инцидентах, чтобы обеспечить непрерывность работы SOC.

Несмотря на чёткую структуру и план действий, реальность такова, что часть задач за день может остаться невыполненной. Срочные инциденты, новые сигналы тревоги и технические нюансы часто заставляют корректировать приоритеты, а запланированные расследования или тренинги переносятся на следующий день.

KPI SOC-аналитика: как оценивают его работу

Эффективность работы аналитика оценивается через несколько ключевых показателей, позволяющих контролировать скорость реакции, полноту обработки и качество расследований.

Время на уведомление или эскалацию (Mean Time to Acknowledge, MTTA). Показывает, сколько времени проходит от поступления алерта до начала работы аналитика с инцидентом. Во внутренних политиках или SLA (Service Level Agreement, соглашение об уровне обслуживания) фиксируются допустимые временные рамки в зависимости от критичности события. Например, на критический инцидент может быть установлен срок реагирования 5 минут, на менее критичный — 15 минут.

Время на устранение инцидента (Mean Time to Respond, MTTR). Метрика измеряет время от момента обнаружения угрозы до её полной нейтрализации и позволяет контролировать соблюдение процедур уведомления. MTTR отражает уровень функциональной безопасности устройств, софта и помогает оценивать, насколько эффективно работает команда ИБ-специалистов.

Полнота мониторинга и покрытие событий. Считывается, все ли события обрабатываются. Если днём SOC может сортировать тысячи событий и работать по приоритетам, то в другое время нагрузка ниже. Однако от смены по-прежнему ожидается, что ничего не будет пропущено. Контролируется и количество ложных срабатываний, что позволяет корректировать фильтры и оптимизировать приоритизацию событий.

Соблюдение SLA по расследованию и устранению инцидентов. Помимо первичного отклика, устанавливаются сроки полного анализа и закрытия инцидента.

Описанная система KPI обеспечивает прозрачность работы SOC, позволяет выявлять узкие места в процессах и поддерживать одинаковый уровень эффективности как в дневное, так и в ночное время.

Типовые ошибки аналитика SOC

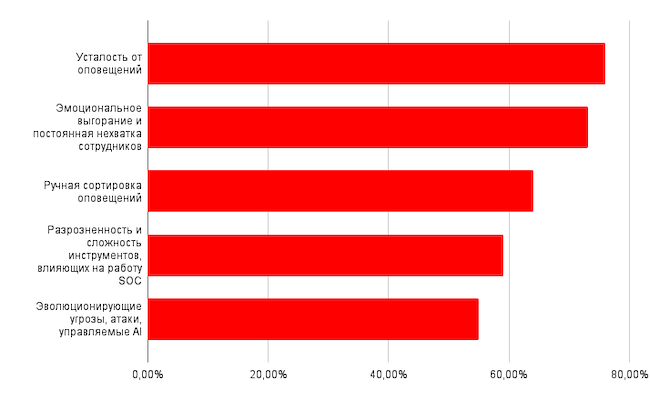

Согласно отчёту «AI SOC за 2025 год», из-за огромного количества оповещений, постоянной нехватки персонала и разрозненности экосистем инструментов аналитики SOC с трудом справляются с постоянно меняющимся ландшафтом угроз, вследствие чего могут допускать ошибки.

Рисунок 1. Причины совершения ошибок аналитиками SOC согласно отчёту «AI SOC за 2025 год»

Рассмотри наиболее часто встречающиеся ошибки.

Таблица 2. Ошибки в работе SOC‑аналитиков, их последствия и способы обнаружения

|

Ошибки |

Последствия |

Способы обнаружения |

|

Пропуск критических инцидентов. |

Злоумышленник может оставаться в сети длительное время, что увеличивает риск компрометации данных и распространения атаки. |

Анализ пропущенных инцидентов на основе постфактум-расследований, сравнение с внешними источниками угроз, аудит логов. |

|

Большое число ложноположительных срабатываний. |

Перегрузка аналитиков, отвлечение ресурсов от действительно критичных инцидентов, рост MTTR. |

Регулярный мониторинг доли ложных срабатываний, обратная связь по закрытым инцидентам, внедрение KPI по точности обнаружения. |

|

Неправильная эскалация инцидентов. |

Инциденты высокой критичности остаются на уровне L1 без передачи на L2 / L3, что замедляет расследование и нейтрализацию угроз |

Регулярный аудит процессов эскалации, контроль соблюдения SLA, анализ времени прохождения инцидента по линиям поддержки. |

|

Игнорирование контекста угроз. |

Неправильная оценка критичности инцидентов, пропуск цепочек атак, слабая защита критических данных. |

Аудит инцидентов, проверка, как учитывались бизнес-приоритеты и контекст в расследовании, анализ корреляции событий. |

|

Пропуск шагов в расследовании. |

Частичная или некорректная оценка критичности инцидента, задержка или ошибка в эскалации на следующую линию поддержки, потеря ключевой информации о ходе атаки, усложнение последующего расследования, повышение риска повторных инцидентов или пропуска скрытых угроз. |

Регулярный аудит расследований, сверка с чек-листами и внутренними регламентами, анализ закрытых кейсов, сравнение последовательности действий аналитиков с рекомендованными процессами, обратная связь от L2 / L3 аналитиков при передаче инцидента. |

Невидимая угроза: почему SOC-аналитики выгорают

Аналитики работают в условиях постоянного высокого давления: поток инцидентов требует быстрого реагирования и непрерывного анализа. В корпоративных центрах эта нагрузка связана с глубокой вовлечённостью в одну инфраструктуру и длительным сопровождением выявленных событий. В коммерческих центрах её усиливает необходимость переключаться между разными организациями и разнородными средами. В таких условиях повышается риск профессионального выгорания, которое проявляется снижением концентрации, замедлением реакции и ростом вероятности ошибок при обработке событий безопасности.

Но помимо нагрузки есть и другие факторы, повышающие риск выгорания. Вот, что пишут сами аналитики:

- Недостижимый идеал. Задача аналитика в SOC заключается в том, чтобы провести анализ до стадии, когда данные дают достаточный ответ на вопрос по поводу безопасности. Однако всегда можно собрать больше данных и углубить анализ. Перфекционизм и желание глубоко проанализировать каждую задачу приводят к накоплению незавершённых проектов и чувству незавершённости.

- Ощущение бесполезности своей работы. Если результаты работы не используются или игнорируются, падает мотивация.

- Неконструктивная критика. Постоянная критика без конструктивного диалога, переход на личности подрывает уверенность и повышает психологическую нагрузку.

- Удалённый формат работы. Изоляция, смешение домашнего и рабочего пространства и ненормированный график усиливают усталость и стресс.

Эти факторы существенно повышают риск выгорания и ошибок, но, очевидно, это не полный список. Вероятно, существуют и другие психологические или организационные аспекты, которые пока не озвучены или проявляются индивидуально у разных аналитиков.

Способы выйти из состояния хронической усталости и предотвратить ошибки

Высыпаться, держать баланс между работой и жизнью, полноценное питание, своевременный отдых — об этом говорят все, но в реальности этих мер часто недостаточно. Хроническая усталость у SOC-аналитиков накапливается постепенно, а привычные рекомендации лишь частично решают проблему.

Эффективными могут быть следующие практики:

- Приоритизация задач по уровню концентрации. Критические события разбирать в «пики» продуктивности, менее важные — в периоды снижения внимания.

- Микроперерывы каждые 60–90 минут. Короткая разминка или смена активности помогают мозгу «перезагрузиться».

- Ротация задач. Смена типов инцидентов снижает монотонность и улучшает внимание.

- Использование шаблонов и чек-листов для анализа инцидентов. Стандартизированные шаги и структуры ускоряют обработку, разгружают рабочую память и снижают вероятность ошибок.

- Совместные разборы инцидентов с коллегами. Повышают точность анализа и создают ощущение поддержки.

Для эффективной профилактики выгорания организация может внедрять следующие меры:

- Регулирование нагрузки и графиков. Избегать постоянных переработок, устанавливать разумные сроки выполнения задач и контролировать равномерное распределение нагрузки между сотрудниками.

- Поддержка корпоративной культуры. Поощрение открытого общения, конструктивной обратной связи и уважительного отношения между командами.

- Программы наставничества и командная поддержка. Помощь новым сотрудникам, совместные разборы сложных задач, встречи для обсуждения трудностей и обмена опытом.

- Автоматизация рутинных процессов. Уменьшает количество повторяющихся действий и снижает когнитивную нагрузку.

- Профессиональное развитие и карьерное планирование. Возможность ставить цели, видеть результаты своей работы и развиваться в профессиональном направлении.

- Создание возможностей для восстановления. Зоны отдыха, короткие перерывы в течение дня, гибкий график и программы поддержки психического здоровья.

Ответственность за выгорание SOC-аналитиков лежит как на компании, так и на самом сотруднике. Невозможно справиться с усталостью в одиночку, медитируя по вечерам, если организация культивирует переработки и токсичную среду. В то же время самая заботливая корпоративная культура не защитит специалиста, который не умеет отдыхать, не видит смысла в своей работе и боится обсуждать свои карьерные цели. Эффективная профилактика выгорания и снижение ошибок достигаются на пересечении личных усилий и системных изменений в организации.

Как ИИ влияет на работу SOC

AI-ассистенты сегодня выступают как «экзоскелет» для аналитиков SOC: они не заменяют человека, но значительно ускоряют обработку инцидентов и рутинных задач. В ряде недавних исследований доказано, что использование ИИ в работе аналитика даёт ощутимый эффект.

Например, в исследовании «Generative AI and Security Operations Center Productivity: Evidence from Live Operations» за 2024 год отмечается, что использование генеративных моделей в рабочих процессах SOC позволяет снизить среднее время на обработку инцидентов примерно на 30 %.

В российской практике, согласно опросу зрителей AM Live, частичная автоматизация процессов в SOC достигнута у 41 % организаций, что также подтверждает тенденцию к интеграции ИИ-инструментов для повышения эффективности работы аналитиков и снижения нагрузки на команду.

Рисунок 2. Результаты опроса зрителей AM Live

В современных SOC ИИ-системы помогают решать широкий спектр задач:

- ML-системы. Фильтрация шума и первичная обработка событий, анализ логов и телеметрии.

- UEBA-системы. Выявление аномалий и скрытых корреляций в поведении пользователей и систем (DNS-запросы, аутентификация, операции с файлами, журналы аудита).

- LLM-ассистенты. Ускорение расследований и подготовка отчётов, генерация гипотез, формулировка выводов, сокращение времени на создание отчётов.

Внедрение ИИ в SOC демонстрирует, что технологии становятся эффективным инструментом поддержки аналитиков, освобождая их от рутинных операций и ускоряя обработку данных. Машинное обучение, системы выявления аномалий и LLM-ассистенты повышают точность обнаружения угроз и скорость расследований, сохраняя при этом контроль и ответственность человека за критические решения. Такой подход показывает, что ИИ не заменяет специалистов, а расширяет их возможности, делая процессы информационной безопасности более оперативными и качественными.

Выводы

Эффективность работы SOC-аналитиков зависит не только от технической оснащённости и внедрения технологий искусственного интеллекта, но и от внимания к человеческому фактору. Перегрузка информацией, сложные графики и монотонные задачи снижают способность специалистов своевременно и точно выявлять угрозы.

Сохранение психологической устойчивости и концентрации, а также грамотное распределение нагрузки внутри компании позволяют удерживать опытных сотрудников и повышать качество работы SOC. Автоматизация рутинных процессов должна дополнять человеческий контроль, создавая условия для стратегического анализа и принятия решений.