Корпоративные коммуникации стали главной артерией современного бизнеса. Их уязвимость — прямая угроза финансовой стабильности и репутации компании. Разберёмся, как превратить каналы общения из слабого места в защищённый стратегический актив.

- Введение

- Угрозы при использовании небезопасных средств корпоративных коммуникаций

- Безопасность корпоративных коммуникаций от DION

- 3.1. Как это работает в гибридном формате?

- 3.1.1. Как работает маршрутизация при входе?

- 3.1.2. Защита ВКС

- 3.1.3. Защита чатов

- 3.1. Как это работает в гибридном формате?

- Безопасность корпоративных коммуникаций от компании «Крайон»

- Выводы

Введение

В эпоху цифровой трансформации корпоративные коммуникации перестали быть просто инструментом обмена информацией — они стали кровеносной системой современной организации. От мгновенных сообщений в рабочих чатах до видеоконференций, от электронной переписки до передачи конфиденциальных документов — каждый информационный канал несёт в себе как возможности для роста, так и потенциальные риски.

Сегодня защита корпоративных коммуникаций вышла за рамки технической задачи ИТ-отделов и превратилась в стратегический приоритет, непосредственно влияющий на репутацию, финансовую стабильность и само существование компании. Утечки данных, промышленный шпионаж, фишинговые атаки и перехват конфиденциальных переговоров — лишь часть угроз, с которыми ежедневно сталкиваются организации по всему миру.

Понимание и реализация эффективной защиты коммуникаций — это не просто техническая задача. Это формирование культуры осознанной ответственности, где каждый канал общения становится защищённым продолжением корпоративных ценностей и залогом долгосрочного доверия со стороны клиентов и партнёров.

Участники вебинара:

- Дмитрий Денисов, директор по продукту, DION.

- Илья Тихонов, руководитель по развитию бизнеса ИБ-направления, «Крайон».

Ведущий вебинара — Илья Шабанов, генеральный директор «АМ Медиа».

Угрозы при использовании небезопасных средств корпоративных коммуникаций

Использование несанкционированных средств коммуникаций — личных мессенджеров и аккаунтов в сервисах видеосвязи — создаёт для компании «слепые зоны» и серьёзные риски утечки данных. Даже при наличии корпоративной платформы, её некорректная настройка может свести на нет всю защиту. В результате конфиденциальная информация, включая записи и расшифровки переговоров, может стать доступной третьим лицам, что ведёт к прямому разглашению коммерческой тайны.

Несанкционированное подключение к сессии видео-конференц-связи — распространённый инцидент. На многосторонних звонках присутствие постороннего лица может остаться незамеченным, что приводит к утечке конфиденциальных обсуждений. Подобные случаи, включая нашумевший инцидент с утечкой переговоров американских чиновников, демонстрируют критичность контроля доступа к чатам и ВКС.

Илья Шабанов, генеральный директор «АМ Медиа»

Помимо утечек данных, сервисы коммуникаций подвержены и другим критическим угрозам:

- Доставка вредоносного контента: фишинг, опасные вложения, поддельные аккаунты и дипфейки, которые обходят бдительность пользователей прямо в рабочих чатах и письмах.

- Потеря доступности: DDoS-атаки или внутренние сбои провайдера могут полностью парализовать каналы связи с внешним миром, останавливая бизнес-процессы.

Конечным результатом этих инцидентов всегда становятся финансовые потери, урон репутации, а также риск судебных исков и штрафов от регуляторов.

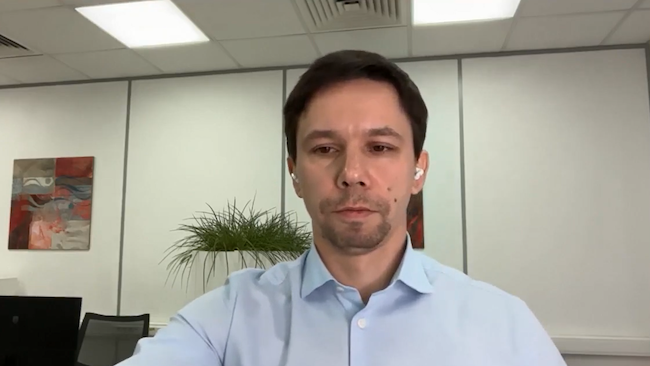

Рисунок 1. Основные угрозы и риски средств корпоративных коммуникаций

В чём опасность Shadow IT?

Теневые ИТ (Shadow IT) — это использование сотрудниками любых ИТ-решений (ПО, сервисов, устройств, облачных приложений), которые не одобрены и не контролируются официальным ИТ-отделом компании. Это создаёт серьёзные риски для безопасности, утечки данных и соответствия нормативным требованиям, поскольку данные инструменты обходят корпоративные политики и стандарты безопасности.

Использование личных аккаунтов для деловой переписки выводит коммуникации из-под корпоративного контроля. В случае утери устройства, компрометации аккаунта или утечки резервной копии вся история общения становится доступной злоумышленникам. Эти данные могут быть использованы для таргетированного фишинга, шантажа, промышленного шпионажа или планирования более сложных атак против компании и её партнёров.

Использование личных аккаунтов создаёт 2 критические бреши в системе безопасности компании: отсутствие контроля и возможности расследования.

- Потеря контроля и видимости. Корпоративные средства защиты, такие как DLP-системы (Data Leak Prevention, предотвращение утечек информации), не могут анализировать трафик личных мессенджеров. Это означает полную слепоту ИБ-служб в отношении содержания и фактов общения сотрудников, что само по себе является неприемлемым риском.

- Невозможность расследования. При возникновении инцидента (фишинг, утечка) отсутствуют логи, записи переговоров и какой-либо цифровой след в корпоративном периметре. Компания лишается главного инструмента для анализа произошедшего, установления причин и предотвращения повторных атак.

Яркой иллюстрацией риска служат уязвимости в самих мессенджерах. Например, недавно обнаруженная брешь в WhatsApp позволяла злоумышленникам массово верифицировать номера телефонов из адресных книг, создавая идеальную базу для таргетированного фишинга и компрометации сотрудников через их же личные каналы связи.

Точки контроля — что нужно усилить?

Для построения эффективной защиты корпоративных коммуникаций необходимо усилить следующие ключевые точки контроля:

- Строгая централизованная аутентификация. Все подключения к сервисам (ВКС, чаты, почта) должны осуществляться только через единую корпоративную учётную запись. Это обеспечивает однозначную идентификацию пользователя и учёт всех его действий.

- Политики записи и анализа контента. Необходимо внедрить регламенты для записи, транскрибации и хранения звонков, особенно с чувствительной тематикой. Весь медиатрафик должен автоматически проверяться на наличие вредоносных ссылок и вложений.

- Контроль контента и действий. Все каналы переписки должны быть интегрированы с системами предотвращения утечек данных для анализа содержимого. Дополнительно требуется мониторинг поведенческих аномалий для выявления массовых рассылок, нехарактерной активности или подозрительных сессий.

- Верификация участников и защита от дипфейков. Внедрение мер для противодействия подмене личности, включая проверку видео в реальном времени для выявления дипфейков, а также многофакторную аутентификацию.

Только такой многоуровневый подход позволяет превратить каналы общения из источника угроз в защищённый бизнес-актив.

Безопасность корпоративных коммуникаций от DION

Дмитрий Денисов рассказал, как в компании DION работает защита корпоративной связи. Когда большая компания устанавливает оп-премис решения (на своё оборудование), выделяется огромное количество ресурсов на внедрение средств защиты, чтобы снизить угрозу дипфейков, фишинговых ссылок.

Однако подавляющее большинство сотрудников всё равно будет использовать для работы личный аккаунт в Telegram. Почему так происходит? Ведь в корпоративных мессенджерах много преимуществ — интеграции, доступы, адресная книга. Причина в большом Time to Market (TTM, ключевом бизнес-показателе, измеряющем время от появления идеи продукта до его запуска на рынок и доступности для пользователей). В он-премис решениях релизный цикл может достигать 9 месяцев, с таким сроком сложно угодить пользователю.

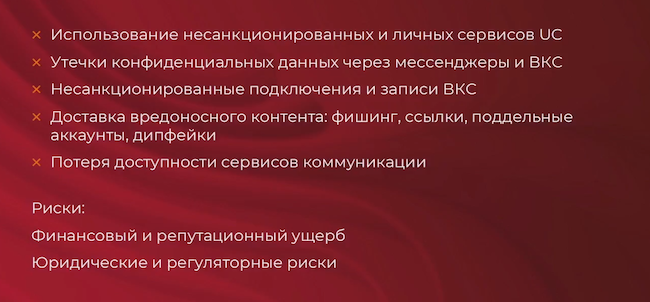

Рисунок 2. Статистика использования средств для корпоративного общения

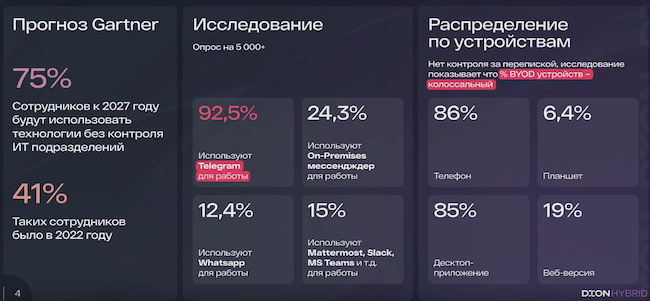

Как работает система DION? Берём классическую он-премис-поставку: почта, чаты, ВКС (видео-конференц-связь). Сразу понимаем, что релизный цикл будет большим — пользователи их увидят только через 6–9 месяцев. Идея в том, чтобы в организации оставить только те сервисы, которые обрабатывают конфиденциальные данные. А всё, что нужно для обслуживания и не относится к конфиденциальности, можно перенести в облако.

Почта практически всегда остаётся он-премис. В облаке может находиться практически полностью ВКС, за исключением маленькой части, в которой обрабатывается голос, видео — это остаётся в контуре. Чаты очень большие, но их можно сделать так, чтобы шифрование находилось под контролем организации.

Рисунок 3. Вынос ресурсоёмких сервисов обработки пользовательского опыта

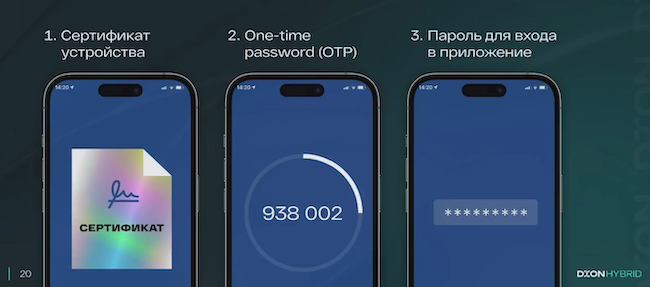

DION выпустил отдельное приложение для двухфакторной аутентификации, уже проходят пилоты у первых клиентов. Сотрудник компании может поставить себе на устройство пользовательский сертификат (фактор обладания) и OTP (One-Time Password) с локальным паролем (фактор знания).

Как это работает в гибридном формате?

Есть облако DION, и есть контур организации, в котором стоит компонент DION AUTH, пререквизит — Active Directory (AD), и удостоверяющий центр (УЦ). Пользователь заходит в DION AUTH с помощью AD, нажимает на кнопку «Сгенерировать QR-код», сканирует его мобильным устройством и получает OTP-код, признак сложности пароля, разрешение или запрет на использование биометрии.

Рисунок 4. Двухфакторная аутентификация

В ГОСТ Р 57580 есть требования по обеспечению защищённого удалённого доступа. Чтобы на BYOD (Bring Your Own Device, «Принеси своё собственное устройство» — корпоративная политика, позволяющая сотрудникам использовать свои личные гаджеты для работы с корпоративными данными) работала ВКС, чаты, и чтобы никто не перехватывал, устройство должно быть защищено.

Как работает маршрутизация при входе?

На мобильном устройстве для этого используется сертификат и OTP. Смысл в том, чтобы сделать процесс максимально простым для пользователя. Самое сложное делается один раз при получении сертификата и QR-кодов. Всё остальное фактически работает под капотом приложения, и пользователь этого не видит.

Нужно открыть приложение DION, ввести почту компании. По домену облако понимает, что в компании настроен внутренний DION ID и полноценная система аутентификации. Производится редирект на DION AUTH. На устройстве открывается системный браузер. Устанавливается защищённое mTLS-соединение.

Дмитрий Денисов, директор по продукту, DION

У нас есть сертификат, который лежит в системном кейчейне (базе данных для хранения паролей), к нему могут получить доступ только системные приложения телефона, в данном случае браузер. Происходит проверка сертификата, далее пользователю нужно ввести OTP-код. На этом шаге нужно использовать кнопку «Использовать DION ID».

Затем снова запрашивается сертификат с того же УЦ, но теперь его кладём в кейчейн, к которому имеет доступ только приложение DION. Дальше оно будет работать по защищённому каналу в сторону организации.

После того как доставляем сертификат второй раз, устанавливается mTLS-соединение между приложением DION и DION AUTH, в котором реализованы политики по запрету копирования, разлогинам и всему, что нужно для защиты удалённого доступа.

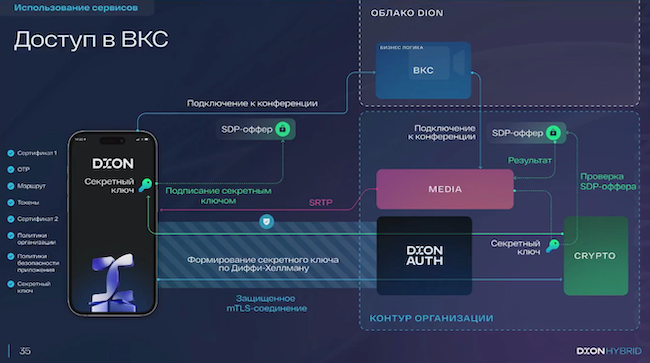

Защита ВКС

Защита доступа к ВКС обеспечивается за счёт следующей схемы: мобильное устройство обращается к криптосервису по защищённому соединению. Создаётся секретный ключ. Формируется SDP-оффер (предложение (offer) в формате протокола Session Description Protocol), чтобы установить соединение с компонентом Media, шифруется секретным ключом и отправляется в облако. Если попытается подключиться посторонний человек, он не сможет прислать зашифрованную сессию, так как для этого необходимо обратиться в криптосервис и расшифровать SDP-оффер. Секретный ключ создаётся новый для каждой сессии.

Рисунок 5. Защита доступа в видео-конференц-связь

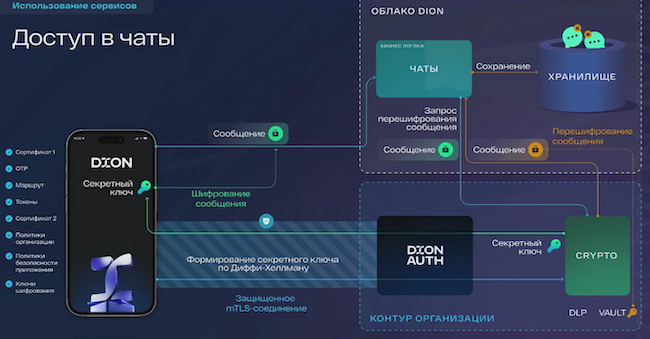

Защита чатов

Защита чатов работает по-другому. Пользователь включил приложение — вырабатывается секретный ключ. Когда он пишет сообщение, оно шифруется этим секретным ключом, который формируется новый для каждой сессии. О нём знает только криптосервис и приложение DION.

Сообщение шифруется алгоритмами шифрования на основе секретного ключа, далее оно обращается в бизнес-логику, которая находится в облаке, и отправляется на криптосервис — он расшифровывает, может откинуть сообщение в DLP (если настроено), обращается в локальное хранилище ключей, забирает оттуда корпоративный ключ, перешифровывает его и помещает в облако.

Рисунок 6. Защита чатов

Гибридная инсталляция подходит не всем компаниям по разным причинам. Некоторые организации вынуждены ставить он-премис, пользователям при этом сложнее. Если нет жёстких требований, стоит рассмотреть гибридную модель — получить возможность использования небольшого количества ресурсов и гибкость облачного решения, где команда разработки может быстро подстраиваться под требования пользователя.

Безопасность корпоративных коммуникаций от компании «Крайон»

Илья Тихонов уверен, что бороться с проблемами нужно комплексно. Всё начинается с анализа данных, процессов и систем. Строгое регулирование автоматически снижает риски. Также следует критически оценивать необходимость использования сложных ИТ-решений, которые зачастую неоправданны с точки зрения как безопасности, так и бизнес-задач.

Илья Тихонов, руководитель по развитию бизнеса ИБ-направления, «Крайон»

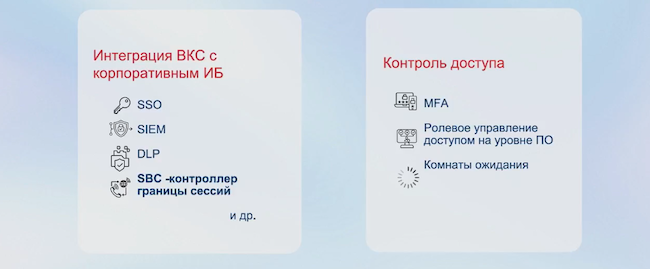

Начинать следует с доступных и эффективных инструментов. Безусловными приоритетами являются двухфакторная аутентификация (2FA) и единый вход (SSO), которые значительно повышают базовый уровень защиты. Для более глубокого контроля необходима система предотвращения утечек данных (DLP), хоть она и требует серьёзных инвестиций и эффективна прежде всего внутри корпоративного периметра. Также крайне полезной может быть платформа SIEM, которая позволит консолидировать события, внедрить поведенческий анализ (UEBA), контролировать активность хостов и выстраивать ролевые модели доступа.

Есть контроллер границы сессий (Session Border Controller, SBC) — это решение предназначено именно для защиты SIP-трафика. Его задача — подменять трафик, чтобы сигнальные данные не передавались в открытом виде между провайдерами. Соответственно, такой трафик менее подвержен перехвату и взлому.

Рисунок 7. Построение защиты ВКС

Хорошо, если в платформе есть встроенный контроль доступа — это стоит использовать. Важный шаг — настройка двухфакторной аутентификации. Ролевая модель доступа на уровне ПО требует детальной проработки: нужно чётко прописать, кто и что может делать. Если система позволяет настраивать разные роли, следует применять принцип минимальных привилегий. Также полезно использовать «комнату ожидания» — функцию предварительного учёта участников перед входом в конференцию.

Для защиты медиаконтента используются следующие меры:

- Шифрование: например, шифрование архивов при необходимости долгосрочного хранения.

- Контроль записи и копирования: настраивается через разграничение прав учётных записей.

- Маркировка контента: нанесение водяных знаков, дат или электронной подписи файлов для установления авторства и отслеживания утечек.

Противодействие атакам включает в первую очередь защиту от внешнего воздействия. Поведенческий анализ (UEBA) позволяет выявлять и блокировать подозрительные действия пользователей. Также критически важны регулярное обновление ПО и установка патчей.

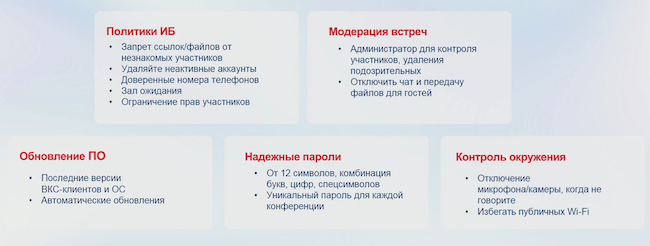

Рисунок 8. Рекомендации по настройкам

Итак, защита ВКС требует комплексного подхода. Необходимо использовать сквозное шифрование: автоматически шифровать VPN-каналы, хранилища данных и медиаконтент. Важно максимально разграничить контроль доступа к ресурсам.

Если есть возможность, медиаконтент стоит ограничить только для администраторов. Если же контентом должны пользоваться все участники, то доступ к нему должен предоставляться только после прохождения надёжной аутентификации.

Нельзя забывать и о физической безопасности — это наложенные меры защиты, которые можно применять по необходимости: защита почты, использование песочниц и другие варианты, выбор которых зависит от критичности систем.

Крайне важна осведомлённость пользователей. Сотрудников необходимо предупреждать об опасности дипфейков и учить не доверять автоматически всем, кто получил доступ к системе.

Выводы

Защита корпоративных коммуникаций сегодня — это сложная, но достижимая задача, требующая перехода от разрозненных технических мер к целостной стратегии. Как показал анализ, ключевая опасность кроется не столько во внешних атаках, сколько во внутренней уязвимости, порождаемой использованием неконтролируемых каналов общения — от личных мессенджеров до незащищённых облачных сервисов. Теневые ИТ создают слепые зоны, в которых компания теряет не только данные, но и саму возможность расследовать инциденты.

Решения, представленные экспертами, указывают на два взаимодополняющих пути. Первый — это построение гибридных защищённых сред, где критичные данные остаются в контролируемом контуре, а пользовательский опыт и нетехнологичные сервисы выносятся в облако, сохраняя сквозное шифрование и управление доступом. Второй — жёсткое следование принципу минимальных привилегий, многофакторная аутентификация и постоянный мониторинг поведенческих аномалий для уже существующих систем.

Однако ни одна технология не сработает в вакууме. Итоговый успех зависит от синергии 3 элементов: продуманной технической архитектуры, чётких регламентов, ограничивающих человеческую беспечность, и главное — формирования культуры осознанной безопасности. Когда каждый сотрудник понимает ценность защищённого диалога, корпоративные коммуникации перестают быть целью для атак и становятся надёжным фундаментом для развития бизнеса.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!