Когда угроза исходит изнутри, стандартные протоколы кибербезопасности часто бессильны. Расследование таких инцидентов — это не только поиск цифровых следов, но и сложная работа с человеческим фактором, где любая ошибка грозит судебным разбирательством или расколом в команде.

- Введение

- Какие типы внутренних инцидентов наиболее распространены в организациях?

- Как обнаружить нарушителя?

- Реальные кейсы

- Выводы

Введение

В современном цифровом мире, где данные стали критически важным активом, внутренние угрозы информационной безопасности представляют собой одну из наиболее сложных и деликатных проблем. В отличие от внешних атак, которые начинаются с попыток преодоления периметровых защитных механизмов, внутренние инциденты происходят изнутри: их источником становятся сотрудники или партнёры, обладающие легитимным доступом к информационным ресурсам организации.

Почему внутренние инциденты требуют особого подхода к расследованию? Во-первых, они часто остаются незамеченными в течение длительного времени, поскольку злоумышленник действует в рамках предоставленных ему полномочий.

Во-вторых, такие инциденты несут в себе не только технологические, но и кадровые, юридические и репутационные риски. Неверные действия на этапе расследования могут привести к судебным искам, потере доверия коллектива или публичным скандалам.

Ключевая дилемма, стоящая перед специалистами по безопасности, — найти баланс между необходимостью защиты активов и соблюдением прав сотрудников, между оперативным реагированием и сохранением возможности использовать полученные доказательства в суде.

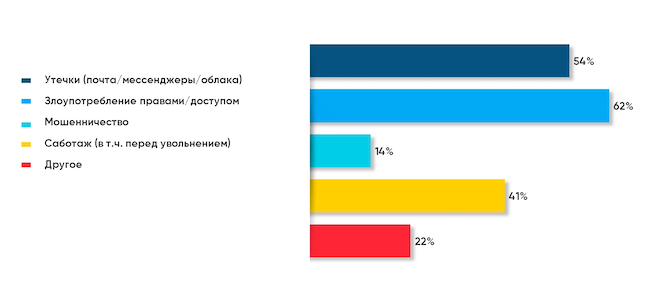

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Алексей Дрозд, начальник отдела безопасности, «СёрчИнформ».

- Дмитрий Ларин, руководитель продуктового направления защиты баз данных, группа компаний «Гарда».

- Даниил Бориславский, директор по продукту Staffcop, Контур.Эгида.

- Александр Луганцев, независимый эксперт.

Ведущий и модератор — Алексей Гуревич, руководитель направления ИБ систем промышленной автоматизации, член экспертной группы по кибербезопасности, «Энерджинет» НТИ.

Какие типы внутренних инцидентов наиболее распространены в организациях?

Алексей Дрозд считает, что для аналитиков можно выделить 3 ключевых вектора работы:

- Контроль рабочего времени. После 2020 года с массовым переходом на удалённую работу и изменениями в законодательстве учёт рабочего времени в DLP-системах стал стандартной необходимостью.

- Контроль информации и документов: мониторинг мест хранения, перемещения и круга лиц, имеющих к ним доступ.

- Контроль за действиями сотрудников. Этот инструмент чаще всего используется для проактивного предотвращения инцидентов.

Александр Луганцев обратил внимание на правовой контекст, пояснив, что с точки зрения государства инциденты могут классифицироваться по нормам гражданского, административного или уголовного права. Однако внутренняя градация инцидентов полностью зависит от конкретной организации.

В одной компании может не вестись учёт рабочего времени, в другой — отсутствовать конфиденциальная информация, а в третьей — действовать режим коммерческой тайны. Определение того, что именно считать инцидентом, должно быть чётко зафиксировано во внутренних организационно-распорядительных документах каждой компании.

Даниил Бориславский указал на наиболее распространённые типы внутренних угроз. К ним он отнёс утечки информации, как преднамеренные, так и случайные, различные мошеннические схемы, направленные против организации, а также сознательные акты саботажа.

Чем отличаются расследования внутренних инцидентов

Александр Луганцев отметил, что внешние и внутренние инциденты существенно различаются. У внутреннего и внешнего нарушителя совершенно разные мотивы. Большинство внешних атак совершается с целью диверсии или материальной выгоды, и их отражение — это классическая задача сотрудников информационной безопасности. Когда же речь заходит о внутренних угрозах, в процесс неизбежно вовлекаются другие службы и подразделения компании.

Даниил Бориславский связал изменения в структуре инцидентов с ростом осведомлённости сотрудников. Благодаря активному внедрению программ обучения, повышения киберграмотности и освещению соответствующих тем, персонал стал лучше понимать основы кибергигиены.

Это привело к сокращению числа случайных инцидентов, но одновременно — к росту преднамеренных нарушений. Увеличилась и доля так называемых «сочувствующих» или саботажников, что отчасти объясняется совершенствованием инструментов, способных таких нарушителей выявлять.

Даниил Бориславский, директор по продукту Staffcop, Контур.Эгида

Алексей Дрозд подчеркнул ключевое отличие в работе с угрозами. При эшелонированной защите от внешнего атакующего существует временной лаг, который позволяет обнаружить злоумышленника на этапах проникновения или закрепления в системе. Основная задача в этом случае — выявить атаку в реальном времени, найти способ её остановить и оценить причинённый ущерб.

С внутренним нарушителем ситуация принципиально иная. Проблема в том, что он уже находится внутри периметра, обладает легитимными привилегиями и доступом к рабочей информации, поэтому его действия часто не выглядят аномальными, что крайне затрудняет начало реагирования.

В связи с этим критически важна проактивная защита. С точки зрения расследования необходим системный подход, аналогичный циклу Деминга: важно оценить произошедшее, понять, можно ли исправить последствия, и создать механизмы для раннего обнаружения подобных инцидентов в будущем, рассматривая их как управляемый бизнес-процесс.

Алексей Гуревич добавил, исходя из своего опыта, что внедрение подобных систем мониторинга часто инициируется отделом СБ и начинает решать задачи, которые в первую очередь видят подразделения физической и экономической безопасности.

Алексей Гуревич, руководитель направления ИБ систем промышленной автоматизации, член экспертной группы по кибербезопасности, «Энерджинет» НТИ

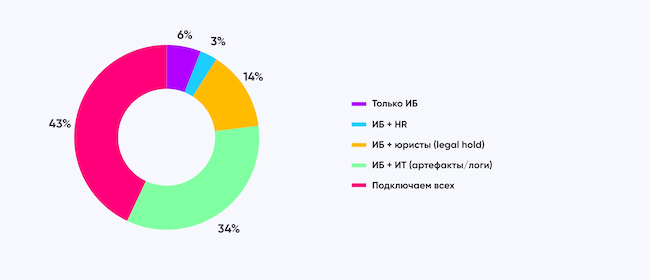

В первом опросе зрители ответили, какие внутренние инциденты они встречают чаще всего:

- Злоупотребление правами/доступом — 62 %.

- Утечки (почта/мессенджеры/облака) — 54 %.

- Саботаж (в т. ч. перед увольнением) — 41 %.

- Мошенничество — 14 %.

- Другое — 22 %.

Рисунок 2. Какие внутренние инциденты вы встречаете чаще всего?

Как обнаружить нарушителя?

Алексей Дрозд обозначил ключевую точку невозврата в инциденте — момент утечки, когда владельцы информации теряют контроль над тем, кто к ней имеет доступ и что с ней делают. Действенные меры можно принять постфактум, только если о них позаботиться заранее.

В качестве примеров таких упреждающих мер эксперт привёл, во-первых, шифрование: если информация была записана на внешний носитель, факт фиксируется в журнале DLP, но воспользоваться украденными данными невозможно. Во-вторых, стеганографию, которая позволяет уже после произошедшей утечки считать скрытые метки и установить её источник.

В момент непосредственной передачи данных срабатывают активные блокировки по каналам связи. Однако российские специалисты по безопасности чаще всего работают на более ранней стадии — стадии накопления информации, когда внутренний нарушитель совершает активные подготовительные действия.

Чаще всего при выносе данных за пределы компании можно наблюдать 3 базовых шага инсайдера: запрос информации, её преобразование (трансформацию) и отправку. Эти действия можно отследить в журналах баз данных и CRM-систем, а также с помощью таких инструментов, как DAM (мониторинг активности БД), SIEM и UEBA.

Способы выноса информации: её можно сфотографировать на смартфон, отправить на печать или экспортировать в файл, после чего передать по тому или иному каналу. На этом этапе могут помочь DCAP-системы, ориентированные на контроль за данными в состоянии покоя. Дальнейший выбор инструментов для расследования зависит уже от типа информации и может быть направлен на анализ её содержания (контента) или происхождения (атрибуции).

Алексей Дрозд, начальник отдела безопасности, «СёрчИнформ»

Как помогают DLP-системы в расследовании инцидентов?

Алексей Дрозд отметил, что DLP-система благодаря мониторингу большого количества каналов связи позволяет сформировать более полную картину происходящего. По одним лишь логам не всегда можно понять действия человека, однако обогащение данных и подключение в DLP дополнительных источников информации помогает точнее восстановить ход событий.

Кроме того, DLP даёт возможность ретроспективного анализа, позволяя заглянуть в прошлое, увидеть активные действия нарушителя, докопаться до первопричины, мотива и понять его намерения.

Даниил Бориславский предложил взглянуть на вопрос шире, отметив, что важно рассматривать не только DLP, но и другие системы, фиксирующие деятельность сотрудников на рабочих станциях. Такие инструменты предоставляют объективную и достоверную информацию о происшествии, а также позволяют проводить ретроспективное расследование, выявляя корреляции и дополняя общую картину.

Александр Луганцев уверен, что корректно внедрённая DLP-система, которая функционирует в режиме предотвращения, а не просто оповещения, служит эффективным инструментом профилактики. Однако необходимо помнить: сервер DLP сам по себе является концентратором критически важной информации, которая при проведении оперативно-следственных мероприятий может быть использована не в пользу компании.

Александр Луганцев, независимый эксперт

Дмитрий Ларин отметил, что DLP-система играет ключевую роль в обогащении данных для расследования. Её наиболее эффективно применять в связке с другими средствами защиты информации. Такой подход позволяет сначала проанализировать события на уровне бизнес-систем, таких как CRM или базы данных, а затем дополнить эту картину деталями о действиях пользователя на рабочем месте. В результате складывается полное и целостное понимание произошедшего инцидента.

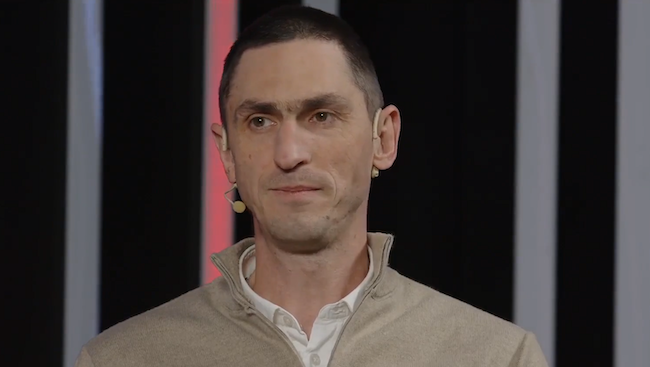

Во втором опросе зрители поделились, каких специалистов они подключают в первые 24 часа внутреннего расследования:

- Подключают всех — 43 %.

- ИБ + ИТ (артефакты/логи) — 34 %.

- ИБ + юристы (legal hold) — 14 %.

- Только ИБ — 6 %.

- ИБ + HR — 3 %.

Рисунок 3. Кого вы подключаете в первые 24 часа внутреннего расследования обязательно?

Как помогает UEBA в расследовании внутренних инцидентов?

Алексей Дрозд высказал мнение, что использование UEBA непосредственно в процессе расследования неэффективно, поскольку эта технология предназначена для выявления аномалий и логичнее применять её проактивно — до того, как инцидент произойдёт.

При этом, если система формирует поведенческий профиль пользователя, фиксируя его типичные действия, склонность к риску и другие особенности, то такая информация может быть полезна уже на этапе оперативной беседы с подозреваемым. В этом контексте данные UEBA помогают выстроить правильную коммуникацию, понимая, с кем именно предстоит разговор.

Дмитрий Ларин смотрит на роль UEBA иначе. Он считает, что эта система как раз помогает собрать важную фактуру для последующего расследования. Анализируя нормальную активность пользователя (например, типичное количество запросов к данным) UEBA строит его базовый профиль.

Когда же возникают существенные отклонения от этой нормы, система их фиксирует, сигнализируя о потенциальном инциденте. Если подозрение впоследствии подтверждается, то собранные UEBA данные о поведенческих аномалиях становятся ценными доказательствами и значительно помогают в расследовании.

Дмитрий Ларин, руководитель продуктового направления защиты баз данных, группа компаний «Гарда»

Даниил Бориславский указал на практическую ценность UEBA для крупных организаций. В компании с несколькими тысячами сотрудников практически невозможно детально анализировать поведение каждого. В этой ситуации UEBA выполняет ключевую функцию сегментации: она выявляет и подсвечивает группу риска.

Например, система может сузить круг наблюдения с 2000 человек до 200. Это позволяет специалистам по безопасности сконцентрироваться и пристально изучить именно эту группу — целенаправленно проверять возможные инциденты, нарушения и детально разбирать поступающие алерты.

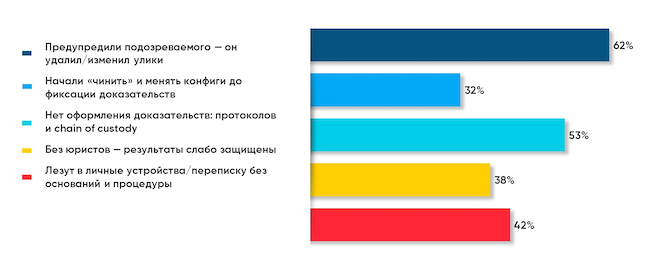

В третьем опросе зрители поделились опытом, что чаще всего срывает или сильно ухудшает расследование внутренних инцидентов:

- Предупредили подозреваемого — он удалил/изменил улики — 62 %.

- Нет оформления доказательств: протоколов и chain of custody (процесс передачи и обработки доказательств) — 53 %.

- Лезут в личные устройства/переписку без оснований и процедуры — 42 %.

- Без юристов — результаты слабо защищены — 38 %.

- Начали «чинить» и менять конфиги до фиксации доказательств — 32 %.

Рисунок 4. Что чаще всего срывает расследование внутренних инцидентов?

Реальные кейсы

Алексей Дрозд: «Даже когда идёт суд и кажется, что вы победили, важно сохранять бдительность. Приведу 2 примера. Первый — инцидент с ИТ-аутсорсером. Его обманули с оплатой, и он, имея легитимный доступ к паролям, удалённо подключился к сетевому хранилищу (NAS) заказчика.

Он скопировал файлы, подкинул туда шифровальщика, потребовал выкуп и попытался выдать атаку за внешнюю. Суд установил его вину. Но в уже обезличенных и публично доступных материалах дела забыли убрать активную гиперссылку на файлообменник с архивами данных, удалив только сам текст ссылки.

Второй случай — утечка через флешку. Сотрудница записала данные, но на проходной при досмотре предъявила чистую флешку, идентичную первой. Её отпустили, и только анализ в DLP позже показал, что было 2 одинаковых флешки: одну с информацией она вынесла, а на проверку подала вторую, пустую».

Даниил Бориславский: «Главная задача расследования — не только найти виновного, но и собрать все факты в единую картину. Клиент внедрил нашу систему, настроил её, согласовал политики с руководством и составил словарь конфиденциальных данных.

В один из дней пришло автоматическое оповещение об утечке коммерческой информации с компьютера сотрудника. Выяснилось, что на внешний накопитель был записан Excel-файл с входными ценами. Однако в объяснительной сотрудник эти действия не признал.

Дальнейшее расследование показало интересную деталь: флешка с этим серийным номером на его компьютере была подключена всего один раз. При этом ранее она несколько раз использовалась на рабочем месте его коллеги.

Оказалось, что сотрудник, планировавший увольнение и, зная о системе мониторинга, записал файл на флешку с компьютера сослуживца, найдя пароль, записанный на клочке бумаги под клавиатурой».

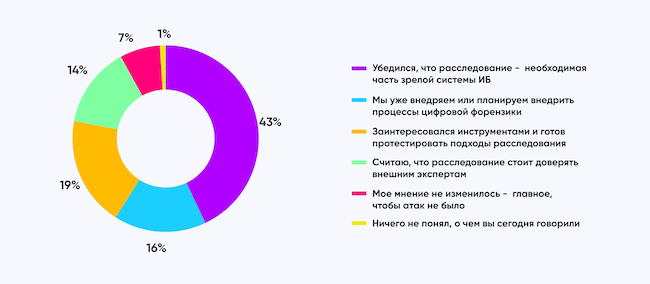

Финальный опрос показал, как изменилось мнение зрителей о расследовании киберинцидентов после эфира:

- Убедились, что расследование — необходимая часть зрелой системы ИБ — 43 %.

- Заинтересовались инструментами и готовы протестировать подходы расследования — 19 %.

- Уже внедряют или планируют внедрить процессы цифровой форензики — 16 %.

- Считают, что расследование стоит доверять внешним экспертам — 14 %.

- Мнение не изменилось — главное, чтобы атак не было — 7 %.

- Ничего не понял, о чём вы сегодня говорили — 1 %.

Рисунок 5. Как изменилось ваше мнение о расследовании киберинцидентов после эфира?

Выводы

Расследование внутренних инцидентов — это не просто техническое расследование, а управление сложным процессом, затрагивающим ядро организации. Как показала дискуссия экспертов и опыт участников, ключ к успеху лежит в системном подходе, который начинается задолго до самого инцидента. Профилактика через сегментацию доступа, контроль рабочих станций и формирование культуры безопасности создают основу для предотвращения ущерба.

Технологии, будь то DLP, UEBA или системы мониторинга, являются лишь инструментами в руках подготовленной команды. Их истинная ценность раскрывается только в сочетании с чёткими юридическими процедурами, слаженным взаимодействием между службой ИБ, ИТ, HR и юристами, а также безукоризненным документированием каждого шага.

Зрелость системы безопасности организации определяется не отсутствием инцидентов, а способностью грамотно, законно и быстро на них реагировать. Расследование, проведённое по всем правилам, превращается из затратной необходимости в стратегическую инвестицию. Оно не только минимизирует ущерб от конкретного случая, но и укрепляет доверие внутри коллектива, повышает дисциплину и позволяет непрерывно совершенствовать защитные механизмы, делая компанию устойчивее к будущим вызовам.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!