Проактивный поиск сложных угроз представляется многим полезной, но недоступной для основной массы организаций технологией. Так ли это, что необходимо предпринять, чтобы стать «охотником», какие инструменты нужны для Threat Hunting и какие тренды будут заметны на отечественном рынке в ближайшие годы — об этом мы спросили у экспертов, собравшихся в студии Anti-Malware.ru.

- Введение

- Что такое Threat Hunting

- Какие инструменты нужны для Threat Hunting

- С чего начинается Threat Hunting

- Перспективы развития Threat Hunting

- Выводы

Введение

Онлайн-конференция AM Live регулярно собирает ведущих экспертов в сфере информационной безопасности, а также заинтересованных зрителей прямого эфира. Очередная встреча представителей вендоров, сервис-провайдеров и системных интеграторов в студии Anti-Malware.ru была посвящена теме Threat Hunting. Наши гости рассказали о том, что такое проактивный поиск угроз, для каких компаний будет полезно внедрение таких методов обеспечения информационной безопасности, а также обсудили ключевые тренды и перспективы этого рынка. Представляем вам краткое изложение ключевых моментов этой беседы. Полная запись конференции опубликована на нашем YouTube-канале.

Участники конференции:

- Евгений Рудацкий, руководитель представительства компании Varonis в России.

- Роман Резвухин, и. о. заместителя руководителя лаборатории компьютерной криминалистики и исследования вредоносного кода, компания Group-IB.

- Алексей Мальнев, руководитель центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет».

- Михаил Кондрашин, технический директор компании Trend Micro в СНГ, Грузии и Монголии.

- Евгений Кутумин, ведущий консультант по информационной безопасности компании Palo Alto Networks.

- Антон Юдаков, операционный директор центра мониторинга и реагирования на киберугрозы Solar JSOC компании «Ростелеком-Солар».

- Сергей Солдатов, руководитель центра мониторинга кибербезопасности компании «Лаборатория Касперского».

Вёл беседу и модерировал конференцию Алексей Новиков, директор экспертного центра безопасности компании Positive Technologies.

Что такое Threat Hunting

В первую очередь ведущий предложил определиться с терминологией и попросил экспертов в студии кратко рассказать, что же такое Threat Hunting.

Михаил Кондрашин:

— Threat Hunting — это поиск угроз в проактивном режиме, когда ИБ-специалист, во-первых, уверен, что сеть скомпрометирована, а во-вторых, предельно хорошо понимает, как она работает, чтобы исследовав имеющиеся аномалии суметь выявить атаку.

Сергей Солдатов:

— Threat Hunting — это активный поиск угроз, которые уже обошли автоматизированные системы обнаружения. При этом чаще всего у нас нет «алёртов», которые позволяют обнаружить вторжение.

Антон Юдаков:

— С точки зрения SOC, Threat Hunting — это расширение сервиса, которое позволяет противостоять любому уровню злоумышленников, в том числе и тем из них, кто использует ранее неизвестные инструменты и методы.

Алексей Мальнев:

— Threat Hunting может быть основан на неких данных, полученных специалистом, а может строиться на основании гипотезы. Если проверка гипотезы даёт положительный результат, то впоследствии он может повлиять на процесс совершенствования механизмов детектирования угроз.

Роман Резвухин:

— Основная гипотеза Threat Hunting — это предположение, что сеть уже скомпрометирована. Задача ИБ-специалиста — найти, кто это сделал, или убедиться, что злоумышленник уже покинул инфраструктуру компании. Кроме того, Threat Hunting позволяет обнаружить белые пятна в системе безопасности и расширить зону мониторинга.

Евгений Кутумин:

— Threat Hunting — это не только работа в постфактум-режиме, но и проактивный поиск возможных слабых мест в защите, анализ системы безопасности компании с целью не допустить вторжения.

Алексей Новиков подвёл итог сказанному экспертами: по мнению модератора, Threat Hunting — это процесс, который позволяет выяснить, скомпрометирована ли организация, а также найти недостатки системы безопасности и актуальные для компании угрозы.

Каким предприятиям нужен Threat Hunting? По мнению гостей студии, проактивная охота на угрозы актуальна для тех организаций, которые могут стать мишенью сложной, целенаправленной APT-кампании. При этом, учитывая тренд на атаки через цепочку поставок, в поле зрения квалифицированных злоумышленников может попасть и небольшая компания.

Эксперты отметили важность зрелости организации для внедрения Threat Hunting. Поскольку итогом охоты на угрозы должно стать повышение качества процесса их детектирования, такие процедуры как минимум должны существовать в компании. Как отметил Евгений Рудацкий, компания должна прийти к пониманию необходимости Threat Hunting. Для этого сначала необходимо выстроить ИБ-процессы, оценить риски и активы, чтобы понять, насколько ключевые ресурсы организации уязвимы для атак.

Всё вышесказанное относится ко внедрению Threat Hunting своими силами. Если же говорить об охоте на угрозы как услуге, то она может быть востребованна у компаний любого масштаба, готовых предоставлять доступ ко своей инфраструктуре сторонним специалистам.

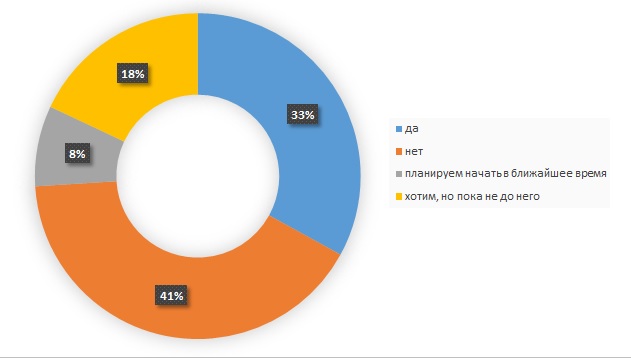

По результатам опроса зрителей прямого эфира мы выяснили, что большинство из них — 41 % — не используют Threat Hunting в своих компаниях. Треть опрошенных (33 %), напротив, внедрила проактивный поиск угроз. Планируют начать в ближайшее время 8 % респондентов. Ещё 18 % хотели бы применять методы Threat Hunting, но пока, скорее всего, заняты выстраиванием других процессов.

Рисунок 1. Используете ли вы в своей работе Threat Hunting?

Какие инструменты нужны для Threat Hunting

По просьбе ведущего эксперты AM Live рассказали об основных инструментах, которые могут понадобиться охотникам на угрозы. В первую очередь спикеры отметили важность «сырой» информации о работе системы — журналов событий хоста и сетевых логов. В большинстве случаев их анализ помогает обнаружить следы атаки. Во Threat Hunting также используются NTA-решения, EDR и средства поведенческого анализа. Кроме того, хорошим подспорьем «хантеру» станут системы мониторинга конфигураций и активов, а также внешние источники данных для обогащения информации.

В качестве хранилища, аккумулирующего собранные данные, может использоваться SIEM-система, а SOAR-решения помогают связать воедино разные источники информации и не допустить дублирования индикаторов. Эксперты отметили, что кроме источников данных необходима также инфраструктура — средства автоматизации работы аналитиков, наглядно представляющие цепочку событий в виде взаимосвязанных графов.

Однако никакие средства автоматизации не заменят интуицию и опыт охотника на угрозы. Как отметили спикеры конференции, пытливость ума и «Threat Intelligence из головы» гораздо ценнее «коробок» и сервисов. Threat Hunting без человека невозможен.

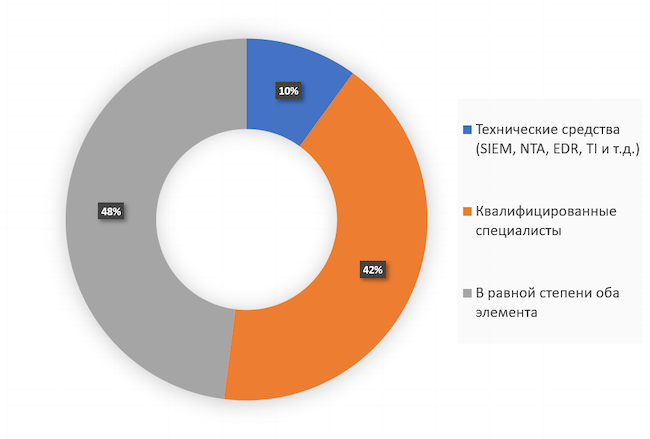

В этом контексте интересно мнение зрителей прямого эфира, которые ответили на вопрос о том, что является ключевым элементом Threat Hunting. Важность технических средств и инструментов автоматизации подчеркнули 10 % опрошенных. За вариант «Квалифицированные специалисты» проголосовали 42 % респондентов. Считают ключевыми оба элемента в равной степени 48 % участников опроса.

Рисунок 2. На ваш взгляд, что является ключевым элементом Threat Hunting?

С чего начинается Threat Hunting

Зрители, наблюдавшие за прямой трансляцией онлайн-конференции AM Live, задали нашим экспертам вопрос: что является триггером для начала проверки гипотезы в Threat Hunting? Спикеры поделились своими мнениями по этому поводу.

Роман Резвухин отметил, что в основе Threat Hunting лежит киберразведка (Cyber Threat Intelligence), поэтому одним из основных триггеров является информация о других атаках или иных действиях злоумышленников. С коллегой согласился Алексей Мальнев, который привёл пример ежедневной практики повышения ИБ-осведомлённости, в рамках которой специалисты изучают свежую информацию в профильных изданиях и микроблогах исследователей. Такие данные могут инициировать поиск аналогичных угроз в контролируемой системе.

Антон Юдаков рассказал, что аналитики «Ростелеком-Солара» черпают информацию из разных источников и выставляют приоритеты между ними. По мнению эксперта, проверять надо те гипотезы, которые точно лежат вне зоны детектирования СЗИ и с большой вероятностью могут быть использованы для проведения атаки. При этом большое значение имеют личный опыт специалиста и его личный «рейтинг» опасности тех или иных методов.

Михаил Кондрашин назвал три источника, с которых начинается Threat Hunting:

- Информация об уязвимости, которая с большой вероятностью присутствует в контролируемой сети.

- Исследование ключевых цифровых активов, которые могут стать целью злоумышленников.

- Внешние индикаторы компрометации — данные об атаках на другие организации и иные подобные сведения.

Евгений Кутумин предложил не забывать и о новых, ранее неизвестных угрозах, информация о которых также может послужить отправной точкой поиска. Евгений Рудацкий отметил важность поиска факторов компрометации данных, которые обычно являются главной целью злоумышленников. Сергей Солдатов высказал мнение, что какой бы совершенной ни была атака, один из её индикаторов (IoA) обязательно сработает и это станет началом процесса Threat Hunting. У подавляющего большинства таких уведомлений конверсия не превышает пяти процентов, однако они могут быть использованы как метки, которые привлекут внимание специалиста-«хантера».

По мнению наших экспертов, самый эффективный способ проверить Threat Hunting — сымитировать атаку. При помощи охоты на угрозы выявляется менее одного процента инцидентов; однако это — не корректная оценка её эффективности, поскольку эти единичные ИБ-события, не выявляемые средствами защиты информации, могут быть критически опасными.

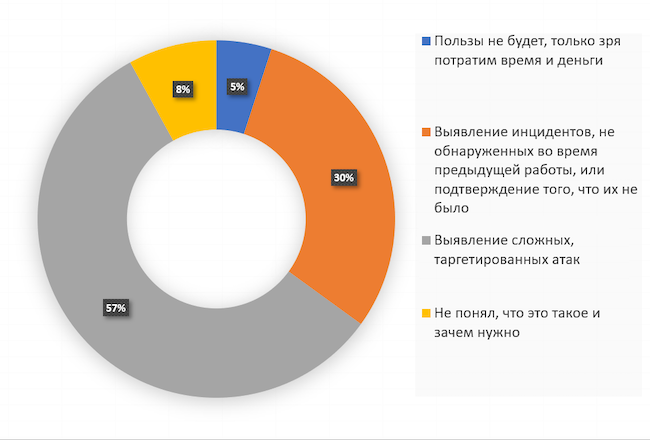

Мы поинтересовались у зрителей конференции тем, каковы их ожидания от Threat Hunting. Как оказалось, 57 % опрошенных считают, что результатом охоты должно стать выявление сложных, таргетированных атак. Ещё 30 % ждут обнаружения инцидентов, не выявленных ранее, или же подтверждения, что таких событий не было. Небольшая часть респондентов придерживается мнения, что Threat Hunting не принесёт их компании пользы, а 8 % вообще не поняли, о чём идёт речь.

Рисунок 3. Какого результата вы ждёте от Threat Hunting?

Что же касается первых шагов, которые должна сделать организация на пути к Threat Hunting, то эксперты отметили среди ключевых мероприятий базовую оценку рисков, активов, влияния информационных систем и потенциальных атак на них. По мнению спикеров, важно понять, каковы критические активы компании, где они расположены и в каких бизнес-процессах задействованы. Следующим шагом может стать снятие максимального количества логов, телеметрии и метаданных с контролируемых систем. Анализ этой информации даст первые гипотезы для поиска угроз.

Перспективы развития Threat Hunting

В заключение беседы мы попросили экспертов дать прогноз развития темы и обозначить основные тренды в сфере Threat Hunting на ближайшие 3–5 лет.

Сергей Солдатов:

— Атаки будут становиться всё более целевыми, о них всё труднее будет узнать в интернете, поэтому тема Threat Hunting будет развиваться. Охота за угрозами станет одним из процессов SOC, появятся специализированные платформы, которые позволяют автоматизировать работу аналитика и обрабатывать большие объёмы данных.

Евгений Кутумин:

— Threat Hunting будет следовать за тенденциями, которые привносят в мир ИТ. Контейнеризация и облачные технологии потребуют новых методов и подходов к процессу охоты за угрозами.

Евгений Рудацкий:

— Согласен, что Threat Hunting будет всё больше уходить в облака, поскольку всё больше предприятий используют облачные технологии. Для отражения атак, за которыми стоит человек, потребуется и такой же «человеческий» Threat Hunting, но по мере увеличения числа автоматизированных APT-вторжений будут развиваться и инструменты для охоты за угрозами.

Михаил Кондрашин:

— Есть вещи, которые в ближайшие 3–5 лет не изменятся. В первую очередь это — дефицит кадров в этой области. Не все компании, которые захотят найти себе специалиста по Threat Hunting, смогут это сделать. Поэтому всё больше будет развиваться аутсорсинг в этой области, и он будет всё более автоматизирован. Тем не менее без людей Threat Hunting по-прежнему будет невозможен.

Алексей Мальнев:

— В краткосрочной перспективе не изменится ничего, в долгосрочной — изменится всё. Сделаю смелое предположение, что рост трафика, количества данных и угроз приведёт ко смещению Threat Hunting на уровень детектирования, где события сами по себе будут рассматриваться как некая телеметрия. На первом этапе будет оцениваться не контент этих событий, а изменение в поведении каждого источника с точки зрения его потока событий.

Роман Резвухин:

— В ближайшие годы в Threat Hunting могут появиться базовые профили организаций, которые будут учитывать размер, отраслевую специфику и другие факторы и помогут эффективнее строить процесс обнаружения угроз.

Антон Юдаков:

— Я надеюсь, что уровень зрелости заказчиков будет и дальше повышаться и количество людей, которые будут понимать, что такое Threat Hunting и зачем он им нужен, будет расти.

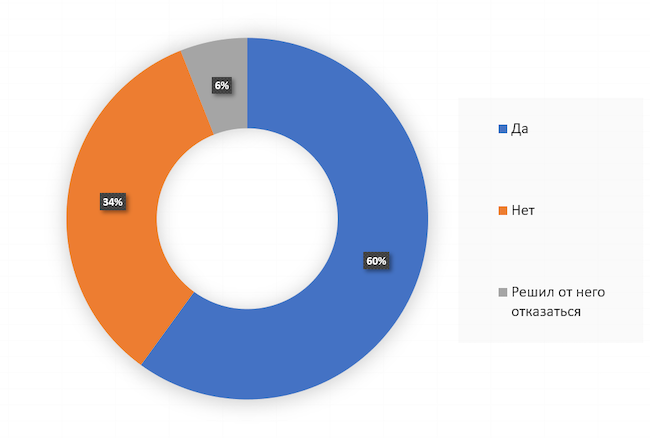

Последний опрос зрителей онлайн-конференции мы по традиции посвятили оценке её убедительности. Большинство опрошенных — 60 % — отметили, что по итогам прямого эфира у них появилось желание внедрить Threat Hunting. Противоположную точку зрения высказали 34 % респондентов, а 6 % вовсе решили отказаться от охоты на угрозы.

Рисунок 4. Появилось ли желание внедрить Threat Hunting?

Выводы

В планах редакции Anti-Malware.ru — целый ряд онлайн-конференций, посвящённых наиболее важным и интересным вопросам отечественного рынка информационной безопасности. Чтобы иметь возможность задавать вопросы спикерам прямого эфира и не пропускать новые материалы, подпишитесь на наш YouTube-канал. До новых встреч на AM Live!