Для готовности к применению проактивного поиска угроз (Threat Hunting) компаниям требуется пройти несколько этапов в выстраивании собственных систем ИБ с учётом моделей оценки угроз, которые были разработаны в 2010-х годах. Рассмотрим их подробнее.

Введение

Прошедший 21 марта эфир AM Live «Threat Hunting: российская практика охоты на киберугрозы» вызвал большой интерес со стороны специалистов — это отражает статистика просмотров.

Тему «охоты за уязвимостями» постарались раскрыть Никита Назаров, руководитель отдела расширенного исследования угроз в «Лаборатории Касперского», Алексей Леднев, руководитель отдела обнаружения атак в экспертном центре безопасности компании Positive Technologies, и Олег Скулкин, руководитель управления киберразведки компании BI.ZONE. Они рассказали, как устроен процесс проактивной охоты, как ведётся поиск киберугроз, как действуют специалисты SOC и внешние команды, чтобы избежать нанесения серьёзного ущерба организации.

Многих интересовал вопрос: всем ли компаниям доступна такая защищённость? Как отметили участники эфира — далеко не всем. И дело даже не в размере затрат (хотя привлечение специалистов по Threat Hunting явно не относится к числу дешёвых проектов). Компании должны удовлетворять определённым условиям, им потребуется заранее подготовиться, чтобы сделать поиск угроз эффективным и результативным.

Рисунок 1. Участники эфира AM Live «Threat Hunting: российская практика охоты на киберугрозы»

Суть дела — в квалификации привлечённой команды Threat Hunting или в инструментах для противодействия? В чём состоит проблема, если компания «готова платить»?

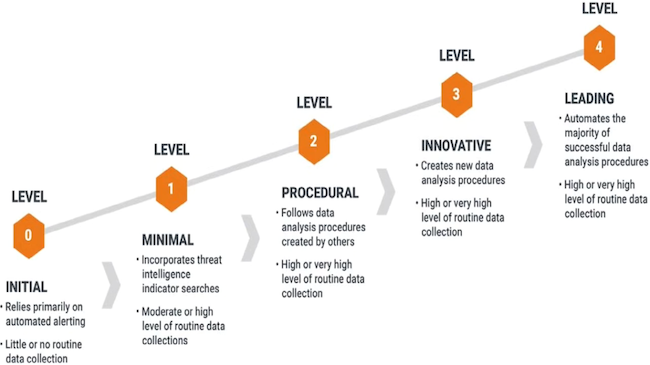

Для ответа на этот вопрос эксперты обсудили во время эфира следующую диаграмму. Она была представлена как «стадии вхождения в Threat Hunting».

Рисунок 2. Диаграмма уровней готовности компаний к Threat Hunting (Kaspersky)

Что это за диаграмма? Почему она была безоговорочно принята участниками эфира за эталон? Как она называется и кто её автор? Ответы на эти вопросы прозвучали лишь вскользь.

Далее мы раскроем некоторые подробности, которые остались за кадром дискуссии в эфире AM Live.

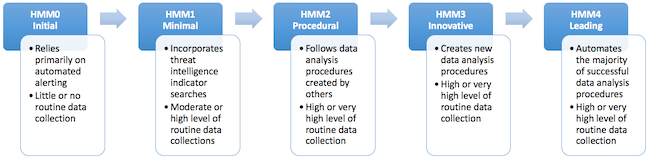

Модель зрелости проактивного поиска угроз

Указанная диаграмма на самом деле носит название «The Threat Hunting Maturity Model» («Модель зрелости проактивного поиска угроз»). Она была предложена в 2017 году экспертом по безопасности Дэвидом Дж. Бьянко. В её основу легла оценка инструментов и методов, которыми пользуется организация для отражения кибератак.

Предложенный метод позволил выделить пять уровней зрелости компаний.

- Начальный (HMM0 / Initial): компания оснащена преимущественно базовыми средствами ИБ. Сбор информации с ключевых элементов ИТ-инфраструктуры осуществляется на минимальном уровне.

- Минимальный (HMM1 / Minimal): в состав группы ИБ входят аналитики, которые регулярно собирают информацию из ИТ-инфраструктуры и используют данные киберразведки.

- Процедурный (HMM2 / Procedural): организация использует стандартные сценарии проактивного поиска угроз, проводит сбор и анализ большого объёма данных, но без разработки собственных процедур выявления угроз.

- Инновационный (HMM3 / Innovative): добавляется разработка собственных методов поиска угроз, которые внедряются на регулярной основе.

- Передовой (HMM4 / Leading): проводится автоматизация поиска и анализа, что позволяет увеличить количество выявляемых угроз. Аналитики занимаются совершенствованием системы их обнаружения и защиты организации в целом.

Рисунок 3. Модель «The Threat Hunting Maturity Model» (оригинальная версия Д. Бьянко)

Никита Назаров из «Лаборатории Касперского» дал следующие комментарии по каждому уровню:

- Уровень 0: «Организация использует только готовые средства для защиты информации и может пользоваться только результатами детектирования. Если IPS / IDS сообщает о проблеме, то приходится принимать выданную системой оценку на веру. У компании ещё нет единого хранилища для логов, нет простейшего SIEM, нет настроенного аудита. Выстроить надёжный поиск угроз на таком арсенале средств невозможно. Поэтому такая организация ещё неготова ко внедрению Threat Hunting».

- Уровень 1: «Выстроен первый аудит, есть логи с конечных точек и хранилище под них, появился сетевой контроль».

- Уровень 2: «В организации появился свой SOC, поднят расширенный аудит, но пока наблюдается узость в использовании специальных средств защиты. Отдельные специалисты по ИБ внутри компании (“мастера на все руки”) занимаются решением частных задач Threat Hunting. Такая организация отличается определённой зрелостью и уже подходит к тому этапу, когда можно начинать внедрять Threat Hunting».

- Уровни 3 и 4: «Это — уже зрелые организации, где сформировано понимание бизнес-процессов, известны “болевые точки”, в которых можно ожидать появления кибератак. В компании сформировалось понимание структуры доменов, полностью настроен мониторинг, он охватывает не только стандартные логи. Такие организации готовы для Threat Hunting».

Модель зрелости «The Threat Hunting Maturity Model» выделяет критерии, по которым можно оценить степень готовности компании к полноценному проактивному обнаружению угроз. Их список можно представить в следующем виде:

- выполняется сбор данных;

- ведётся разработка гипотез по угрозам;

- применяются инструменты и методы для проверки гипотез;

- создаются шаблоны тактик, методов и процедур;

- осуществляется автоматизация сбора данных для анализа угроз.

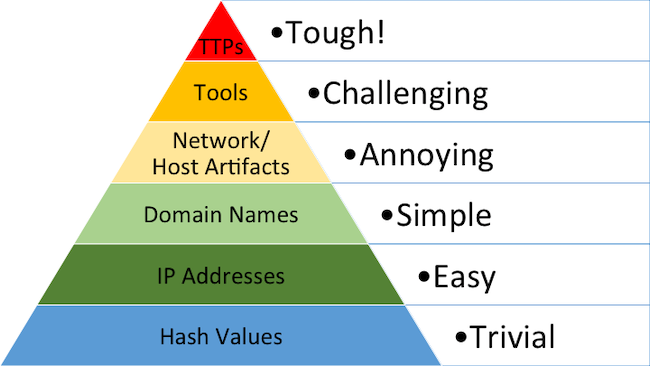

«Пирамида боли»

Но тема оценки готовности к Threat Hunting не ограничивается только представленной диаграммой. Предложенная в 2017 году модель была развитием ранних работ Дэвида Дж. Бьянко. Среди них необходимо выделить т. н. «пирамиду боли», предложенную им в 2013 году с целью помочь предприятиям в укреплении их возможностей в области кибербезопасности.

Концепция «пирамиды боли» была выстроена на оценке особого признака, получившего название «индикатор компрометации» (Indicator of Compromise, IoC). Предполагается, что, собирая индикаторы в разных точках инфраструктуры, группа защитников организации может в итоге восстановить полную картину произошедшего (или планируемого) киберинцидента. Такие знания должны были помочь в организации обороны и противодействия.

Рисунок 4. «Пирамида боли» (Pyramid of Pain) (Bianko, 2013)

«Пирамида боли» содержит шесть уровней, от «наименее болезненных» до «наиболее критических» индикаторов. Она отражает то, насколько большие проблемы защитники могут создать злоумышленникам путём борьбы с теми или иными сущностями.

- Hash values (хеши). Проводится проверка всех данных (файлов) по их эталонным хеш-значениям. Этот уровень является «тривиальным», т. е. злоумышленникам нетрудно поменять один хеш на другой.

- IP addresses (IP-адреса). Проверка по IP-адресам однозначно идентифицирует источник данных (компьютер или любое устройство, подключённое к интернету). Этот уровень оценивается как «лёгкий».

- Domain names (доменные имена). Выполняется сравнение по текстовым строкам, идентифицирующим интернет-источник, откуда получены данные, например веб-сайт или сервер. Характеристика этого уровня — «простой».

- Network / host artifacts (сетевые артефакты / артефакты хоста). Подразумевается анализ следов активности в трафике или на хосте (компьютере). Этот уровень характеризуется как «раздражающий».

- Tools (инструменты). Речь идёт об обнаружении и нейтрализации программных средств, которые могут быть запущены в инфраструктуре (например, бэкдоров или программ для подбора паролей). Этот уровень «проблематичен».

- TTPs (тактики, методы и процедуры). Находящийся на вершине пирамиды «тяжёлый» уровень охватывает сами принципы, на которых строится вредоносная деятельность.

При этом оценку безопасности инфраструктуры с помощью «пирамиды боли» нельзя «разложить по полочкам». Не стоит обольщаться, думая, что если служба ИБ обнаруживает вредоносные хеши загруженных модулей или выявляет скомпрометированные IP-адреса, то характер атаки выявлен и осталось только поставить заслон на пути злоумышленников. Названные артефакты легко обнаружить, что отражает их присутствие в нижней части диаграммы. Но эти параметры также проще всего изменить, если злоумышленники планируют последующую атаку. Выявленные артефакты — это только эпизод, а не вся картина кибератаки.

Признак простоты (по «пирамиде боли») не обязательно отражает уровень опасности совершаемого кибернападения или уровень квалификации злоумышленников. Но для отражения низкоуровневой атаки достаточно использовать обычные механизмы защиты в виде межсетевых экранов и IDS / IPS на основе сигнатур.

Выявление артефактов и инструментов, относящихся к более высокому уровню угроз, заставляет обороняющуюся сторону подключать к защите более квалифицированные средства и специалистов более высокого класса. Риск обнаружения вынуждает злоумышленников вносить изменения в используемые ими вредоносные программы, методы подключения и другие инструменты. Для выстраивания эффективной стратегии защиты на этом уровне требуется использовать инструменты классов «безопасность конечных точек» (Endpoint Security), «сетевое обнаружение и реагирование» (Network Detection and Response, NDR), а также средства оркестровки, автоматизации и реагирования в области безопасности (Security Orchestration, Automation and Response, SOAR).

На вершине «пирамиды боли» находятся стратегии, действия и методы, применяемые противником на всех этапах проведения атаки. Для получения дополнительной информации лучше сразу рассматривать матрицу MITRE ATT&CK.

Умение понимать и применять «пирамиду боли» позволяет защитникам раскрывать замысел злоумышленников. Этот метод является наиболее продуктивным и эффективным для сдерживания кибератаки с точки зрения затрачиваемого времени и усилий.

В то же время такая форма защиты требует высшей квалификации от сотрудников ИБ, глубокого понимания собственной среды, анализа угроз потенциального противника, использования наиболее мощных инструментов и методов ИБ-защиты, таких как сценарии поиска угроз и машинное обучение.

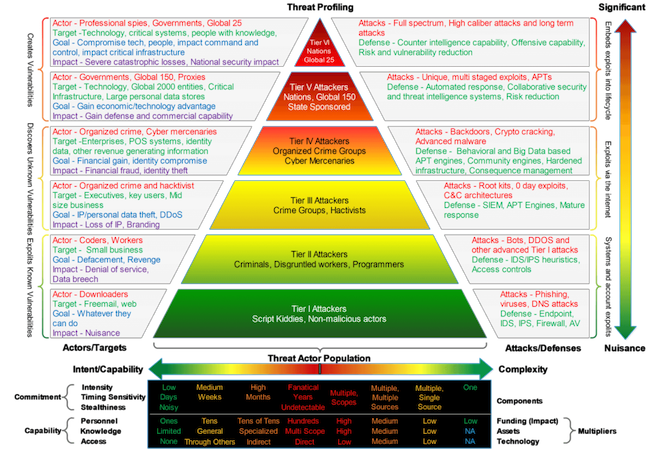

Грег Рейт (T-Mobile) подготовил расширенную версию «Пирамиды боли», добавив в неё дополнительную информацию для оценки приоритетов в организации защиты.

Рисунок 5. Раскладка киберугроз по приоритетам (автор: Грег Рейт)

Методы противодействия

Мы рассказали о моделях оценки угроз и организации противодействия, которые были затронуты на недавнем эфире AM Live «Threat Hunting: российская практика охоты на киберугрозы». Наша цель состояла в том, чтобы показать, какая именно требуется надстройка над другими, более автоматизированными средствами обнаружения угроз и каким образом она помогает защищать ниши, которые оказались незакрытыми при использовании обычных средств ИБ.

Существуют различные методы противодействия, основанные на приведённых моделях. Например, Олег Скулкин, руководитель управления киберразведки компании BI.ZONE, выделил во время эфира два подхода к Threat Hunting. «Первый — это неструктурированный метод противодействия, связанный с поиском аномалий в инфраструктуре. Второй — это структурированный подход, связанный с анализом применяемых методов и тактики атакующей стороны в контексте существующих групп злоумышленников (индустрия, страна присутствия и пр.)».

Выводы

Threat Hunting — это сложный метод противодействия киберугрозам, который должен применяться только в определённых случаях и проводиться обученными профессионалами. Для незрелых компаний, не имеющих выстроенной телеметрии, готовых инструментов и результатов детектирования, попытки подключения команд Threat Hunting будут иллюзорными для их безопасности. Этот вывод был сделан во время эфира AM Live. Мы постарались дополнить его.