Киберразведка (Threat Intelligence) занимается сбором информации о хакерских группировках, применяемых ими техниках и тактиках. Она даёт прогнозы по угрозам, помогает выявлять признаки начала атак, поставляет ценные данные другим участникам системы ИБ. Какую роль играет TI при защите от сложных APT-атак?

- Введение

- Что такое Threat Intelligence?

- Кому нужна Threat Intelligence?

- Уровни Threat Intelligence: стратегический, операционный, тактический

- Чего заказчики ждут от Threat Intelligence?

- Threat Hunting и Threat Intelligence

- Отчёты TI стратегического уровня

- Практика применения TI

- Эффективность использования инструментов Threat Intelligence

- Прогнозы развития TI на российском рынке

- Выводы

Введение

Киберразведка (Threat Intelligence) — это один из наиболее сложных и в то же время важных элементов ИБ в компании. Она помогает выстроить надёжную систему защиты с опорой на информацию о хакерских группировках, атаки которых направлены против компаний в конкретном регионе или определённой сфере деятельности.

Как и любой другой элемент ИБ-системы, киберразведка использует свои инструменты и сервисы. Их грамотная организация помогает выстраивать эффективный процесс получения важных сведений.

Для обсуждения связанных с проведением киберразведки вопросов в студию AM Live были приглашены ведущие эксперты российского рынка:

- Иван Чувилин, руководитель отдела поддержки продаж, R-Vision.

- Никита Назаров, руководитель команды Threat Intelligence, «Лаборатория Касперского».

- Николай Арефьев, сооснователь RST Cloud.

- Денис Кувшинов, руководитель отдела исследования угроз информационной безопасности экспертного центра безопасности, Positive Technologies.

- Дмитрий Шестаков, руководитель департамента киберразведки, Group-IB.

Модератором дискуссии выступил Лев Палей, начальник службы информационной безопасности АО «СО ЕЭС».

Прямой эфир AM Live состоялся 7 сентября 2022 года.

Рисунок 1. Участники дискуссии в эфире AM Live

Что такое Threat Intelligence?

Прежде всего, что же понимается под киберразведкой? В английском языке этому термину соответствует понятие Threat Intelligence (TI). Простой анализ позволяет сразу увидеть, что смыслы этих двух вариантов немного различаются.

Как отметил Николай Арефьев (RST Cloud), «для меня между Threat Intelligence и его “русским переводом” есть важное отличие. Термин TI прямо указывает на то, что целью этого направления ИБ является сбор знаний об угрозах и их анализ. Термин “киберразведка” больше нацелен на способ получения этой информации за счёт анализа большого пласта информации».

Чтобы не спорить о точности терминологии, лучше использовать имеющиеся определения. По мнению Никиты Назарова («Лаборатория Касперского»), наилучшим является определение данное в SANS Institute: «Threat Intelligence — это анализ информации, сбор сведений о противниках, их возможностях, применяемых техниках и тактиках».

Таким образом, под TI понимается совокупность трёх отдельных элементов: процесс получения знаний об угрозах из различных источников, накопление и активное применение собранной информации, а также наличие платформы, которая позволяет агрегировать накопленные знания.

В прошлом году в одном из выпусков AM Live мы рассматривали практические вопросы выбора инструментов Threat Intelligence. С записью эфира можно ознакомиться здесь.

Кому нужна Threat Intelligence?

«Появление Threat Intelligence в компаниях происходит гораздо раньше, чем запуск TI-платформы, — считает Денис Кувшинов (Positive Technologies). — До этого компании занимаются сбором информации о существующих угрозах, проводят мониторинг трафика. Фактически начальные элементы TI имеются практически в каждой компании, где ИБ уделяют должное внимание».

«Threat Intelligence можно рассматривать как набор определённых знаний, причём его объём может быть разным. Речь не о том, что эти знания доступны только избранным, а скорее о том, что применяемый набор знаний TI отражает уровень достигнутой зрелости ИБ в самой компании», — считает Николай Арефьев (RST Cloud).

Как отметили участники дискуссии, базовый уровень знаний о TI формируется за счёт ознакомления с отчётами вендоров. Эта информация помогает компаниям планомерно наращивать свою экспертизу, чтобы потом начать выстраивать необходимые процессы. После этого ценность собранной TI-информации значительно возрастает. Эти знания имплементируются в инфраструктуру ИБ и помогают защититься от атак.

В то же время следует различать подходы к TI со стороны вендоров и заказчиков. «Вендор создаёт средства TI для себя в рамках собственной разработки средств защиты. Он старается создавать наилучшие детекты, искать фиды, получая в результате интегрированный коммерческий продукт, — отмечает Денис Кувшинов (Positive Technologies). — Подход клиентов — немного другой. Заказчик старается понимать TI прежде всего на стратегическом уровне: от каких угроз TI помогает защищаться, какие киберриски может закрыть. Поэтому вопрос зрелости ИБ в компании — далеко не праздный: чтобы ответить на эти вопросы, компания должна дозреть с точки зрения реализованных у неё процессов защиты и прочего».

Уровни Threat Intelligence: стратегический, операционный, тактический

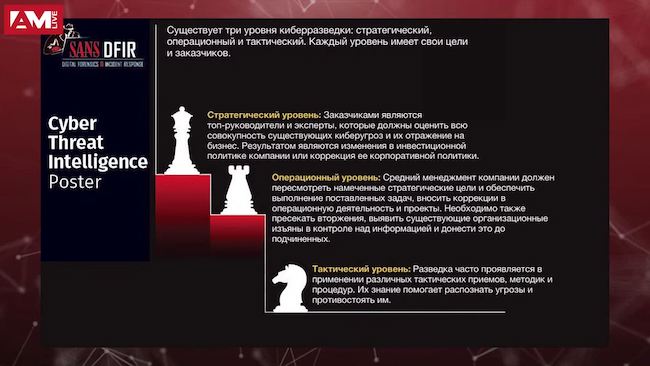

В ИБ принято рассматривать Threat Intelligence в виде системы из трёх уровней: стратегического, операционного и тактического. Каждый из них имеет своего «заказчика», использует определённые инструменты и имеет разное влияние на работу системы ИБ на предприятии в целом.

Рисунок 2. Уровни Threat Intelligence

«К стратегическому уровню относятся сбор и применение информации о текущих трендах, рисках и группировках, которые участвуют в атаках против родственных компаний или по отрасли. Эта информация полезна для CISO и CEO. Собранная информация позволяет получить оценку того, что происходит в мире ИБ в целом, узнать об актуальных угрозах для текущего региона и индустрии. Эта информация полезна при выходе компании в другой регион (страну). Стратегический уровень позволяет оценить, в каких приоритетных направлениях следует развивать ИБ в компании», — рассказал Дмитрий Шестаков (Group-IB).

Операционный уровень обычно затрагивает всё то, что касается тактики и техники проведения кибератак, которыми пользуются злоумышленники. Широко признанным источником подобной информации является матрица MITRE ATT&CK. В ней можно найти подробные сведения о том, как злоумышленники проникают в системы.

Информация операционного уровня полезна ИБ-аналитикам и CISO. Она позволяет им понять, на что следует выделять финансы и ресурсы при организации системы защиты предприятия. Операционный уровень позволяет ответить на вопрос о том, что надо делать, чтобы защититься от внешних угроз в данном регионе или индустрии.

Тактический уровень TI отражает техническую информацию о тех или иных группировках злоумышленников. Эта информация позволяет распознать характерные индикаторы и выявлять реальные угрозы, с которыми может столкнуться компания.

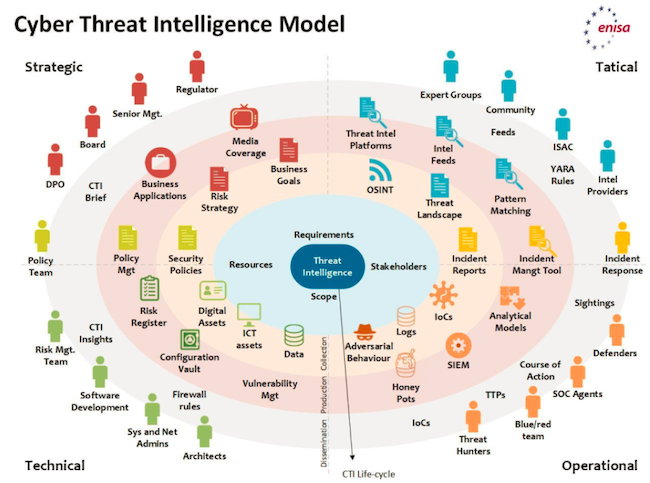

Рисунок 3. Архитектура системы киберразведки по ENISA

Чего заказчики ждут от Threat Intelligence?

Как уже было отмечено, степень внедрения TI в компании сильно зависит от уровня зрелости реализованных в ней процессов. Как отметил Денис Кувшинов (Positive Technologies), обычно заказчики хотят покупать фиды (наборы индикаторов определённых угроз) и строить на их базе экосистему ИБ-защиты. Это — сугубо технический вариант внедрения TI.

В то же время, как отметил Дмитрий Шестаков (Group-IB), разработчик TI-решения не может продавать заказчику TI по уровням. Его продукт может делиться на части, но принципы деления будут иными. Решения могут делиться по типам угроз, поэтому поставляемое решение всегда содержит инструменты для всех трёх уровней TI.

Но не следует думать, что подключение фидов решает все задачи TI. «При срабатывании индикаторов всегда требуется понять, что именно произошло. Необходимо осознать, что реально делает обнаруженный вредонос в инфраструктуре компании, — отмечает Николай Арефьев (RST Cloud). — Для этого нужны дополнительные сведения. Это поможет составить план дальнейших действий для ИБ. Заказчик должен исследовать свою инфраструктуру и попробовать найти другие индикаторы атаки. Это уже операционный уровень TI».

Изменения последнего времени оказали сильное воздействие на отрасль. «Среди главных трендов, — отметил Иван Чувилин (R-Vision), — импортозамещение. Оно привело к замене на отечественные решения некоторых платформ, которые применялись ранее для автоматизации задач TI».

В сложившейся ситуации заметно выросла квалификация заказчиков. Никита Назаров («Лаборатория Касперского») отметил в качестве примера банки. С его слов, теперь их интересует расширенная информация по группировкам, которые работают против кредитных организаций. Заказчики хотят знать источники атак, применяемые ими тактики. Им важно знать, как можно вычленить данные по конкретной группировке из всего потока собираемой информации, какие имеются разведданные по конкретной группировке и т. д.

В результате, отметил Никита Назаров, крупные банки скупают подряд все имеющиеся на рынке платформы TI, проводят анализ информации и сами находят подходящие решения.

В то же время системы TI имеют очень высокую цену. Поэтому многим заказчикам это не по карману.

«Если же заказчик ещё неготов или не имеет достаточно средств для внедрения сервиса TI, то стратегически (с точки зрения развития компании) неправильно отказывать ему в предоставлении этой услуги, — считает Николай Арефьев (RST Cloud). — Раз заказчик пришёл к вендору, значит, у него возникла потребность. Ему можно предложить тестовый пробный период, а дальше он сам решит, как поступать».

TI является частью ИБ предприятия. Как отметил Никита Назаров («Лаборатория Касперского»), «TI стали внедрять в компаниях для того, чтобы ускорить ответную реакцию команды Incident Response. Присутствие таких команд крайне желательно при внедрении TI. Именно ускорение их работы обеспечивает эффективность защиты. Она во многом зависит от того, насколько быстро компания сумеет понять, с какой группировкой столкнулась, что атакующая сторона уже успела предпринять, до какого уровня успела проникнуть внутрь компании. Эта информация имеет принципиальное значение».

«Как показывает международный опыт, продукты TI приобретают самые различные компании, — отметил Никита Назаров («Лаборатория Касперского»). — Потребность в выстраивании линии надёжной обороны возникает уже на этапе запуска бизнеса. В этот момент сразу активизируются противники. Поэтому компаниям следует выявлять угрозы, составлять детекты, устанавливать СЗИ, формировать политики и так далее. Уйти от этого невозможно ни малым компаниям, ни крупным».

«Потребность в TI есть в том числе и у малых предприятий, — добавил Денис Кувшинов (Positive Technologies). — Их отличие от крупного бизнеса состоит в том, что у них — свой набор угроз. Вероятность встречи с атакой сильной APT-группировки для них невелика, хотя подобные случаи встречаются. Но малые компании должны защищаться от взлома и DDoS. Поэтому им также необходимо устанавливать соответствующие фиды».

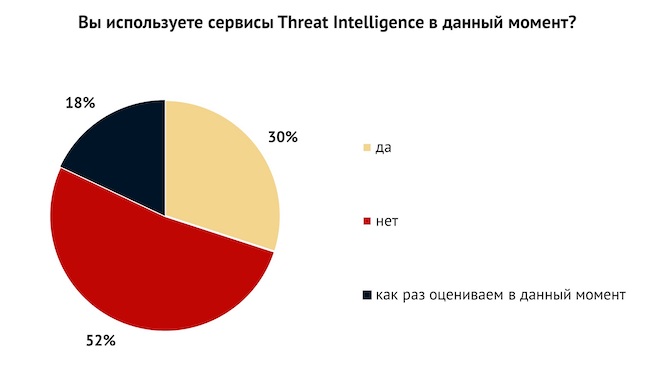

Рисунок 4. Вы используете сервисы TI в данный момент?

Threat Hunting и Threat Intelligence

Наличие TI является важным элементом работы команды проактивного поиска угроз (Threat Hunting), отвечающей за обнаружение следов взлома или функционирования вредоносных программ. TI фактически выступает донором информации для Threat Hunting на оперативном уровне.

«Threat Hunting и TI связаны между собой напрямую, — отметил Никита Назаров («Лаборатория Касперского»). — Когда у компании имеются разведданные, в условиях инцидента (и даже при его отсутствии) это помогает обнаружить нужные индикаторы на различных машинах. После этого Threat Hunting устанавливает контроль через свои индикаторы и список контролируемых атак».

Отчёты TI стратегического уровня

Многие вендоры TI-решений периодически выпускают отчёты, отражающие статистику за предыдущий период и дающие прогноз на будущий год. Эти отчёты носят стратегический характер для компаний.

«Самое важное в отчётах, выпускаемых компаниями изучающими рынок TI, — это подсказывать клиентам, как надо перегруппироваться и по каким направлениям развивать свои компетенции, чтобы уверенно противостоять атакам, ожидаемым в будущем, — заметил Денис Кувшинов (Positive Technologies). — Если у компаний нет собственного TI, то у них нет других источников информации, по которым они могут ориентироваться по трендам в ИБ, кроме таких отчётов. Отчёты позволяют решить эту задачу».

«В то же время эти отчёты несут и маркетинговый материал, — отмечает Николай Арефьев (RST Cloud). — Поэтому важно разделять эти две составляющие: живую статистику и аналитику и маркетинг».

Рисунок 5. Какие уровни TI реализованы в вашей компании?

Практика применения TI

«На текущий момент существует 260 открытых источников TI-информации чисто технического характера. Если брать TTP (описание техник и тактик), то в свободном доступе можно найти ещё порядка 90 доступных источников. Если брать источники стратегических отчётов, то насчитывается около 15 вендоров, которые выпускают такие материалы. Это — только открытые источники, без учёта платных. Заказчик неспособен самостоятельно обработать такой объём информации», — считает Николай Арефьев (RST Cloud).

«У каждой компании имеются собственные потребности. Например, в SOC стараются собрать максимум полезной информации. Проблема — в том, что в настоящее время нет “золотого” вендора TI, продукт которого способен покрыть все возникающие задачи. По данным SANS Institute за 2021 год, более 80 % опрошенных используют несколько источников информации о TI одновременно. В реальности в практике SOC можно встретить использование от одного до восьми источников TI. Для рядового заказчика всё будет упираться в бюджет с учётом получаемого “профита”».

«В то же время использование открытых источников TI является полезным для отражения только массовых угроз, — отмечает Денис Кувшинов (Positive Technologies). — Если же речь заходит об отражении сложных угроз, то необходимо переходить на операционный уровень. Данные по сложным угрозам не так просто отыскать, а затем связать вместе. Такие атаки требуют кропотливых исследований».

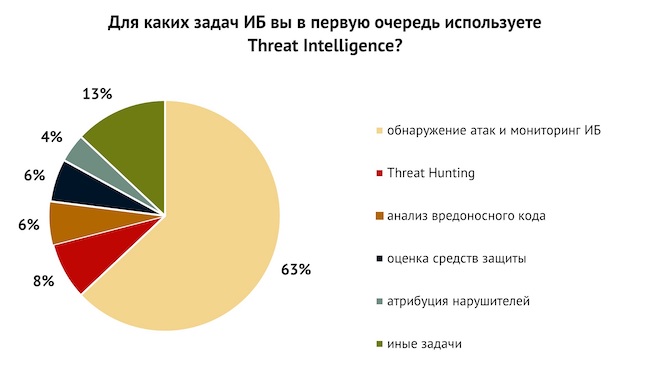

Рисунок 6. Для каких задач ИБ вы используете TI в первую очередь?

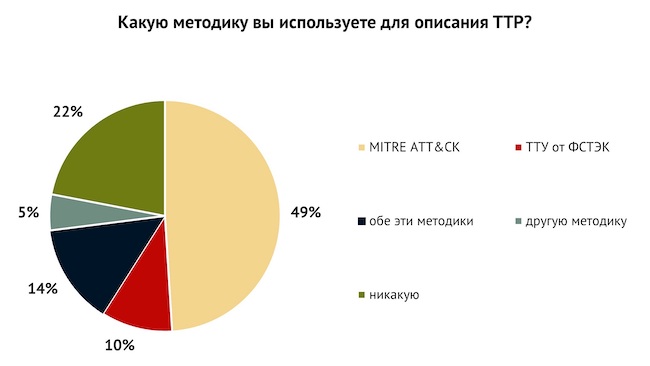

Рисунок 7. Какую методику вы используете для описания TTP?

Эффективность использования инструментов Threat Intelligence

Эффективность применения TI можно оценивать на разных уровнях.

«Если оценивать TI на стратегическом уровне, то эффективность его внедрения способно показать только время, — заявил Дмитрий Шестаков (Group-IB). — Со временем приходит убеждение в правильности выбранного решения, оценки риска и выстроенной защиты. На стратегическом уровне оцениваются не только технические детали, но и разные геополитические процессы, например хактивизм. Эти процессы необходимо учитывать заранее, иначе можно пострадать от них, если попасть под атаку неподготовленными. Анализ позволит также оценить понесённые затраты и их обоснованность».

«На операционном уровне, — продолжил Николай Арефьев (RST Cloud), — оценка эффективности применения TI выражается в правильности выстраиваемой защиты. На первый взгляд может показаться, что если ничего не происходит, то усилия по внедрению TI были напрасными. Но это совсем не так. Это может также указывать на то, что выбор сфер контроля был заужен, TI-система просто не видит того, что происходит рядом. Поэтому оценка эффективности внедрения будет всегда персональной для конкретной компании. Только практика способна подтвердить правильность выбранного решения».

Наличие TI в компании может быть полезным также для оценки инцидентов, с которыми она сталкивалась ранее, до внедрения TI. «Если инциденты случались ранее, то по ним наверняка осталась какая-то информация об атаковавшей стороне, — указал Дмитрий Шестаков (Group-IB). — Эти архивные данные можно проверить по TI. Если система TI подтвердит наличие в этих данных признаков хакерской атаки, то тем самым она покажет, что при её наличии теперь будет значительно проще избежать подобных атак или нейтрализовать их».

Рисунок 8. Какие технические решения по обработке данных TI вы используете?

Прогнозы развития TI на российском рынке

Дмитрий Шестаков (Group-IB):

— TI будет развиваться по пути наращивания стратегического и операционного уровней внутри компании. Это приведёт к интеграции клиентов и вендоров TI-решений. Клиенты будут анализировать данные на своей стороне, более активно задавать вопросы, помогать двигать отрасль вперёд в целом. Благодаря взаимодействию TI-зрелость будет расти на стороне как вендора, так и заказчиков.

Денис Кувшинов (Positive Technologies):

— С точки зрения угроз мы ожидаем увеличения атак через Open Source. Хакеры уходят в интерактивный канал распространения вредоносных программ: мессенджеры, Telegram. Они также уходят в облака, поскольку детектить их там сложнее. Второй тренд — TI в будущем будет входить в экосистему более крупных, интегрированных платформ.

Николай Арефьев (RST Cloud):

— С точки зрения главных направлений развития TI идёт по пути глобального обмена знаниями об угрозах и способах противодействия им. Но для России в ближайшие полтора года ожидать следования этому тренду не приходится. В России продолжится внедрение процессов на базе TI. Компании будут развивать автоматизацию и будут лучше понимать, что для полноценного TI недостаточно только загрузить файл с индикаторами.

Никита Назаров («Лаборатория Касперского»):

— Будущее TI связано с развитием интеграции с другими продуктами и их усложнением.

Иван Чувилин (R-Vision):

— Будет расти уровень квалификации специалистов, применяющих TI.

Рисунок 9. Каково ваше мнение о TI после эфира?

Выводы

Российский рынок киберразведки находится сейчас на стадии роста. Массированные кибератаки, с которыми столкнулись российские компании, заставили их обратить внимание на те направления ИБ, которыми раньше интересовался только крупный бизнес. Направление Threat Intelligence позволяет заранее подготовиться к возможным кибератакам, а также установить индикаторы, помогающие быстро отреагировать на признаки их начала.

Прошедшая дискуссия раскрыла особенности систем TI, их уровни и примеры применения. Участники также сделали прогнозы относительно будущего развития TI.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!