Рассматриваем класс решений Threat Intelligence (для чего они нужны, кому полезны) и подход «Лаборатории Касперского» к созданию собственного решения такого класса.

- Введение

- История появления Threat Intelligence

- Kaspersky Threat Intelligence

- Kaspersky Threat Intelligence Portal

- Сервисы Kaspersky Threat Intelligence

- 5.1. Kaspersky Threat Data Feeds

- 5.2. Kaspersky CyberTrace

- 5.3. Kaspersky Threat Lookup

- 5.4. Kaspersky Threat Infrastructure Tracking

- 5.5. Kaspersky Threat Analysis

- 5.6. Kaspersky Intelligence Reporting

- 5.7. Kaspersky Digital Footprint Intelligence

- 5.8. Kaspersky Takedown Service

- 5.9. Kaspersky Ask the Analyst

- Выводы

Введение

Очевидное определение для решений класса «киберразведка» (Threat Intelligence, TI) подобрать трудно, однако в общем случае они предоставляют знания об угрозах, полученные в результате анализа и интерпретации данных. Ежедневно происходит большое количество компьютерных атак, появляются вредоносные домены, IP-адреса, программы, новые уязвимости, методы атак и другие данные, связанные с деятельностью злоумышленников. Анализировать их, выстраивая графы взаимосвязей, а также исследовать контекст в рамках найденного индикатора — очень трудоёмкий процесс. Для этого и были созданы решения класса Threat Intelligence.

История появления Threat Intelligence

Изначально TI представляла собой выявление вредоносных кампаний силами вендоров и регуляторов в области ИБ, определение индикаторов компрометации (IoC), формирование репутационных списков и дальнейшую рассылку этих данных для загрузки на средства защиты и мониторинга. Пример — обновление базы правил для системы обнаружения вторжений. С ходом времени и с ростом вредоносной активности информация для проверки и отправки приобретала всё больший объём. Привычные процессы перестали справляться с таким потоком данных. Машинное обучение и искусственный интеллект пришли на помощь и в этом вопросе в том числе. С внедрением этих технологий стали обрабатываться огромные массивы информации и возникла новая проблема — избыточное количество разведданных. Это подтолкнуло рынок к появлению компаний специализирующихся на TI или к созданию подразделений TI внутри крупных вендоров. Отличительным признаком таких компаний и подразделений являлось большое количество источников и качество предоставляемых данных.

В настоящее время жизненный цикл TI в компании обычно выглядит следующим образом: данные собираются из множества источников, проверяются на релевантность, а затем анализируются и обрабатываются таким образом, чтобы предоставить соседним подразделениям разведданные, обычно — в виде аналитического отчёта, также содержащего приложение с индикаторами компрометации.

Аналитический TI-отчёт, как правило, содержит данные касающиеся всех трёх уровней Threat Intelligence: тактического, операционного и стратегического. Следовательно, они становятся актуальными не только для специалистов по информационной безопасности, аналитиков центров мониторинга (Security Operations Center, SOC), команд реагирования на инциденты (Incident Response), но и для руководителей при принятии управленческих решений.

Kaspersky Threat Intelligence

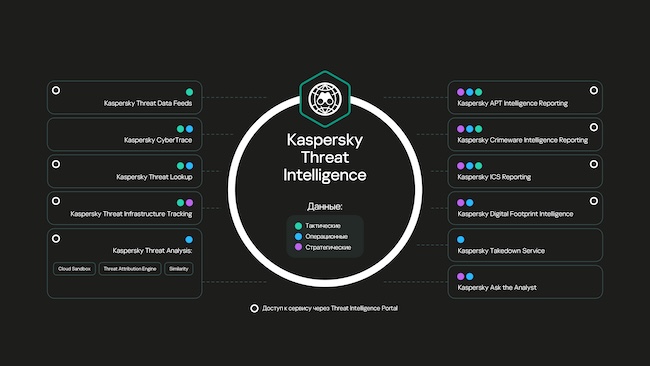

Решение компании «Лаборатория Касперского» нельзя назвать традиционной TI-платформой, компания пошла дальше и в итоге получила комплексный продукт для решения различных задач. Благодаря экспертизе «Лаборатории Касперского» каждый сервис заслуживает внимания и будет полезным в работе. Большое количество сервисов, включённых в портфолио, и различные варианты использования дают возможность гибко выстраивать процесс Threat Intelligence в организации.

Рисунок 1. Структура Kaspersky Threat Intelligence

Kaspersky Threat Intelligence Portal

Доступ к комплексу сервисов осуществляется через портал Kaspersky Threat Intelligence, предназначенный для анализа потенциальных угроз информационной безопасности. Он предоставляет актуальные сведения об этих угрозах как в машиночитаемом виде, так и в виде аналитических отчётов, что позволяет оперативно получить необходимый контекст и не только эффективнее расследовать инциденты в ИБ, но и подготовить превентивные меры по детектированию вредоносной активности. Доступ предоставляется на бесплатной и платной (по подписке на выбранные сервисы) основе. Бесплатная версия портала даёт возможность использовать сервисы Kaspersky Cloud Sandbox и Threat Lookup в ограниченном режиме. При наличии подписки будет предоставлен доступ к полноценной версии портала, содержащей всё самое интересное.

Сервисы Kaspersky Threat Intelligence

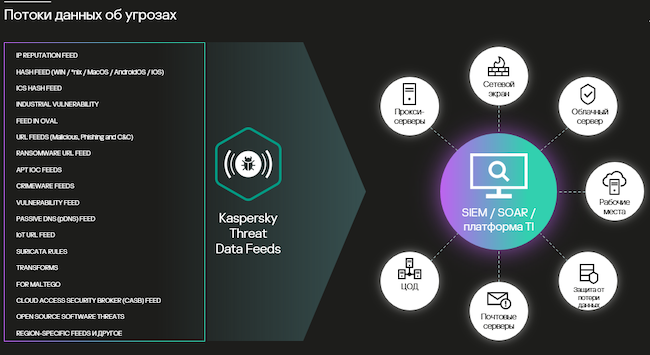

Kaspersky Threat Data Feeds

Использование Kaspersky Threat Data Feeds позволяет обогащать системы управления событиями (SIEM) или оркестровки-автоматизации-реагирования (SOAR) проанализированными событиями, выполнять приоритизацию этих событий и писать правила корреляции с их использованием. Данные содержат информацию об IP-адресах, доменных именах, хешах исполняемых файлов, тактиках и техниках злоумышленников. База формируется из множества источников, включая Kaspersky Security Network (KSN) с десятками миллионов добровольных участников, а также партнёрскую программу для разработчиков ПО, насчитывающую несколько сотен международных партнёров. В среднем за сутки база пополняется более чем на миллион новых объектов.

В потоки данных (фиды) попадают только те объекты, которые прошли многоступенчатый отбор в системе автоматической обработки, где для отсечения ложных срабатываний применяются технологии проверки доверия и репутации, а также модели машинного обучения, тренируемые на выборках из сотен миллионов актуальных доверенных и вредоносных файлов. Понимание принадлежности индикаторов компрометации к конкретным инструментам или группам злоумышленников поможет быстрее реагировать на компьютерные атаки и минимизировать потери бизнеса от них.

Рисунок 2. Данные Kaspersky Threat Data Feeds

Решения подразумевают различные варианты использования, можно выбрать подходящий под конкретные задачи.

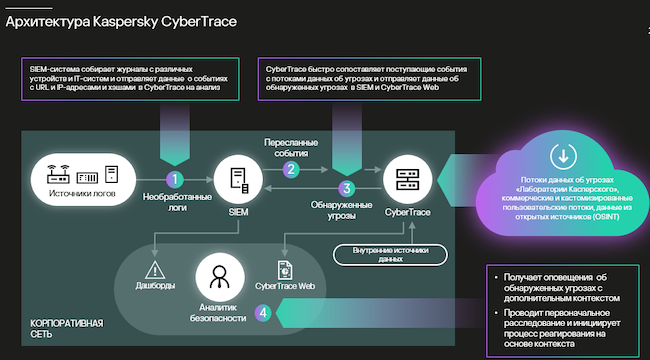

Kaspersky CyberTrace

Большой поток данных может как улучшить, так и затруднить процесс обработки инцидентов: есть вероятность, что SIEM-система не справится с объёмом поступающей информации, а также с корреляцией данных от источников в инфраструктуре с огромным массивом фидов. Всё это может негативно повлиять на производительность системы мониторинга. Для эффективной обработки данных компания предлагает отдельную платформу CyberTrace, которая поставляется в локальной версии (on-premise).

Идея заключается в том, чтобы снизить нагрузку на корреляционное ядро SIEM за счёт переноса процесса поиска индикаторов в стороннее решение. В CyberTrace подаются потоки данных об угрозах вместе с событиями от выбранных источников SIEM (например, Sysmon EID1). В случае обнаружения хеша с плохой репутацией сформированный сигнал (алерт) отправляется в SIEM. Поскольку CyberTrace хранит все события, поступившие от SIEM, есть возможность воспользоваться функциональностью ретроспективного сканирования, исключая тем самым необходимость обнаруживать следы новых индикаторов в SIEM-системе.

Рисунок 3. Схема работы с Kaspersky CyberTrace

По всем обнаруженным индикаторам можно посмотреть отчёт, построить граф для наглядного анализа, назначить теги для удобства использования и выполнить другие полезные для анализа действия.

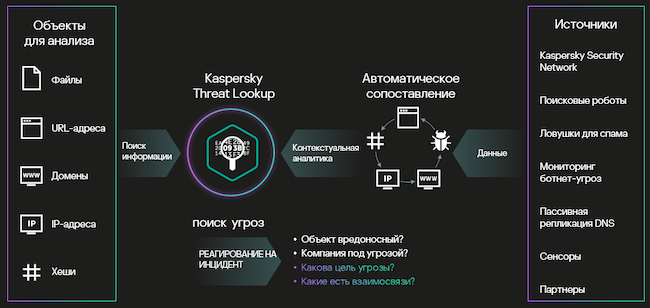

Kaspersky Threat Lookup

Сервис предоставляет возможность делать запросы к базе данных индикаторов компрометации для проверки IP-адресов, доменных имён и хешей. Результаты содержат названия угроз, статистические и поведенческие данные, сведения WHOIS / DNS, данные геолокации, связи между объектами и цепочки загрузки, похожие домены (typosquatting) и похожие вредоносные файлы. В результате у работающих с платформой специалистов будет обширная информация о проверяемых индикаторах. Анализ можно облегчить построением графа, позволяющего визуализировать данные Threat Lookup. База данных обновляется в настоящем времени из множества различных источников. С сервисом можно работать через веб-интерфейс или REST API.

Рисунок 4. Схема работы Kaspersky Threat Lookup

Kaspersky Threat Infrastructure Tracking

Сервис выявляет IP-адреса и домены, являющиеся командными центрами в зафиксированных атаках по всему миру. При использовании сервиса предоставляются оповещения о появлении новых вредоносных адресов; информацию можно получать по определённой стране или по всей планете. Знание о таких адресах поможет аналитикам SOC снизить риск компрометации, подготовившись к вероятной атаке, и передать информацию для настройки детектирования на различных средствах защиты информации.

Kaspersky Threat Analysis

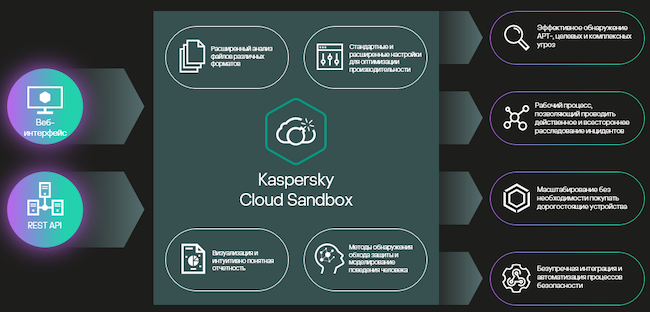

Этот сервис объединяет три технологии: Kaspersky Cloud Sandbox, Kaspersky Threat Attribution Engine и Kaspersky Similarity.

Kaspersky Cloud Sandbox — облачная песочница, работающая через веб или REST API. По результатам анализа будет предоставлена информация о поведении файла, сетевой активности, записях в реестре или созданных файлах, а также скриншоты работы программы и многое другое.

Рисунок 5. Схема работы с Kaspersky Cloud Sandbox

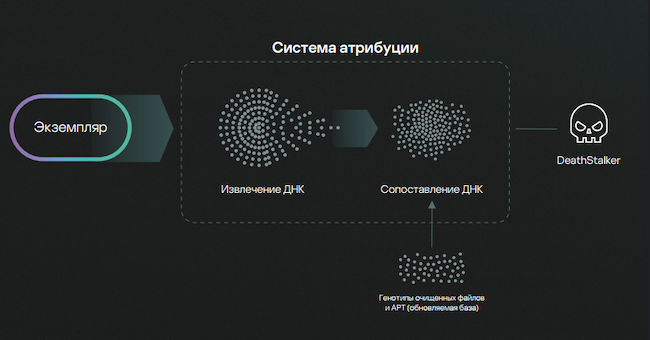

Работу песочницы дополняет технология Kaspersky Threat Attribution Engine, предоставляющая доступ к хранилищу с огромным количеством информации об APT-кампаниях и вредоносных программах. Как видно из названия, она помогает выполнить атрибуцию и понять, существует ли связь между изученным образцом и ранее расследованными атаками или определёнными группировками. Правильно выполненная атрибуция может помочь при локализации угрозы и реагировании. Технологию можно развернуть в изолированной среде, для соблюдения нормативных требований; также поддерживается REST API для различных интеграций.

Рисунок 6. Схема работы с Kaspersky Threat Attribution Engine

Технология Kaspersky Similarity предоставляет информацию о вредоносных файлах, которые похожи на исследуемый объект, благодаря чему можно расширить данные об индикаторах и оптимизировать защиту.

Kaspersky Intelligence Reporting

Премиальный доступ позволяет получать от специалистов «Лаборатории Касперского» отчёты об угрозах. Есть три типа отчётов: по сложным целевым угрозам (Kaspersky APT Intelligence Reporting), финансово мотивированным группировкам (Kaspersky Crimeware Intelligence Reporting) и атакам на предприятия промышленного сектора (Kaspersky ICS Threat Intelligence Reporting).

Аналитические отчёты об APT содержат технические сведения с подробным разбором действий злоумышленников, используемых инструментов, тактик и техник.

Kaspersky Crimeware Intelligence Reporting — это информация об атаках, целью которых было извлечение финансовой выгоды. Они нередко связаны с работой шифровальщиков, однако в отчётах найдётся ещё много интересного.

Аналитические отчёты об угрозах промышленной кибербезопасности содержат информацию об атаках на промышленные организации и об уязвимостях АСУ ТП.

В отчётах есть информация для менеджмента и для технических специалистов. Последние получают не только разбор атаки, сопоставление с MITRE ATT&CK и индикаторы компрометации, но и YARA-правила, позволяющие детектировать относящиеся к конкретной атаке или группировке события, а также SIGMA-правила, позволяющие детектировать техники атакующих, которые были упомянуты в отчёте. В создании отчётов принимает участие команда центра глобальных исследований и анализа угроз Kaspersky GReAT.

Kaspersky Digital Footprint Intelligence

Этот сервис подойдёт для защиты бренда. Здесь выполняется поиск угроз для конкретного заказчика. Последний предоставляет информацию о своей компании: доменные имена, IP-адреса, ключевые слова и др. После согласования входной информации специалисты «Лаборатории Касперского» будут отслеживать следующие области:

- Ресурсы сетевого периметра, доступные сетевые службы, уязвимые службы, анализ эксплойтов, оценка рисков.

- Ресурсы даркнета, активность кибергруппировок, утечки информации, скомпрометированные учётные записи, информация об инсайдерах, утечки в социальных сетях, утечки метаданных.

При обнаружении угроз будет отправлено уведомление, чтобы заказчик мог быстро отреагировать. Также периодически формируются комплексные отчёты.

Kaspersky Takedown Service

С каждым годом становится всё больше фишинговых и вредоносных доменных имён. Для защиты от таких угроз в Kaspersky Threat Intelligence есть сервис по удалению доменов. Специалисты «Лаборатории Касперского» следят за их появлением и оповещают заказчика. Есть возможность отправить запрос на нейтрализацию, если вредоносный домен был обнаружен самостоятельно. Процесс занимает время, поскольку «Лаборатория Касперского» не удаляет домены самостоятельно, а работает с различными локальными регуляторами, в зависимости от географического расположения регистратора.

Kaspersky Ask the Analyst

Сервис позволяет расширить спектр ресурсов для решения проблем, используя опыт экспертов «Лаборатории Касперского». Профильный специалист даст максимально подробный ответ на заданный вопрос. Есть пять видов запросов:

- Информация об APT и инструментах злоумышленников (crimeware).

- Анализ вредоносных программ.

- Описание угроз, уязвимостей и связанных с ними индикаторов компрометации.

- Анализ угроз в даркнете.

- Запросы связанные с атаками в промышленном секторе.

Запросы можно отправлять через портал поддержки корпоративных клиентов, вам ответят по электронной почте или организуют звонок. По сути, при использовании сервиса появляется доступ к отраслевым специалистам по различным угрозам.

Выводы

Kaspersky Threat Intelligence обладает большим количеством функциональных возможностей. «Лаборатория Касперского» преодолела долгий путь, и сейчас решение эволюционировало из набора репутационных списков в комплексную платформу, которая может удовлетворить большое количество запросов.

Сервисы Threat Lookup и Cloud Sandbox будут полезны специалистам по информационной безопасности, аналитикам SOC, экспертам по цифровой криминалистике. Заметим, что эти сервисы в ограниченном варианте использования доступны бесплатно. Интеграция Kaspersky Threat Data Feeds и Kaspersky CyberTrace поможет функционированию SOC: благодаря ей станет легче приоритизировать угрозы в поступающих событиях. Для мониторинга различных видов утечек и защиты бренда пригодятся сервисы Digital Footprint Intelligence и Takedown.

Каждая компания самостоятельно решает, какие средства и механизмы использовать для киберразведки. Существуют различные платные и бесплатные сервисы, проекты с открытым исходным кодом. «Лаборатория Касперского» выделяется здесь серьёзной экспертизой в различных направлениях, командой специалистов с высоким уровнем компетенций, а также количеством обработанных более чем за 25 лет данных, к которым заказчик получает доступ. Kaspersky Threat Intelligence существует уже не один год, постоянно совершенствуется и, думаем, продолжит развиваться дальше.