Благодаря интеграции данных об угрозах из Kaspersky CyberTrace в платформу Kaspersky Unified Monitoring and Analysis (KUMA) можно автоматизировать процессы первоначальной приоритизации инцидентов и их расследования. Потоковое обогащение событий по ИБ контекстом, а также представление информации в едином интерфейсе существенно усиливают возможности KUMA. Рассмотрим сценарий такой интеграции и выясним, какие преимущества даёт подобная синергия.

- Введение

- Что даёт синергия Kaspersky CyberTrace и KUMA?

- Выявление ранее необнаруженных угроз при ретроспективном сканировании в Kaspersky CyberTrace

- Выводы

Введение

Управление угрозами включает в себя много задач и сценариев. Всё это сопровождается процессами реагирования на инциденты, автоматической корреляцией данных и оповещением. Потоки данных (фиды) позволяют оперативно реагировать на инциденты и находить новые, ранее неизвестные угрозы. Индикаторы компрометации, содержащиеся в фидах, снабжены контекстом и дают возможность понять техники и тактики атакующих. Фиды содержат также информацию о ботнетах, вредоносных доменах, URL и хешах исполняемых файлов. Эти сведения помогают аналитикам получать более полную картину актуальных угроз, своевременно находить их признаки в инфраструктуре и реагировать. Например, зная хеши вредоносных файлов, специалисты по ИБ могут заранее заблокировать их либо оперативно выявить их в инфраструктуре. Такие данные помогают принимать решения о том, как реагировать на угрозу в конкретный момент времени и как предотвратить её в будущем.

Фиды предоставляются в различных форматах и включают в себя огромное количество индикаторов компрометации. Кроме того, фиды можно брать у различных поставщиков. Всё это увеличивает нагрузку на SIEM и сильно усложняет обработку информации.

Благодаря интеграции актуальных машиночитаемых аналитических данных о киберугрозах из Threat Intelligence (TI) в SIEM центр мониторинга (SOC) может автоматизировать процессы первоначальной приоритизации и расследования. Сегодня рассмотрим возможности интеграции TI-платформы Kaspersky CyberTrace с SIEM-системой Unified Monitoring and Analysis Platform (KUMA), обзор которой мы уже публиковали, и выясним получаемую от этого выгоду.

Что даёт синергия Kaspersky CyberTrace и KUMA?

Основные возможности Kaspersky CyberTrace и KUMA

Kaspersky CyberTrace позволяет агрегировать и анализировать информацию об угрозах из различных источников данных TI. Платформа обеспечивает интеграцию с KUMA любых форматов фидов — JSON, STIX, XML и CSV, — полученных из различных источников: как коммерческих (например, Kaspersky Threat Data Feeds), так и открытых. Это позволяет аналитикам более эффективно использовать поступающую информацию в существующих ИБ-процессах по обнаружению угроз и реагированию на них.

Kaspersky CyberTrace использует встроенный процесс разбора и сопоставления входящих данных, что значительно снижает рабочую нагрузку на KUMA.

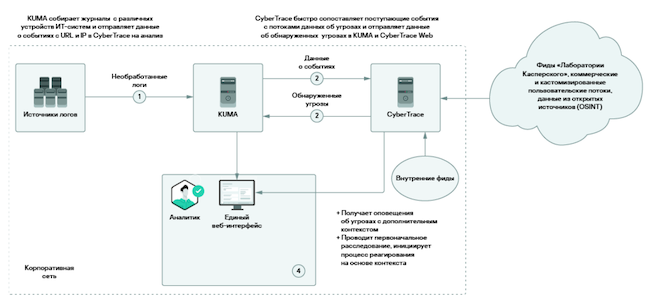

Рисунок 1. Схема интеграции Kaspersky CyberTrace и KUMA

CyberTrace получает фиды из различных источников и принимает запросы от KUMA по определённым полям событий, где содержатся IP-адрес, ссылка или хеш файла. Благодаря используемому в Kaspersky CyberTrace автоматическому разбору входящих журналов и событий и сопоставлению их данных с фидами возникает понимание текущей ситуации в режиме реального времени, что помогает аналитикам принимать быстрые и обоснованные решения.

База данных индикаторов в Kaspersky CyberTrace обеспечивает полнотекстовый поиск с поддержкой сложных запросов по всем полям индикатора, включая содержащие контекст. Результаты поиска могут быть отфильтрованы по поставщику данных для упрощения дальнейшего анализа. Kaspersky CyberTrace содержит страницы с детальной информацией по каждому индикатору для более подробного анализа. На каждой странице представлена сводная дедуплицированная информация по индикатору, полученная ото всех подключённых поставщиков данных.

Интеграция Kaspersky CyberTrace с KUMA

Для настройки интеграции необходимо перейти в KUMA.

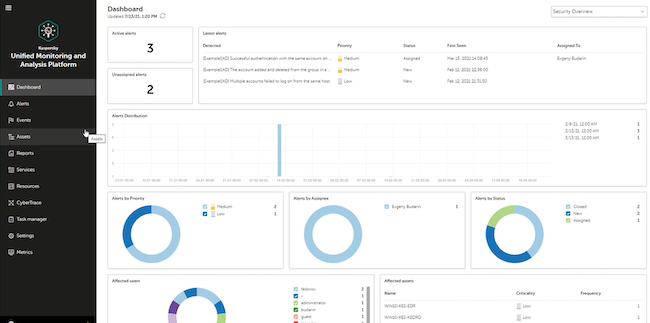

Рисунок 2. Панель мониторинга в KUMA

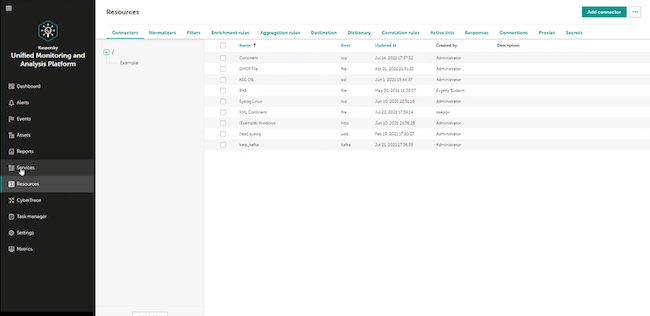

На основной странице («Dashboard») переходим в раздел «Resource». На вкладке «Connections» настраиваем подключение к серверу Kaspersky CyberTrace.

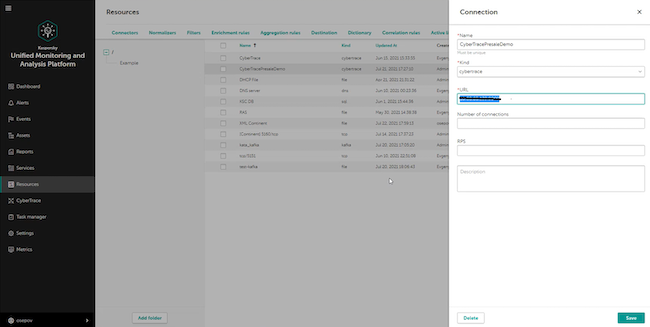

Рисунок 3. Добавление сервера Kaspersky CyberTrace в KUMA

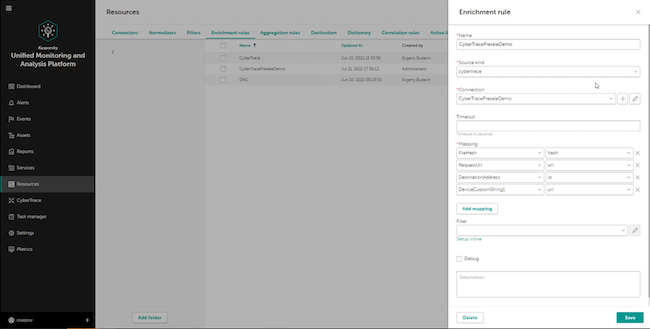

На вкладке «Enrichment rules» настраиваются целевые параметры взаимодействия с Kaspersky CyberTrace, включая правила обогащения, которые размечаются в соответствии с моделью данных KUMA.

Рисунок 4. Настройки «Enrichment rules» для сервера Kaspersky CyberTrace в KUMA

Для нашего кейса используем в качестве источника событий сервер Kaspersky Security Center. Он у нас заведён в качестве коннектора на вкладке «Connectors» в KUMA.

Рисунок 5. Подраздел «Connectors» в KUMA

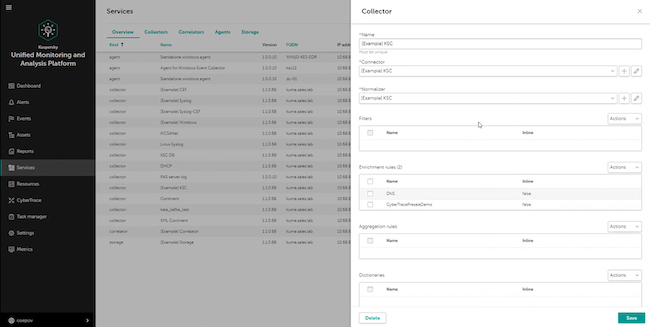

Правила обогащения информации для коллектора событий от Kaspersky Security Center описаны в разделе «Services» в KUMA.

В данном случае у нас есть два источника обогащения: DNS и CyberTrace. DNS предоставляет информацию об имени хоста для IP-адреса, на котором произошло событие из области безопасности. CyberTrace предоставляет дополнительный контекст из индикаторов компрометации.

Рисунок 6. Правила обогащения информации для KSC в разделе «Services» в KUMA

Потоковое обогащение событий по ИБ контекстом и представление информации в интерфейсе KUMA

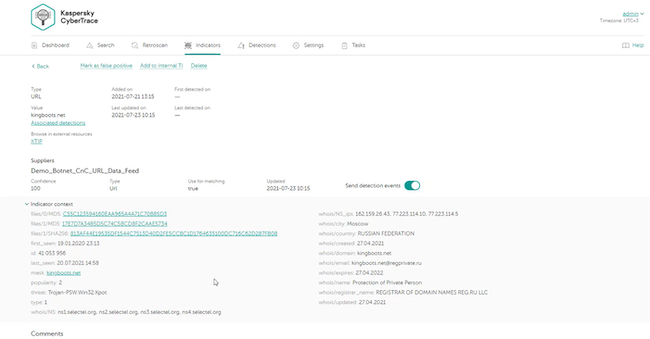

Основная цель интеграции CyberTrace с KUMA — не просто отобразить детектирование в панели мониторинга KUMA, а подгрузить из фида дополнительный контекст в описание события. Для тестирования связки CyberTrace с KUMA осуществим переход на заражённый сайт «kingboots.net» из описания индикатора.

Рисунок 7. Описание индикатора компрометации в Kaspersky CyberTrace

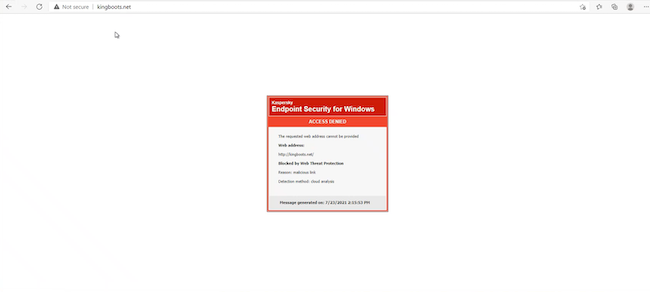

При переходе на заражённый сайт Kaspersky Endpoint Security для Windows выдаст предупреждение.

Рисунок 8. Сообщение в Kaspersky Endpoint Security для Windows о переходе на заражённый сайт

Kaspersky Endpoint Security отправляет предупреждение в Kaspersky Security Center, а тот — в KUMA.

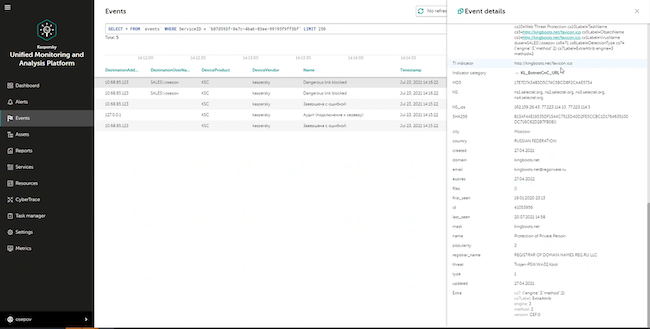

Рисунок 9. Просмотр события от Kaspersky Security Center в KUMA

В разделе «Events» в KUMA мы можем ознакомиться с событием от Kaspersky Security Center, а также посмотреть подробности. Однако Kaspersky Security Center может предоставить не более чем данные о том, что данный URL заблокирован по определённым сигнатурам, а аналитикам бывает этого недостаточно. Ценностью интеграции с CyberTrace является то, что события обогащаются дополнительными контекстными данными из фида (информация о хеше, которая связана с обращением к C&C-серверу, наименование угрозы, информация о домене и т. д.).

Единый интерфейс Kaspersky CyberTrace и KUMA

Для удобства аналитика предусмотрена возможность работы с CyberTrace из интерфейса KUMA.

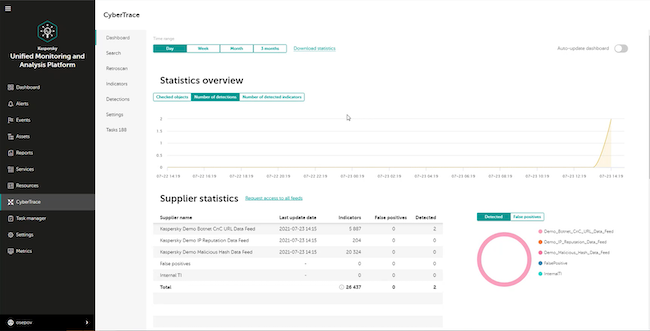

Рисунок 10. Вкладка «CyberTrace» в KUMA

Аналитик имеет доступ практически ко всем функциям CyberTrace в веб-консоли KUMA.

Выявление ранее необнаруженных угроз при ретроспективном сканировании в Kaspersky CyberTrace

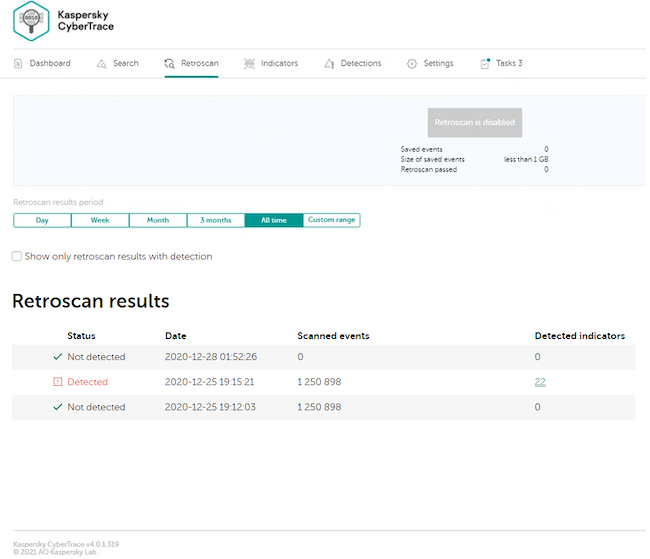

В Kaspersky CyberTrace также есть возможность проверять уже проанализированные события с использованием новейших данных об угрозах (функция ретроспективного сканирования Retroscan), которая позволяет выявить ранее необнаруженные инциденты для проведения дальнейших расследований. Поскольку фиды постоянно обновляются, может быть полезно сохранять события, которые не содержат обнаруженных индикаторов, а затем повторно сканировать эти события вручную или в соответствии с расписанием, даже если на момент их получения Kaspersky CyberTrace не содержал информации о связанных с ними угрозах.

В Retroscan можно запустить ретроспективное сканирование вручную и при необходимости настроить отображение только тех результатов, которые содержат обнаруженные индикаторы.

Рисунок 11. Результаты выявленных ранее необнаруженных угроз при ретроспективном сканировании в Kaspersky CyberTrace

Выводы

Сегодня мы рассмотрели возможности интеграции TI-платформы Kaspersky CyberTrace и SIEM-системы Kaspersky Unified Monitoring and Analysis Platform (KUMA). Эта связка позволяет обогащать события по ИБ контекстом и работать с информацией в едином интерфейсе в KUMA, а также снизить нагрузку на SIEM с помощью механизмов разбора и соотнесения (парсинга и матчинга).

Подводя итог, стоит отметить, что такая cинергия может принести ощутимую пользу в защите от целевых атак, ведь одна из её важных задач — оптимизировать трудозатраты SOC, дав аналитикам по информационной безопасности актуальные данные и контекст для приоритизации своих действий и принятия решений.