При разборе атаки на представителя сферы грузоперевозок по ж/д эксперты «Доктор Веб» обнаружили возможность подмены DLL, используемой Яндекс Браузером. Получив уведомление, разработчики быстро устранили уязвимость (патч включен в сборку 24.7.1.380).

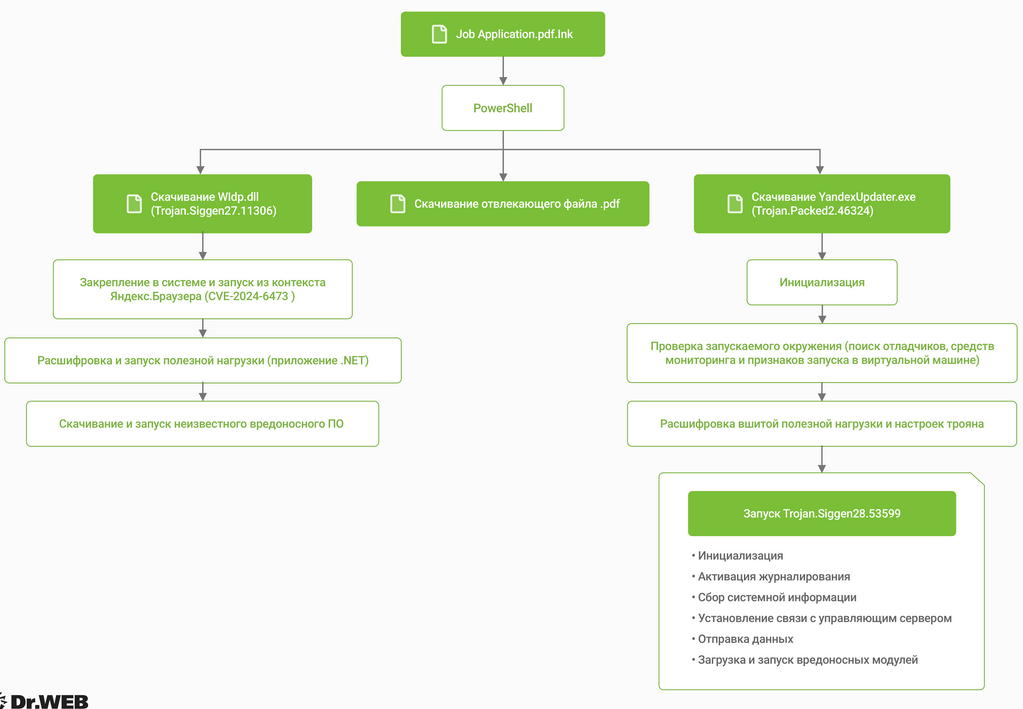

Анализ присланного в компанию поддельного письма соискателя вакансии показал, что прикрепленный архив с двойным расширением .pdf.lnk, якобы резюме, запускает PowerShell для загрузки со стороннего сайта двух скриптов с разным пейлоадом.

В обоих случаях на Windows-машине жертвы открывается маскировочный документ PDF, но один скрипт также параллельно запускает YandexUpdater.exe — фейковый сервис обновления Яндекс Браузера, а на самом деле дроппер Trojan.Packed2.46324.

Вредонос проверяет систему на наличие враждебной среды (эмуляторы, отладчики) и при отсутствии угрозы распаковывает трояна, детектируемого как Trojan.Siggen28.53599.

Этот зловред обеспечивает хозяевам удаленное управление, собирает информацию о зараженной системе и загружает дополнительные компоненты. Чтобы избежать обнаружения, он тоже проводит проверки на наличие антивирусов, ВМ, режима отладки); при положительном результате троян перезаписывает свой файл нулями и удаляет его вместе с папкой.

Второй вредоносный сценарий используется для подмены DLL через эксплойт. Вредоносный вариант системной Wldp.dll (Trojan.Siggen27.11306) помещается в скрытую папку %LOCALAPPDATA%\Yandex\YandexBrowser\Application (легитимная Wldp.dll хранится в %WINDIR%\System32).

При запуске браузера этот троян расшифровывает вшитую полезную нагрузку — шелл-код, позволяющий запустить в системе некое приложение .NET. Его назначение было определено как загрузчик-стейджер, однако конечную цель выявить не удалось: внешний файл оказался недоступен.

Информацию об эксплойте передали в «Яндекс», и там быстро залатали дыру, зарегистрированную как CVE-2024-6473 (ненадежный путь поиска DLL, 8,4 балла CVSS).

Напомним, в этом году состоялся запуск версии Яндекс Браузера с встроенными нейросетями. ИИ-функции доступны на десктопах Windows, macOS, Linux, а также на мобильных устройствах и уже исправно, а главное, оперативно ограждают пользователей от потенциально опасных фейков в интернете.