В новой киберкампании злоумышленники прибегли к интересному способу доставки вредоносного загрузчика под названием GHOSTPULSE. На этот раз атакующим помогают пакеты MSIX для популярного Windows-софта: Google Chrome, Microsoft Edge, Brave, Grammarly и Cisco Webex.

Джо Дезимоне, один из специалистов компании Elastic Security Labs, пишет в опубликованном на днях отчёте:

«MSIX является форматом пакетов приложений Windows, который разработчики могут использовать для упаковки, распространения и инсталляции своего софта на компьютеры пользователей».

«При этом MSIX требует доступ к купленным или украденным сертификатам для подписи кода, что делает этот формат пригодным для групп с серьёзными ресурсами».

Судя по всему, киберпреступники используют взломанные веб-сайты, вклиниваются в SEO-оптимизацию и задействуют вредоносную рекламу для доставки вредоноса на устройства жертв. В первую очередь на эту уловку попадаются те, кто ищет популярный софт в Сети.

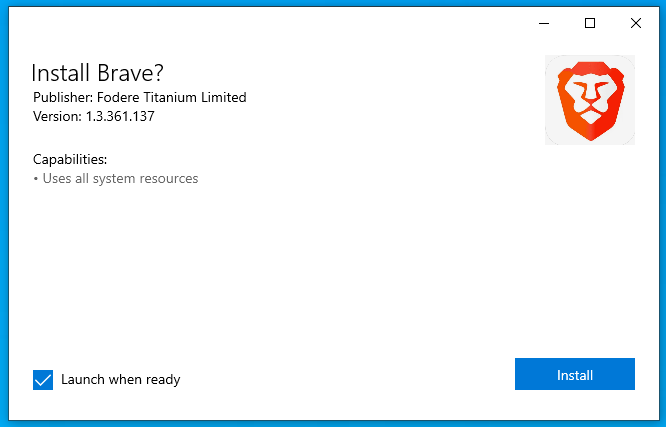

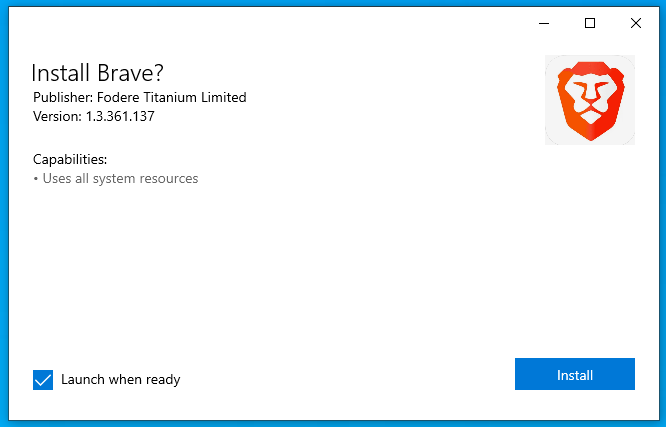

После запуска скачанного файла MSIX пользователь увидит кнопку «Установить», при нажатии на которую произойдёт скрытая загрузка GHOSTPULSE с удалённого сервера (manojsinghnegi[.]com). За этот процесс отвечает скрипт PowerShell.

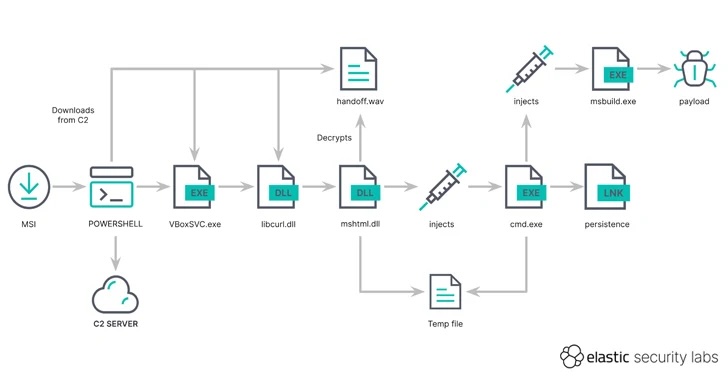

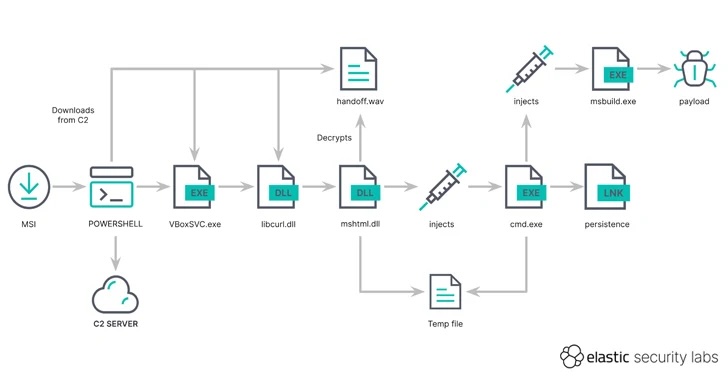

Пейлоад первой ступени представляет собой TAR-архив, в котором содержится замаскированный под службу Oracle VM VirtualBox (VBoxSVC.exe) исполняемый файл. На деле же это связанный с Notepad++ бинарник — gup.exe.

В архиве также можно найти файл handoff.wav — троянизированную версию библиотеки libcurl.dll, которая приходится кстати из-за уязвимости gup.exe к сторонней загрузке DLL.

«PowerShell-скрипт выполняет VBoxSVC.exe, который загружает вредоносную библиотеку libcurl.dll. Злоумышленникам удаётся обойти антивирусные и другие защитные продукты за счёт минимальных следов на диске», — объясняет Дезимоне.

Дальше происходит парсинг файла handoff.wav, содержащего зашифрованный пейлоад. Он декодируется и запускается с помощью mshtml.dll. GHOSTPULSE, выступающий в качестве загрузчика, запускает вредонос последней ступени — как правило, троян для удалённого доступа.