Эксперты Trellix фиксируют рост количества заражений трояном Skuld. Анализ показал, что написанный на Golang инфостилер использует множество библиотек для выполнения различных задач, в том числе opensource-проекты, доступные на GitHub.

Создатель новобранца, известный в Сети под ником Deathined, постоянно пытается реализовать новые функции и пока не предлагает свое детище как MaaS (Malware-as-a-Service, как услугу). В Teleram и Discord появились новые группы (deathinews и Guilded соответственно) — видимо, задел под такой сервис.

При исполнении Skuld прежде всего проводит проверку на наличие виртуального окружения и составляет список запущенных процессов, чтобы сравнить его с вшитым блоклистом. При обнаружении совпадений процесс принудительно завершается.

На настоящий момент вредонос умеет собирать информацию о зараженной системе, похищать куки и учетки из браузеров, а также содержимое файлов в папках пользователя Windows (Рабочий стол, Документы, Изображения, Музыка, Видео и OneDrive).

Выявленные артефакты указывают на то, что троян обладает способностью обходить защиту, реализованную в клиенте Better Discord и плагине Discord Token Protector. Это ему нужно, чтобы выполнить JavaScript-инъекцию и воровать бэкап-коды из приложения (мессенджер их использует так же, как одноразовые коды в рамках 2FA).

Некоторые семплы Skuld снабжены модулем-клиппером, позволяющим подменять адреса криптокошельков в буфере обмена. Эта функциональность, по словам аналитиков, сыра и скорее всего находится в стадии разработки.

Вывод краденых данных осуществляется с использованием вебхука Discord либо файлообменника Gofile. В последнем случае оператору зловреда высылается URL загруженного ZIP-файла — тоже с помощью Discord Webhooks.

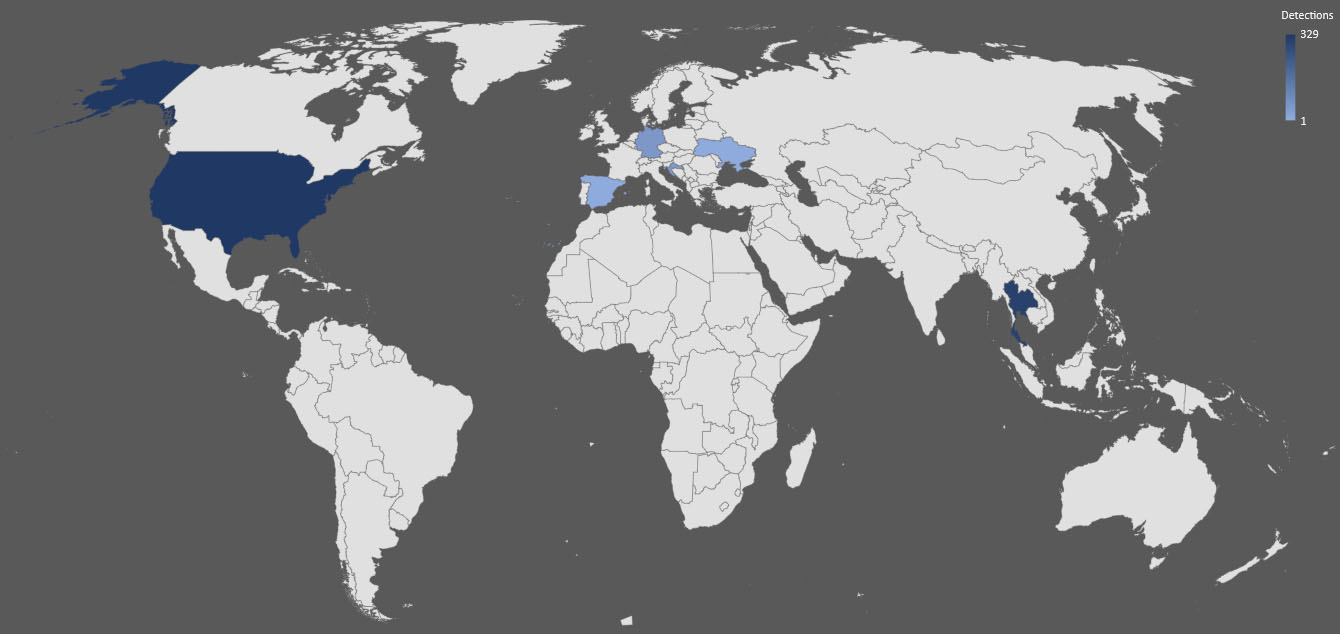

Заражения Skuld пока выявлены в Юго-Восточной Азии, США и Европе (данные на конец апреля).