Microsoft планирует серьёзно пересмотреть модель безопасности в Windows 11. Компания хочет сделать систему «безопасной по умолчанию», для чего готовит два больших изменения: режим Baseline Security Mode и новую модель разрешений для приложений, напоминающую Android и iOS.

Если коротко, Windows станет строже к тому, что именно может запускаться на компьютере и к каким данным получают доступ программы.

Но при этом полностью закрывать платформу Microsoft не собирается, возможность установить «что угодно» останется, просто теперь это будет более осознанный выбор.

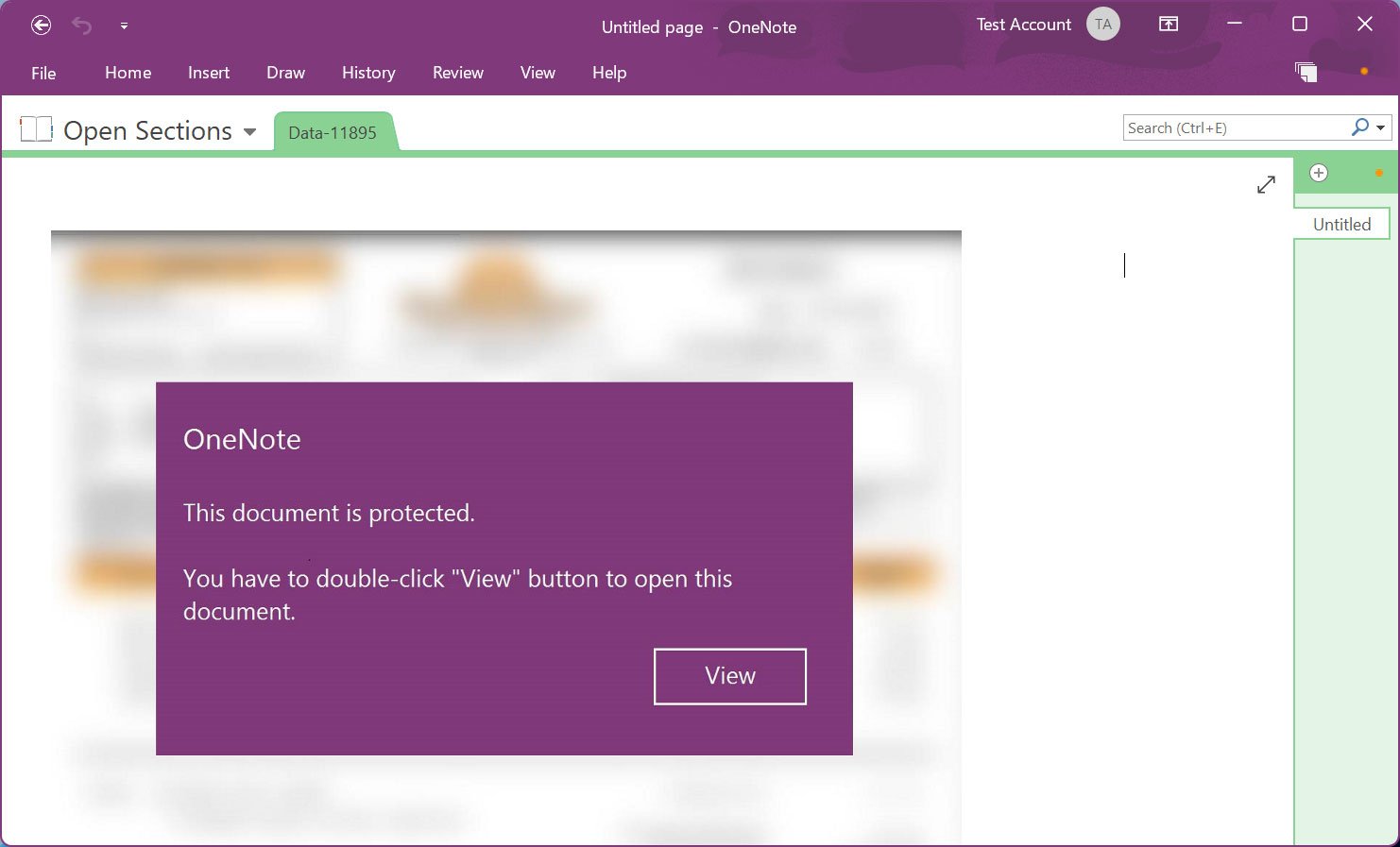

Самое заметное изменение — Baseline Security Mode. В этом режиме Windows 11 будет по умолчанию запускать только корректно подписанные приложения, сервисы и драйверы. Система станет проверять цифровую подпись и целостность ПО во время выполнения. Если программа не соответствует требованиям, она просто не запустится, если только пользователь явно не разрешит это.

Новый режим объединяет в себе идеи Smart App Control, WDAC, HVCI и других механизмов, которые раньше либо были отключены по умолчанию, либо работали только на отдельных устройствах. Теперь это хотят сделать частью базового поведения системы.

При этом Microsoft подчёркивает: исключения будут возможны. Если вы используете старые программы, собственные утилиты или неподписанные драйверы, их можно будет разрешить вручную. Для ИТ-администраторов предусмотрены механизмы настройки исключений.

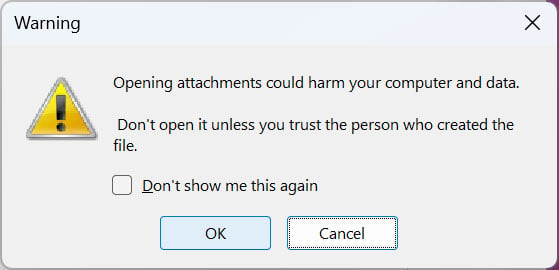

Второе важное изменение — новая система прозрачности и согласия (User Transparency and Consent). Windows постепенно переходит к модели, где приложения будут запрашивать доступ к конфиденциальным компонентам — файлам, камере, микрофону, установке компонентов — через понятные системные запросы. Почти как на Android или iOS.

Сейчас система разрешений в Windows разбросана между настройками, старой Панелью управления, реестром и внутренними опциями самих программ. Большинство пользователей толком не понимают, к чему именно дали доступ. В новой модели все разрешения можно будет централизованно просматривать, менять и отзывать.

Microsoft отдельно отмечает, что такие запросы будут обратимыми — если вы передумали, доступ можно будет отключить позже.