В Sucuri наблюдают развитие запущенной в августе кампании, нацеленной на засев RAT в связке с инфостилером по методу скрытой загрузки (drive-by). Злоумышленники внедряют на WordPress-сайты JavaScript, который отображает фейковую страницу защитного сервиса CloudFlare и предлагает посетителю скачать некий софт для завершения проверки.

Вредоносные JavaScript-инъекции осуществляются путем добавления трех строк кода в компоненты ядра CMS, файлы тем или плагинов. Количество сайтов, зараженных в ходе новых атак, невелико — меньше 1 тыс.; почти в половине случаев непрошеный довесок был обнаружен в /wp-includes/js/jquery/jquery.min.js.

Ранее этот скрипт загружал необходимый для работы контент (на тот момент поддельное предупреждение защиты CloudFlare от DDoS) из домена adogeevent[.]com. Новые варианты JavaScript-сценария запрашивают другие домены, хотя IP-адрес остался прежним.

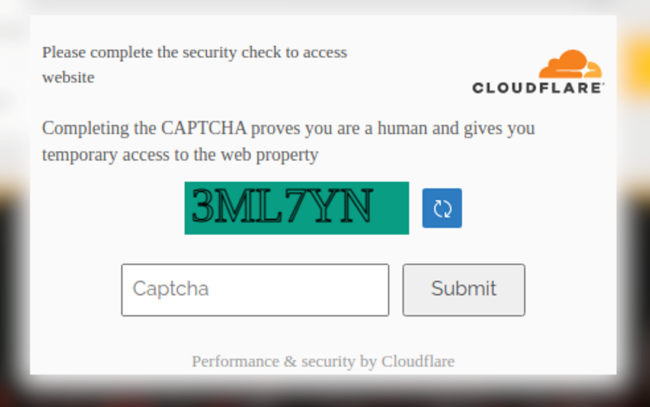

Изменилось также скачиваемое содержимое. Теперь потенциальной жертве выводят диалоговое окно CAPTCHA, якобы подтянутое с сервера CloudFlare.

При вводе любого значения в указанном поле (даже правильного) всплывает подсказка: для получения доступа к сайту необходимо завершить проверку; если возникли проблемы, скачайте наш софт, чтобы больше не тратить время на тесты.

Клик по вставленной кнопке Download влечет загрузку файла .iso с последующей распаковкой вредоносного содержимого — CLOUDFLA.EXE или Cloudflare_security_installer.exe. Чтобы усилить иллюзию легитимности и отвлечь внимание, в системе запускается процесс обновления Google Chrome: примечательно, что апдейтер при этом использует русский язык.

Тем временем в фоновом режиме в систему устанавливается RAT — инструмент удаленного администрирования NetSupport, полюбившийся вымогателям SocGholish. Эта полезная нагрузка, по словам аналитиков, осталась прежней. Тем не менее, ее распознают лишь два десятка антивирусов из коллекции VirusTotal (по состоянию на 15 сентября).

В придачу к RAT жертва, как и ранее, получает инфостилера Racoon. У Джерома Сегуры (Jerome Segura) из Malwarebytes по поводу зловреда иное мнение — эксперт считает, что это троян Amadey с C2-сервером в Штатах. Продукты Kaspersky и некоторые другие сканеры детектируют вредоносный комплект с вердиктом «банковский троян» — не исключено, что заражение может обернуться финансовыми потерями.

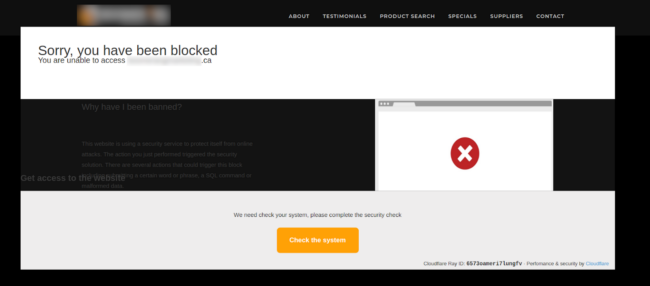

Эксперты Sucuri зафиксировали схожую атаку, но с использованием другой фейковой страницы CloudFlare — предупреждения о блокировке доступа.

При этом для загрузки предлагался троянский файл весом 669,9 Мбайт. Видимо, автор атаки пытался таким образом обойти антивирусы, которые обычно пропускают большие файлы из-за лимита на размеры. Полезная нагрузка также включала записку с советом запустить экзешник — якобы для того, чтобы почистить системный реестр, но тогда зловреда можно было бы вычислить с помощью поведенческого анализа и эвристик.

Аналитики также отметили случай хостинга полезной нагрузки на GitLab. Мошеннический аккаунт уже заблокирован.