Эксперты американской ИБ-компании Uptycs недавно нашли вредоносный ELF-файл, шифрующий данные по заданному пути к папке. Обнаруженная в бинарнике onion-ссылка оказалась неактивной, и аналитики заключили, что новая вымогательская программа для Linux пока находится в стадии разработки.

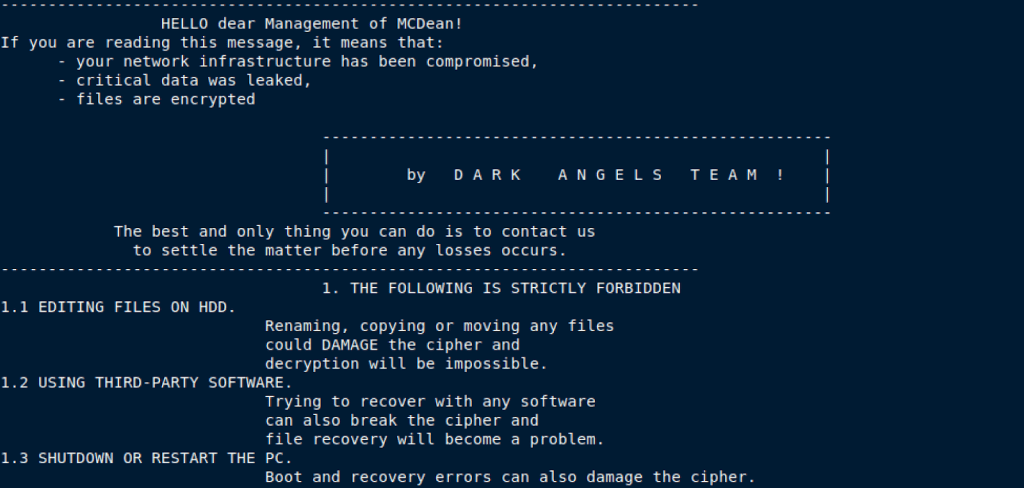

Примечательно, что записка README_TO_RESTORE, оставленная на зараженной машине, дословно повторяла текст, который с той же целью используют вымогатели Dark Angels. Эта группировка создала шифровальщика на основе слитого кода Babuk и активно внедряет его на Windows-компьютеры в корпоративных сетях.

Анализ показал, что для шифрования новобранцу указывают нужную папку — имя и путь передаются в команде как аргумент. Преобразованным файлам присваивается расширение .crypted. Вредонос также создает список всех зашифрованных объектов, сохраняя его в файле wrkman.log.0.

По состоянию на 5 сентября нового Linux-зловреда распознают 30 из 63 антивирусов в коллекции VirusTotal. Поскольку проект еще сырой, исследователи полагают, что его будут дорабатывать и совершенствовать.

Шифровальщики для Linux уже не редкость; создатели вредоносных программ этого класса зачастую также реализуют поддержку сразу нескольких ОС, чтобы собрать больше жертв. В «Лаборатории Касперского недавно отметили, что мультиплатформенные зловреды — новый тренд в сообществе вымогателей, и особый интерес у них вызывает VMware ESXi.