Positive Technologies расширяет линейку продуктов для защиты приложений и выходит на рынок динамического анализа (DAST). Компания первой в России выпустила on-premise-сканер DAST, ориентированный на поиск уязвимостей методом черного ящика.

Ключевые преимущества PT BlackBox — встраивание в процессы непрерывной интеграции и непрерывной доставки, эвристический и сигнатурный поиск уязвимостей, а также простота использования. Установить продукт можно за 30 минут, за час внедрить в контур, а уже через 7 часов с начала сканирования начать работу по устранению уязвимостей.

По результатам исследования Positive Technologies, в среднем на один сайт приходится 15 уязвимостей, две из которых — высокой степени риска. Уязвимости в приложениях (а именно ошибки в коде или проблемы рабочего окружения уже развернутой программы) грозят бизнесу серьезными последствиями: проникновением злоумышленников во внутреннюю инфраструктуру, кражей конфиденциальных данных или атаками на пользователей сервисов. С учетом непростой ситуации на российском рынке, когда многие зарубежные ИБ-вендоры ушли, отечественные компании лишились возможности обеспечивать защиту приложений с помощью внедренных ранее иностранных DAST-продуктов. Решение в данной ситуации — продукт от российского ИБ-вендора.

Сканер безопасности PT BlackBox обнаруживает уязвимости и ошибки окружения приложения во время его выполнения (из списка OWASP Top 10, а также самые популярные и трендовые уязвимости), например такие как RCE, SQLi, file inclusion, OS commanding. При этом PT BlackBox выполняет сканирование в два раза быстрее доступных на российском рынке DAST-решений, которые в основной массе являются open source.

Тренд на использование ПО с открытым кодом в динамическом тестировании сформировался весной 2022 года, когда зарубежные поставщики DAST ушли с российского рынка. Однако помимо возможностей, которые открывает использование ПО с открытым кодом, обнажились и обязательства, возлагаемые на компании. К ним относятся доработка ПО под задачи продукта, наличие команды узкой специализации, обеспечение ИБ конкретных библиотек и принятие рисков, связанных с возросшим количеством уязвимостей в открытом коде.

Для удобства работы с PT BlackBox, а также для надежности развертывания ПО предусмотрено внедрение сканера в процессы непрерывной интеграции (сontinuous integration, CI) и непрерывной доставки (сontinuous delivery, CD): запуск сканирования возможен параллельно с приемочным тестированием, а также после тестирования и установки приложения. Кроме того, PT BlackBox можно применять для ручного сканирования приложений в интернете.

Преимущество использования динамического анализатора Positive Technologies разработчиками, тестировщиками, специалистами по ИБ и DevOps (development & operations) состоит в том, что продукт выполняет роль дополнительного проверяющего: за счет использования метода черного ящика он не только обнаруживает проблемы конфигурации в инфраструктуре, но и определяет, какие уязвимые места, например, выявленные при статическом анализе, действительно могут эксплуатироваться злоумышленниками в атаках. Это позволяет устранять уязвимости на ранних этапах, а также обнаруживать ошибки и уязвимости, которые не получилось найти другими методами.

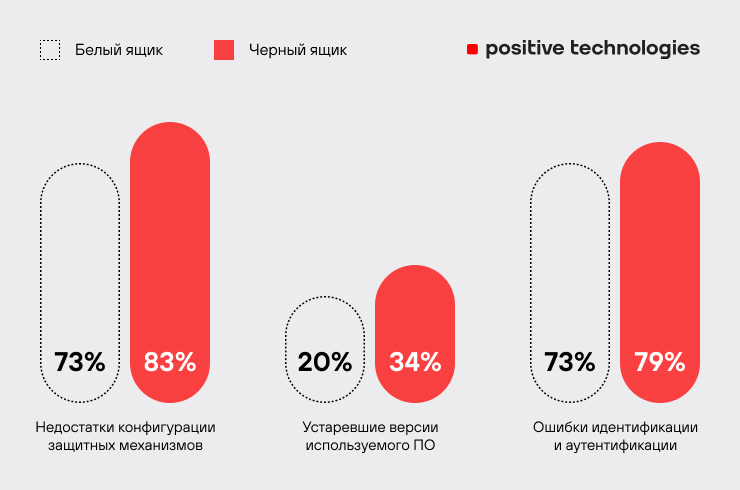

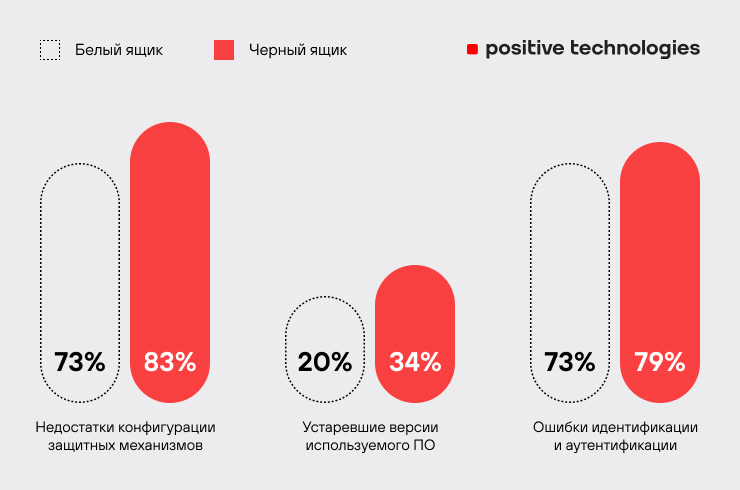

«По результатам наших тестов, DAST-решения лучше выявляют уязвимости, связанные с недостатками конфигурации защитных механизмов, ошибками идентификации и аутентификации, а также с устаревшими версиями используемого ПО (все угрозы входят в OWASP Top 10), — рассказывает Олег Халаджиев, руководитель группы обеспечения качества PT BlackBox. — Уязвимости этих классов обнаруживаются за счет работы сканера с уже развернутым приложением. Многие из этих уязвимостей имеют среднюю или высокую степень риска из-за возможности несанкционированного доступа к приложению или личному кабинету пользователя, а значит, требуют незамедлительного устранения».

PT BlackBox позволит организациям любого масштаба, в том числе сегмента large enterprise, повысить уровень защищенности приложений и эффективнее выстроить процесс безопасной разработки.

«PT BlackBox — сканер, который требует минимум ресурсов серверного оборудования, времени установки и сканирования — комментирует выпуск нового продукта Денис Кораблев, управляющий директор, директор по продуктам Positive Technologies. — Установить PT BlackBox можно за 30 минут, за 1 час внедрить его в контур, запустить и уже через 7 часов с начала сканирования специалист может начать работу по устранению уязвимостей. Такой простоты и скорости работы с продуктом удалось добиться благодаря тому, что мы уже 10 лет создаем передовые решения для информационной безопасности приложений. Мы разработали и много лет в рамках других своих продуктов непрерывно развиваем технологию динамического анализа, которую сейчас решили выделить в самостоятельное решение — PT BlackBox».

PT BlackBox построен на технологии динамического анализа приложений и содержит экспертизу специалистов исследовательского центра по анализу защищенности PT SWARM и экспертного центра кибербезопасности (PT Expert Security Center). Технология динамического анализа применяется и в других продуктах Positive Technologies, что повышает их эффективность. В частности, она используется в системе анализа защищенности PT Application Inspector для подтверждения уязвимостей, найденных в исходном коде. При этом PT Application Inspector сохраняет ядро DAST в составе, но с точки зрения построения DevSecOps-процессов в компании именно PT BlackBox в сочетании с PT Application Inspector способен выявлять уязвимости максимально эффективно. Кроме того, ядро DAST применяется в межсетевом экране уровня приложений PT Application Firewall для сканирования серверной части приложений и в системе контроля защищенности и соответствия стандартам MaxPatrol 8 для поиска веб-уязвимостей внутри периметра.