Эксперты предупреждают о новой вредоносной кампании: злоумышленники раздают замаскированный под обновление браузера RAT, используя новую систему распределения трафика (в Avast ее нарекли Parrot TDS). Провайдер полагается на взломанные серверы, где суммарно хостятся 16,5 тыс. сайтов госструктур, ВУЗов, частных блогеров и поставщиков порноконтента.

Системы TDS (traffic distribution/direction/delivery system) можно использовать и в легитимных целях — например, для проведения рекламных и маркетинговых кампаний. В случае абьюза возможность разделять и перенаправлять трафик значительно облегчает злоумышленникам выбор мишеней определенного профиля (на основании географического местоположения, используемого языка, типа ОС или браузера).

Криминальные редирект-сервисы встречаются нечасто. Так в 2016 году благодаря очередной кампании по распространению шифровальщика CryptXXX экспертам удалось выявить Blackhat TDS, а в 2017 году наблюдалась повышенная активность Seamless.

В данном случае провайдер внедрил на скомпрометированные серверы с уязвимой CMS (WordPress и Joomla) скрипт PHP, обладающий функциями бэкдора. Вредоносный код работает как фильтр: извлекает информацию о клиенте (содержимое строки User-Agent, реферер-запись, куки), перенаправляет запрос на C2-сервер Parrot и возвращает полученный ответ — JavaScript, исполняемый на стороне клиента.

На некоторых серверах вместо стороннего PHP был обнаружен веб-шелл, обеспечивающий захватчику более удобный доступ к взломанной системе. В ряде случаев использовался прямой доступ к Parrot TDS — короткое сквозное соединение, без кода-посредника.

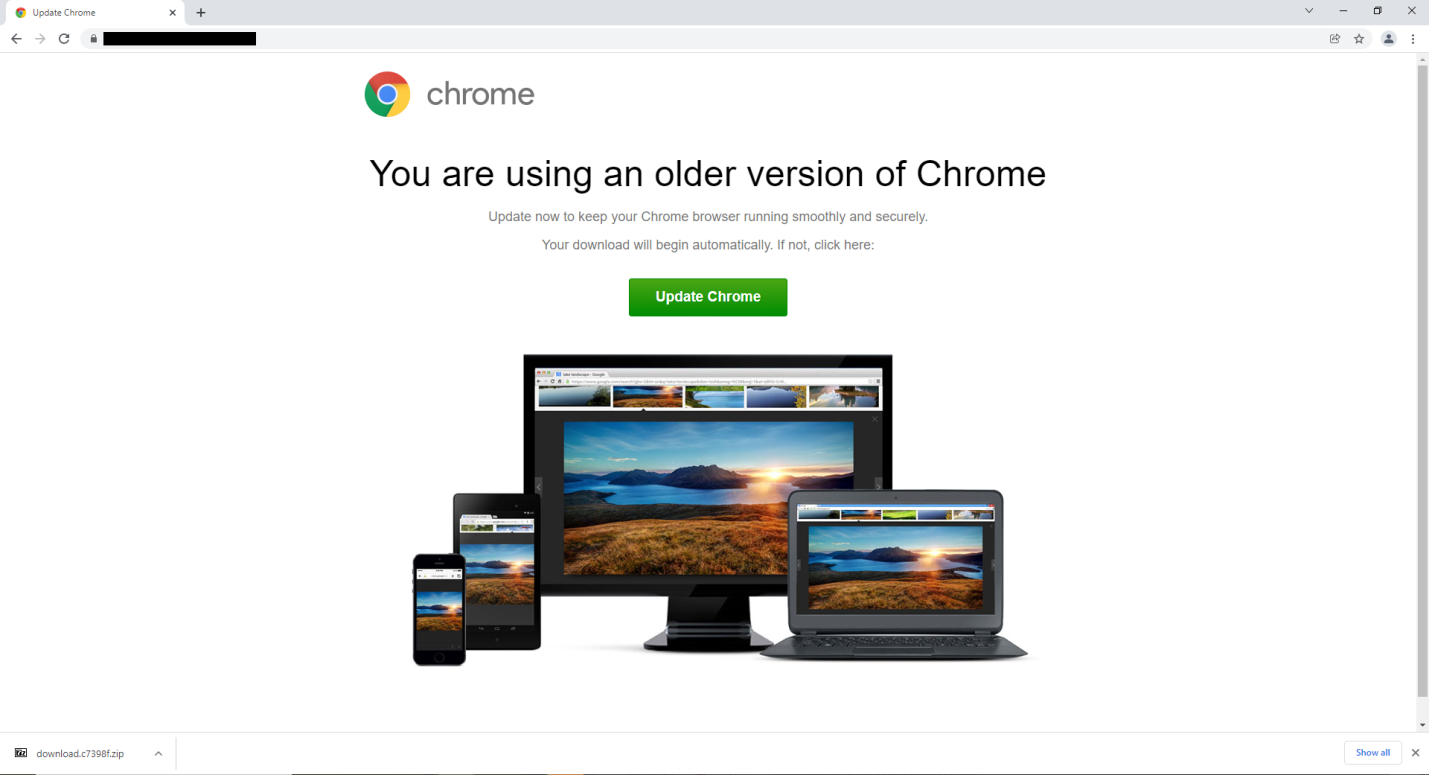

Текущая вредоносная кампания использует JavaScript для отображения фейкового сообщения о необходимости обновить браузер, со ссылкой на загрузку файла. Вместо обещанного апдейта жертве отдается инструмент удаленного администрирования NetSupport, настроенный на работу в фоновом режиме.

Текущие вредоносные атаки, по данным Avast, начались в феврале, а сам сервис Parrot был запущен в октябре 2021 года. Его используют также фишеры — исследователям попались несколько правдоподобных страниц регистрации Microsoft, доступных через TDS-шлюз.

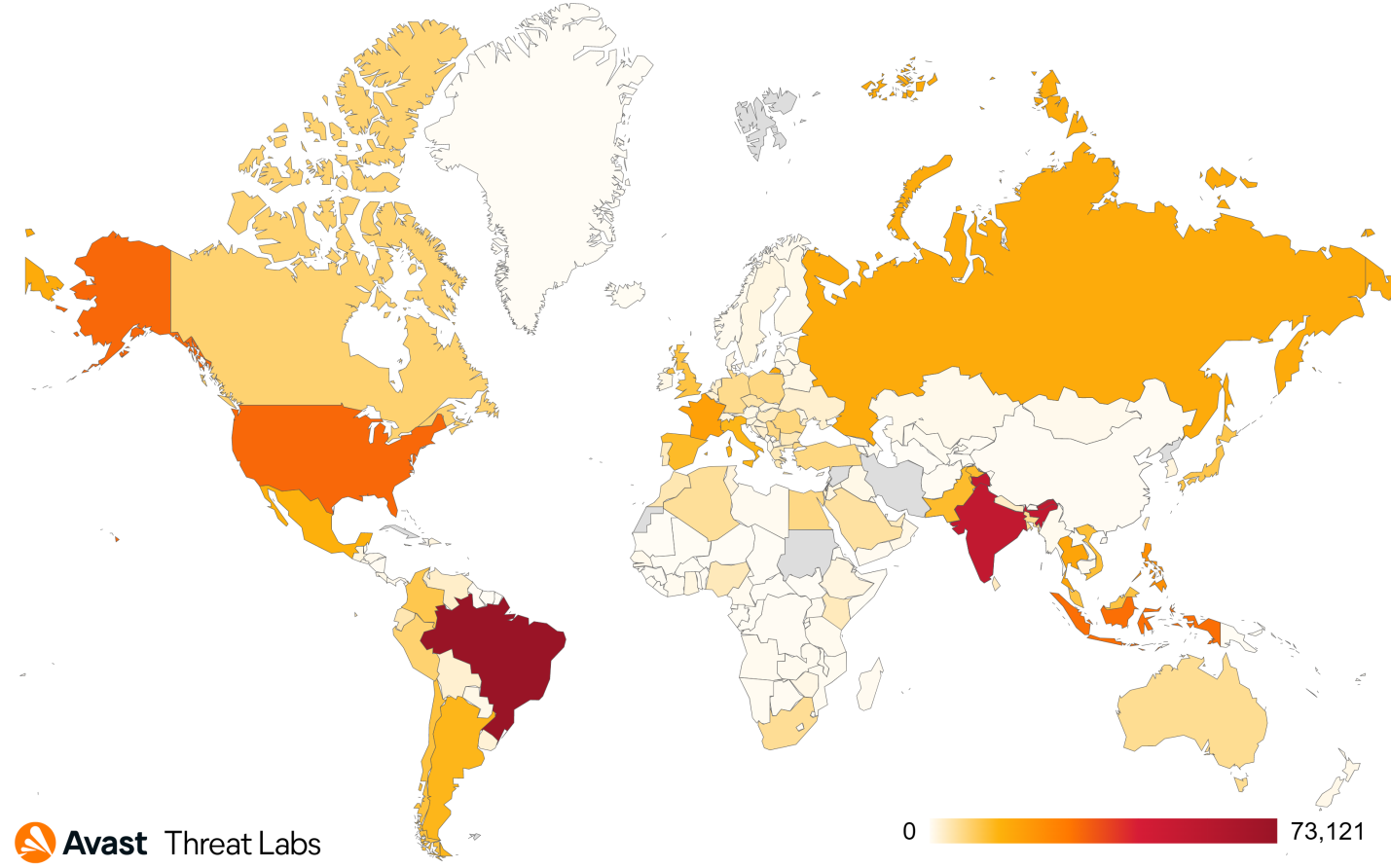

В прошлом месяце защитные решения ИБ-компании заблокировали более 600 тыс. попыток перехода на страницы с поддельным апдейтом. Большое количество таких событий было зафиксировано в Бразилии, Индии, США, Сингапуре и Индонезии. Примечательно, что настройка фильтров Parrot оказалась такой тонкой, что из тысяч потенциальных мишеней можно выбрать ту единственную, которой предназначен вредоносный груз.