Исследователи из Malwarebytes наблюдают новую волну мошеннического спама в приложениях «Календарь», который особенно досаждает владельцам iPhone. Навязанная подписка на сторонний сервис наполняет программу фейковыми событиями порнографического характера либо алертами о мифических заражениях, от которых предлагается избавиться с помощью платной программы из App Store.

Похожая атака спамеров на iCloud-календарь Apple была зафиксирована в 2016 году. На тот момент на сервисе были приняты защитные меры, которые исправно работали до сих пор. На сей раз злоумышленники изменили тактику — стали через вредоносную рекламу, взломанные сайты WordPress и манипуляции с поисковой выдачей заманивать пользователей на мошеннические страницы со ссылкой для оформления подписки.

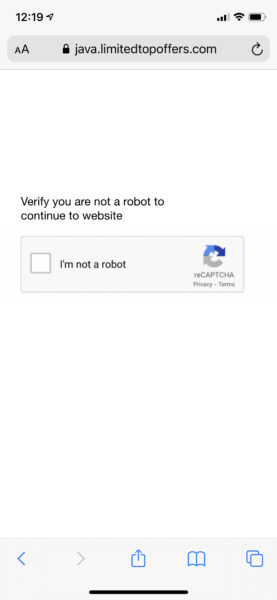

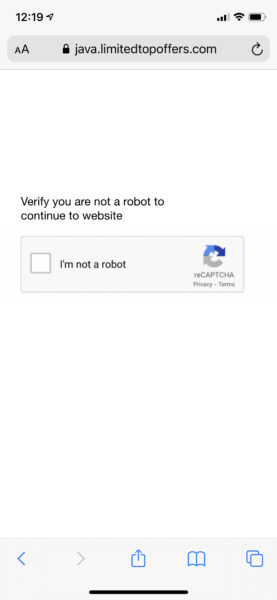

Один из таких шаблонов использует форму CAPTCHA; если потенциальная жертва попытается подтвердить, что она — не робот, в браузере всплывет подсказка, предлагающая добавить подписку в приложение «Календарь».

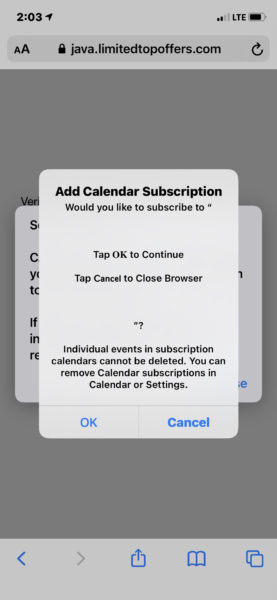

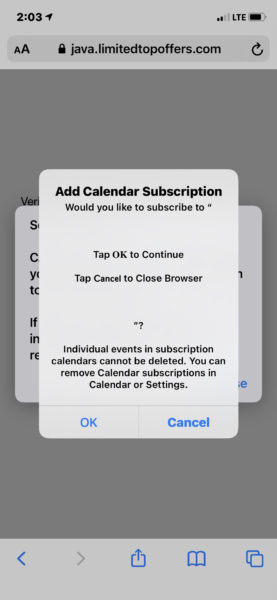

Обычно в таких случаях сообщение содержит имя календаря, но мошенники оставили это поле пустым в надежде, что пользователь не обратит на это внимания.

Если принять их предложение, на устройстве начнут появляться назойливые предупреждения, провоцирующие жертву открыть ссылку. В настоящее время такие попытки перехода выдают ошибку 404 («данные не найдены»); эксперты полагают, что все эти ссылки привязаны к приложениям в интернет-магазине Apple.

Если отклонить предложение мошенников, в браузере вновь откроется страница с фальшивым тестом CAPTCHA. Повторное его прохождение вызовет то же окно, навязывающее подписку. Активация любой кнопки в этом сообщении повлечет перенаправление на мошенническую страницу, утверждающую, что iPhone заражен или подвергся хакерской атаке.

Здесь также приведена ссылка на «спасительное» приложение в App Store — поддельный клиент VPN или защитную программу. Все эти инструменты, по словам Malwarebytes, существуют в магазине Apple более четырех лет и имеют высокий текущий рейтинг, однако общее количество оценок при этом невелико.

Не исключено, что все они фальшивые, и мошенники их возобновляют после сброса. Такие приложения распространяются по краткосрочной подписке, которая, как правило, стоит дорого — около 9 или 10 долларов в неделю.

Новая мошенническая схема нацелена в основном на пользователей iOS, однако аналогичные попытки замусорить календарь замечены и на платформах — macOS, Windows. Потенциальной жертве могут также предложить фальшивое расширение для браузера (в таких случаях злоумышленники обычно отдают предпочтение Google Chrome).

Поскольку все тревожные алерты мошенников — тривиальный провокационный спам, от него можно избавиться, удалив навязанную безымянную подписку в приложении-календаре. Эксперты также советуют при появлении подозрений не нажимать кнопку «OK», а просто уйти со страницы, закрыв вкладку. Если это сделать не удается, попробуйте нажать «Cancel»; если и это не получится, перезагрузите iPhone.