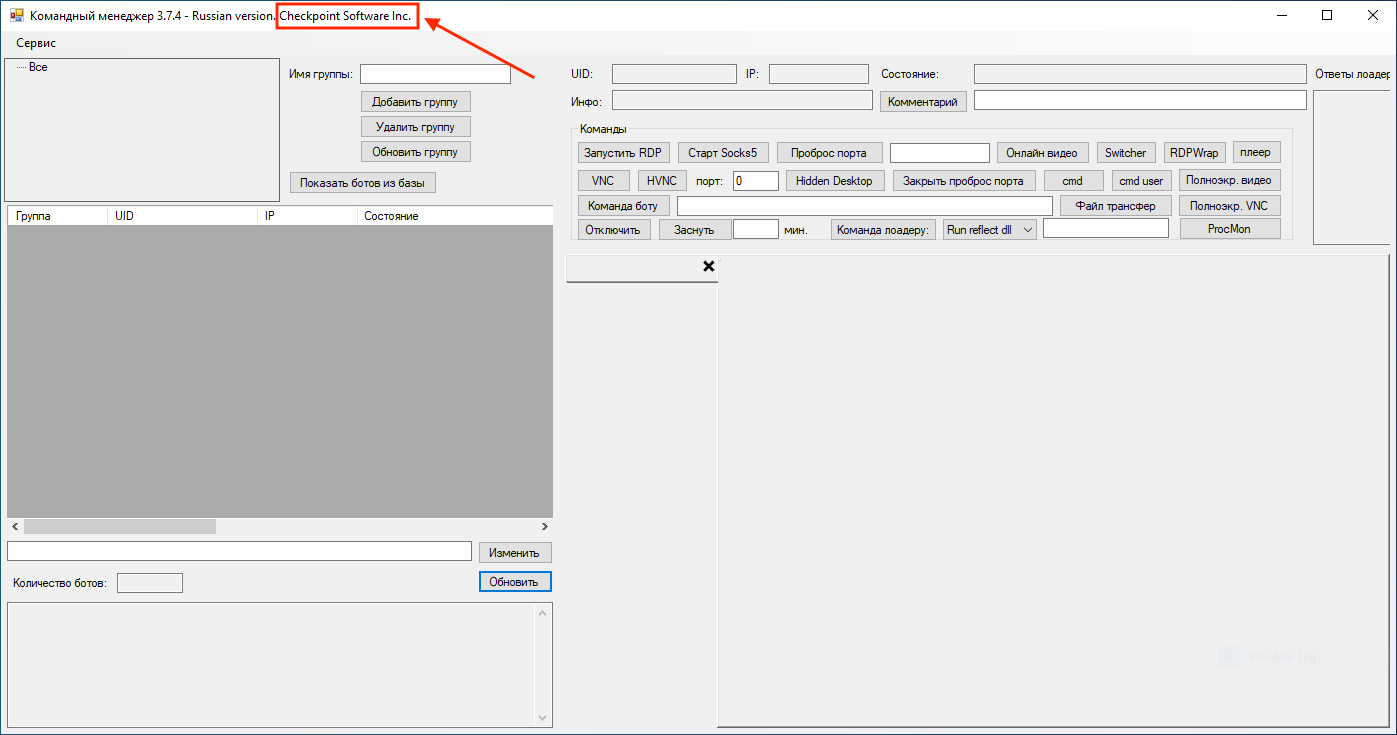

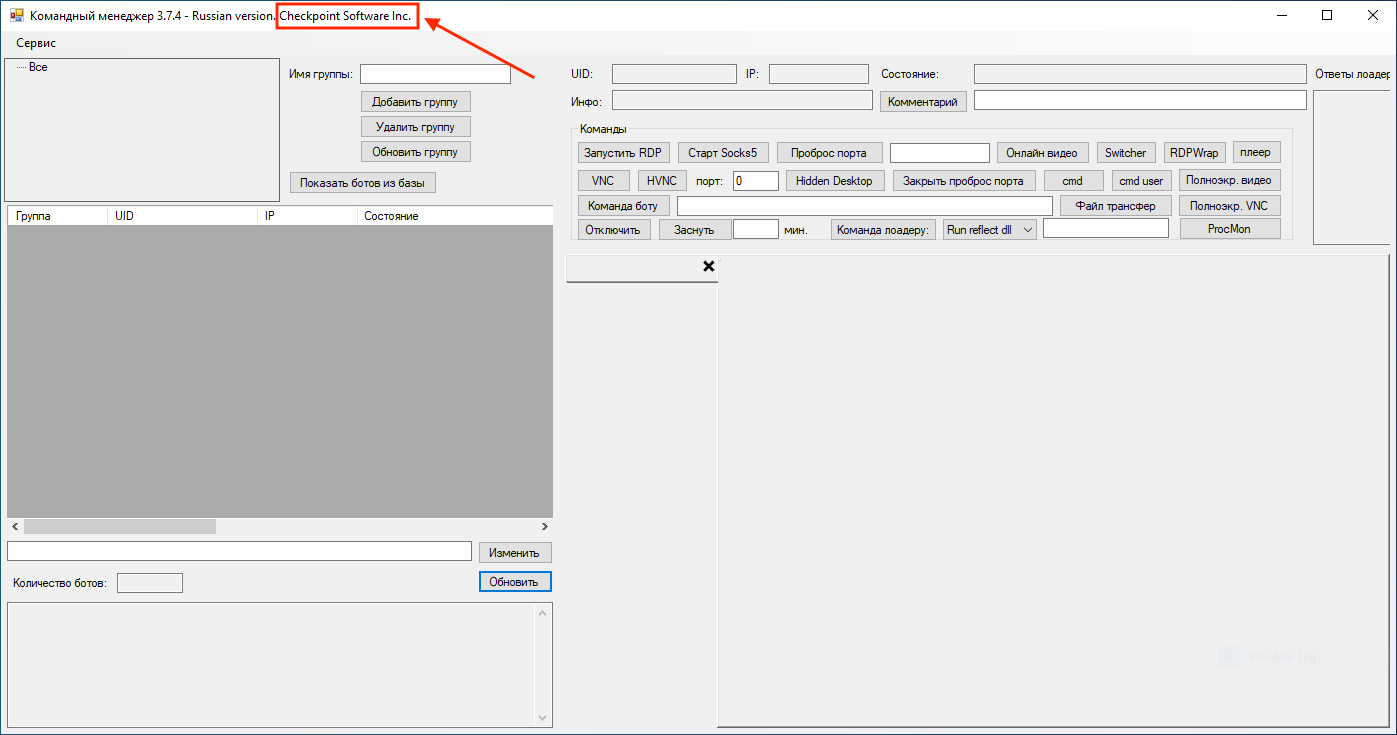

Исследователи из BI.ZONE обнаружили новую версию вредоносного тулкита Lizar, который участники преступной группы FIN7 использовали в недавних атаках на территории США. Это орудие разведки и закрепления в Windows-сети злоумышленники пытаются замаскировать под легитимный инструмент для пентеста, используя имя Check Point или Forcepoint.

Криминальная группировка FIN7, также известная как Carbanak, объявилась в интернете больше пяти лет назад. По данным ФБР, эта ОПГ насчитывает более 70 участников, занимающихся целевыми взломами, разработкой вредоносных программ и рассылкой поддельных писем с вредоносными вложениями. От ее атак пострадали сотни организаций по всему миру, в том числе представители сферы финансов, ритейла и индустрии гостеприимства.

В своих атаках FIN7 зачастую использует набор инструментов Carbanak Backdoor/RAT, но в прошлом году в ее арсенале появился еще один похожий тулкит — Tirion, впоследствии переименованный в Lizar. Чтобы вызывать меньше подозрений, и тот, и другой злоумышленники пытаются выдать за инструментарий известной ИБ-компании.

В BI.ZONE проанализировали образец Lizar (версии 2.0.4, скомпилирован в конце января) и пришли к выводу, что по структуре он схож с Carbanak Backdoor и активно развивается. Новый набор вредоносных инструментов состоит Windows-клиента, серверного приложения (оба написаны на .NET), загрузчика плагинов и ряда плагинов, устанавливаемых на стороне клиента и сервера.

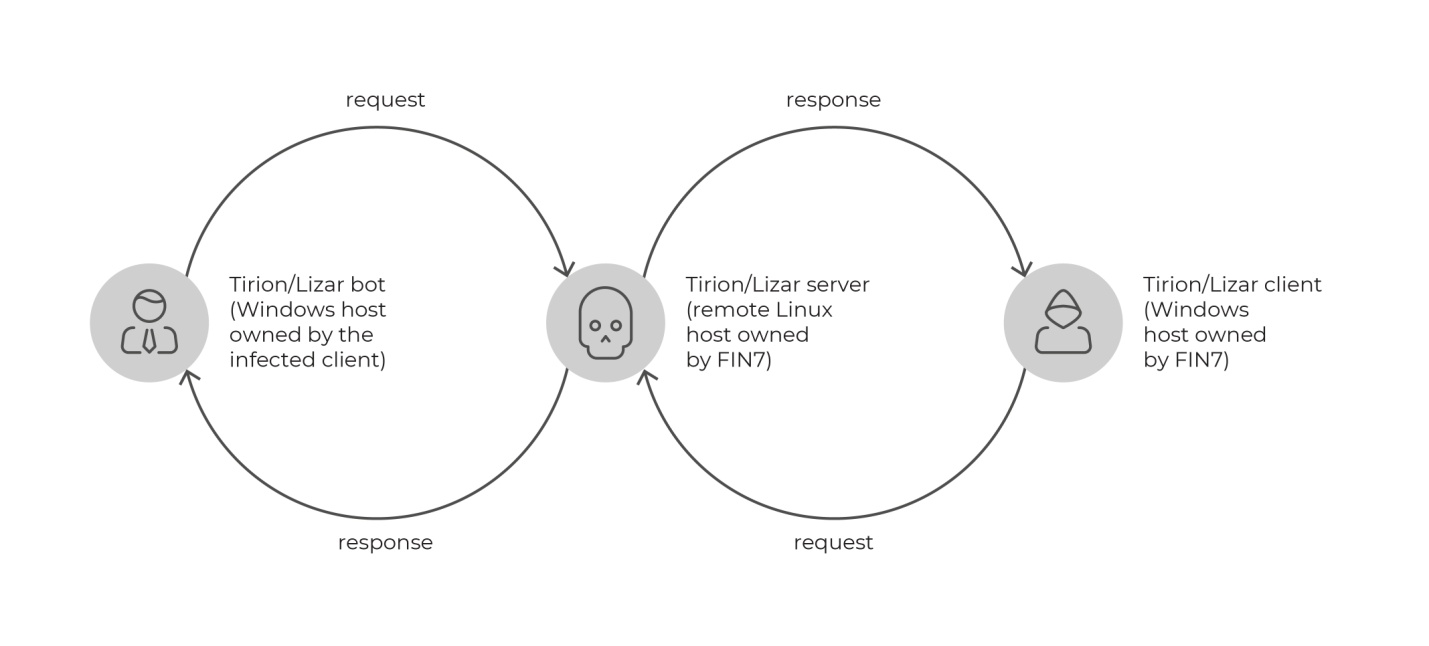

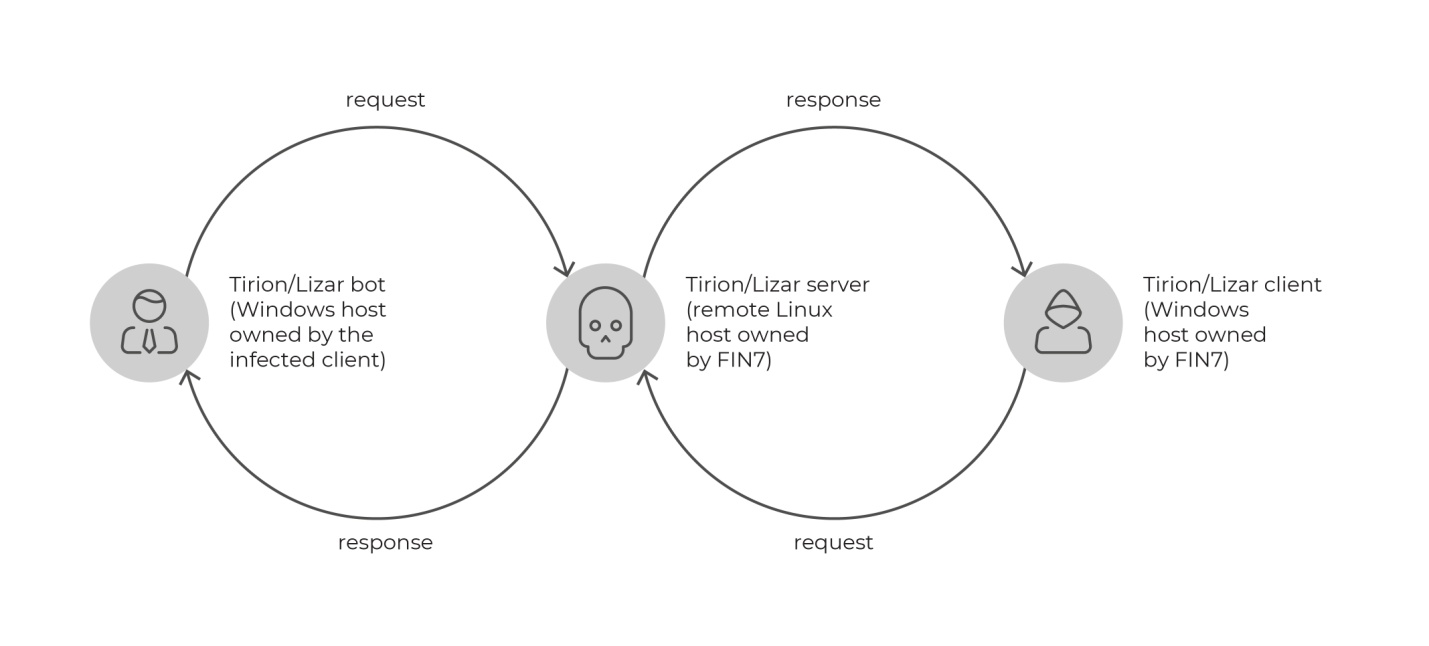

Взаимодействие этих компонентов исследователи схематично представили следующим образом:

Загрузчик плагинов и сами такие модули работают на зараженной машине (тело плагина передается с сервера вместе с командой) как составные части бота. Анализ показал, что Lizar-бот способен выполнить полтора десятка команд, в том числе:

- предоставить информацию о зараженной системе;

- сделать скриншот;

- составить список запущенных процессов;

- запустить Mimikatz;

- запустить плагин, собирающий пароли из браузеров и в ОС;

- запустить плагин для сбора информации о сети и Active Directory;

- запустить Carbanak Backdoor.

Модульная архитектура Lizar позволяет злоумышленникам с легкостью добавлять плагины, а также облегчает доработку и тестирование отдельных компонентов. На настоящий момент эксперты обнаружили три вида Lizar-ботов: DLL, EXE и скриптовый вариант, исполняющий DLL в адресном пространстве процесса PowerShell.

Стоит отметить, что группировка FIN7 начала практиковать наём «белых хакеров» под видом компаний по кибербезопасности. Заместитель генерального директора — технический директор компании «Газинформсервис» Николай Нашивочников рассказал, может ли эта схема коснуться бизнес-структур в России:

«К сожалению, проблема становится актуальной и для нашей страны, так как с прошлого года мошенники начали активно нанимать российских пентестеров. Вероятно, когда американский рынок будет исчерпан, киберпреступники сосредоточат свои усилия на российских компаниях.

Не секрет, что многие IT-специалисты предпочитают заниматься "белым хакерством", так как сфера услуг информационной безопасности активно развивается, поэтому логично, что у кибермошенников образовался кадровый дефицит. Отсюда и новая схема с привлечением "сторонней помощи".

Американская практика показывает, что схема выстроена грамотно и нанятые сотрудники даже не подозревают, что работают на злоумышленников. Поэтому призываю всех наших IT-специалистов и особенно пентестеров быть очень внимательными при трудоустройстве, чтобы не стать участником киберпреступления.

Представителям бизнеса, решившим воспользоваться услугами "белых хакеров", тоже нужно быть начеку — лучше не экономить на проведении нормального пентеста, делая выбор в пользу проверенных компаний с многолетней безупречной репутацией».