Компания Cymulate, разработчик платформы комплексной симуляции атак и взломов (BAS), объявила о запуске нового модуля симуляции Advanced Persistent Threat (APT), который будет впервые демонстрироваться на выставке Infosecurity Europe в Лондоне 4-6 июня 2019 года.

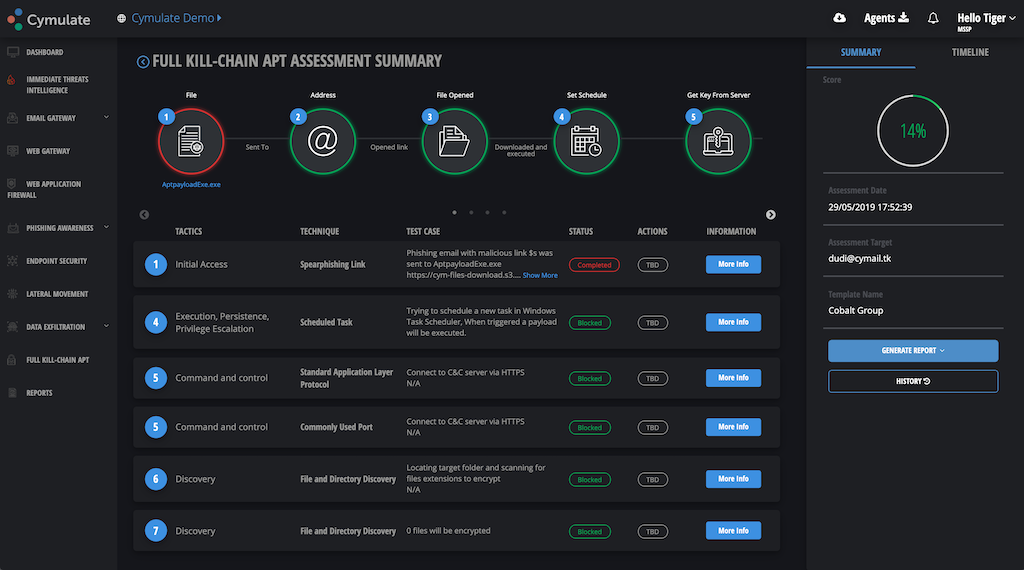

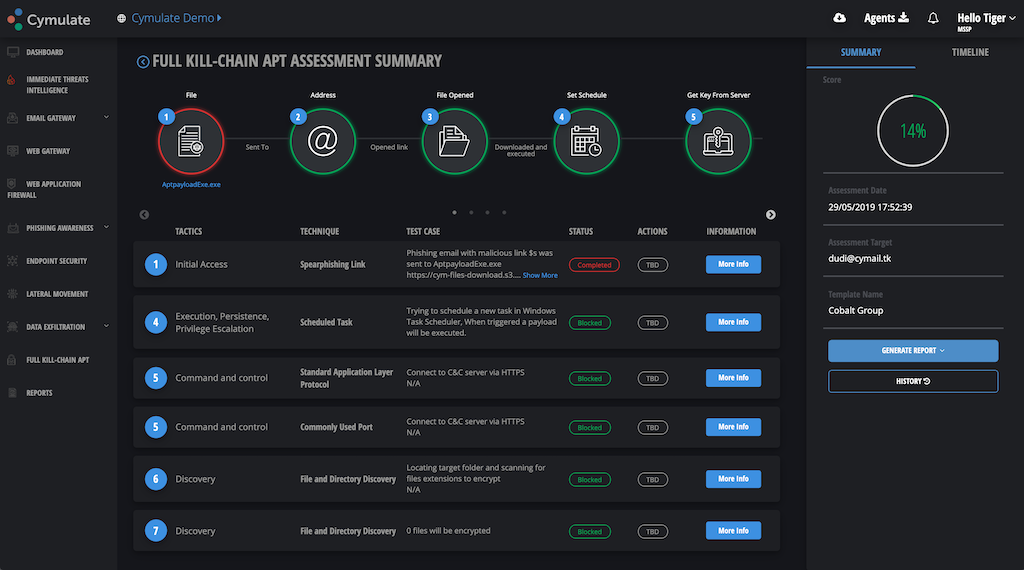

Новый вектор симуляции Full Kill-Chain APT позволяет компаниям моделировать полномасштабную APT-атаку в своей сети одним нажатием кнопки, проверяя средства защиты информации по всей цепочке Kill Chain, начиная со стадии «до эксплуатации» (разведка, вепонизация и доставка), «во время эксплуатации» и «после эксплуатации», в том числе коммуникации Command & Control (C&C) и эксфильтрацию данных.

Вектор симуляции APT-атак также проверяет действенность СЗИ против 0-day угроз, активных в текущий момент. По данным исследовательской лаборатории Cymulate, 67% таких угроз представляют непосредственный риск для организаций. Более 200 компаний по всему миру в 11 различных отраслях приняли участие в исследовании, которое показало, что энергетические, консалтинговые и авиационные отрасли наименее подготовлены к 0-day угрозам.

Моделирование популярных вариантов угроз, выполненное с начала 2019 года, показало, что:

- 40% организаций не защищены от трояна Dridex,

- 26% организаций подвергались риску заражения вариантом Emotet, который использован во вредоносным ПО Trickbot,

- 38% организаций были подвержены риску вредоносного ПО, запущенного северокорейской группой Hidden Cobra,

- 33% организаций не были защищены от вымогателей Ryuk.

Вектор симуляции Cymulate Full Kill-Chain APT является комплексным и легко настраиваемым модулем, предоставляя широкий выбор потенциальных действий, включая угрозы через электронную почту, веб-шлюз, фишинг, конечные точки, латеральное движение и эксфильтрацию данных. Платформа также использует уникальные алгоритмы для прогнозирования потенциальных будущих APT-атак и упреждающего моделирования, что позволяет давать рекомендации по обнаружению и отработке последствий.

«Вектор симуляции APT в решении Cymulate является наиболее тщательным средством измерения истинного уровня безопасности компании, что крайне важно, когда хакеры ищут пробелы в безопасности и постоянно адаптируются к новым средствам защиты», — сказал Эяль Вахсман, соучредитель и генеральный директор Cymulate. «По этой причине вектор APT Full Kill-Chain позволяет симулировать полную Kill Chain-кампанию, как это делал бы настоящий хакер, что делает его критически важным инструментом в арсенале каждой команды безопасности».

Вектор Full Kill-Chain APT станет доступен для использования заказчиками 17 июня 2019 года.

Платформа Cymulate позволяет организациям автоматически оценивать и улучшать общее состояние своей безопасности за считанные минуты, непрерывно тестируя средства защиты от различных векторов атак и конфигураций APT-атак. Симуляции атак, которые можно запускать по мере необходимости или по расписанию каждый день, неделю или месяц, предоставляют конкретные практические сведения о том, где уязвима организация, и как исправить пробелы в безопасности.

Компания Cymulate была основана в июне 2016 года ветеранами кибербезопасности Эялом Вахсманом и Авихай Бен-Йосефом, а также Эялем Грунером, серийным предпринимателем и инвестором в стартапы кибербезопасности. Cymulate успешно работает, поддерживая клиентов своими технологиями во всех отраслях промышленности, с клиентами в России, Северной Америке, Европе, Азии и Австралии.

В последние месяцы Cymulate получил множество наград, в том числе награду «Передовые технологии» на Infosec Awards 2019 в категории «Симуляция атак и взломов (BAS)» и Серебряную награду Cybersecurity Excellence Awards 2019 в категории «Продукт». Совсем недавно Cymulate получил награду за технический запуск года (программное обеспечение) в The Stevies, 17-й ежегодной премии American Business Awards.