Вредоносные сайты могут использовать API расширений для браузеров для запуска кода внутри интернет-обозревателей. Это прямой путь к краже такой информации, как закладки, история просмотра страниц, файлы cookies.

Как утверждает (PDF) французский исследователь в области безопасности Долье Фрэнсис Сомэ, атакующий даже может получить контроль над аккаунтами, перехватив логины почтовых сервисов, аккаунтов в соцсетях и рабочих учетных записей.

Более того, те же самые API могут быть использованы для загрузки вредоносных файлов и сохранения их на атакуемом устройстве пользователя. Такие файлы затем могут передавать злоумышленнику всю информацию о деятельности жертвы в Сети.

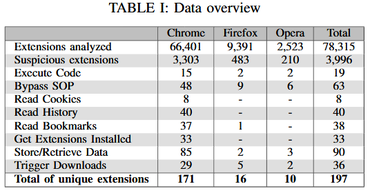

Специалист утверждает, что протестировал 78 000 расширений для браузеров Chrome, Firefox и Opera. В процессе своих исследований Сомэ выделил 197 расширений, которые раскрывают внутренние интерфейсы API веб-приложениям.

Именно такой подход позволяет злонамеренным ресурсам получить доступ к данным пользователя, которые должны быть от них скрыты. Эксперт предоставил таблицу, в которой отражена картина:

Исследователь уведомил всех разработчиков о проблеме безопасности. Он даже разработал специальный инструмент, который поможет протестировать, используются ли уязвимые API. Воспользоваться этим инструментом можно по этой ссылке.